篇一 :关于ssh端口转发的深入实例

关于ssh端口转发的深入实例

作者: geminis 发表日期: 2006-07-04 02:54 复制链接

ssh的三个强大的端口转发命令:

ssh -C -f -N -g -L listen_port:DST_Host:DST_port user@Tunnel_Host

ssh -C -f -N -g -R listen_port:DST_Host:DST_port user@Tunnel_Host

ssh -C -f -N -g -D listen_port user@Tunnel_Host

-f Fork into background after authentication.

后台认证用户/密码,通常和-N连用,不用登录到远程主机。

-p port Connect to this port. Server must be on the same port.

被登录的ssd服务器的sshd服务端口。

-L port:host:hostport

将本地机(客户机)的某个端口转发到远端指定机器的指定端口. 工作原理是这样的, 本地机器上分配了一个 socket 侦听 port 端口, 一旦这个端口上有了连接, 该连接就经过安全通道转发出去, 同时远程主机和 host 的 hostport 端口建立连接. 可以在配置文件中指定端口的转发. 只有 root 才能转发特权端口. IPv6 地址用另一种格式说明: port/host/hostport

…… …… 余下全文

篇二 :windows中telnet SSH修改默认端口

TELNET

开始-->程序-->附件-->命令提示符-->输入tlntadmn config port=23(23为默认端口,你可以自己去设置,只要不和系统其它端口冲突即可)(小于1024,否则无法设置)

SSH

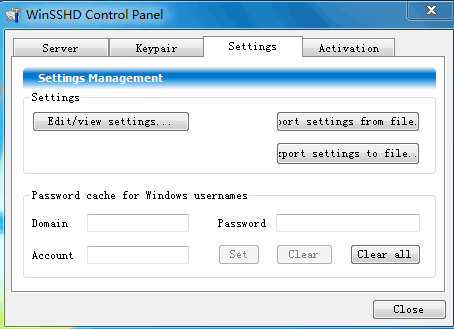

点击Edit/view settings

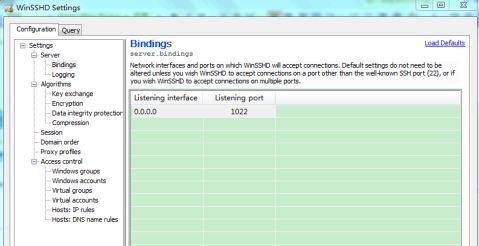

选中server下的Bindings;

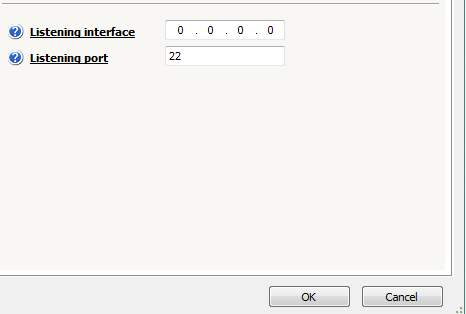

双击

编辑端口

完成后点“OK”

重启WinSSHD

…… …… 余下全文

篇三 :linux端口映射 ssh命令

linux端口映射 ssh命令

博客分类:

?

在开发过程中,因为网络环境的原因,需要通过某一台服务器访问其他服务器的一些端口,这里就涉及到端口映射的问题。

当前自己现状及需求

1.本地机器window系统,有CRT工具

2.本地通过CRT可以通过Internet访问到内网中的机器172.18.1.34

3.但是本地通过CRT访问不到内网中的机器172.18.1.144

需求是想在本地访问172.18.1.144上web应用对应端口是80

解决过程:

1.通过CRT登陆到172.18.1.34 机器上执行:ssh -C -f -N -g -L 8080:127.0.0.1:80 172.18.1.144

目的 把144的80端口映射到 34的8080上

2.在本地的CRT上做端口转发,把34上的8080端口映射到本地的8080上

端口转发概述

让我们先来了解一下端口转发的概念吧。我们知道,SSH 会自动加密和解密所有 SSH 客户端与服务端之间的网络数据。但是,SSH 还同时提供了一个非常有用的功能,这就是端口转发。它能够将其他 TCP 端口的网络数据通过 SSH 链接来转发,并且自动提供了相应的加密及解密服务。这一过程有时也被叫做“隧道”(tunneling),这是因为 SSH 为其他 TCP 链接提供了一个安全的通道来进行传输而得名。例如,Telnet,SMTP,LDAP 这些 TCP 应用均能够从中得益,避免了用户名,密码以及隐私信息的明文传输。而与此同时,如果您工作环境中的防火墙限制了一些网络端口的使用,但是允许 SSH 的连接,那么也是能够通过将 TCP 端口转发来使用 SSH 进行通讯。总的来说 SSH 端口转发能够提供两大功能:

…… …… 余下全文

篇四 :linux修改ssh端口和禁止root远程登陆设置

linux修改ssh端口和禁止root远程登陆设置

作者:网盾编辑 日期:20xx年5月26日 点击: 13516次

阅读提示:Linux下SSH默认的端口是22,为了安全考虑,现修改SSH的端口为1433,修改方法如下

linux修改ssh端口22

vi /etc/ssh/ssh_config

vi /etc/ssh/sshd_config

然后修改为port 8888

以root身份service sshd restart (redhat as3)

使用putty,端口8888

Linux下SSH默认的端口是22,为了安全考虑,现修改SSH的端口为1433,修改方法如下 : /usr/sbin/sshd -p 1433

为增强安全,

先增加一个普通权限的用户:

#useradd uploader

#passwd uploader

//设置密码

生产机器禁止ROOT远程SSH登录:

#vi /etc/ssh/sshd_config

把

PermitRootLogin yes

改为

PermitRootLogin no

重启sshd服务

#service sshd restart

…… …… 余下全文

篇五 :linux修改SSH端口号

第一种:

1假如要改SSH的默认端口(22),那么你只要修改:vi

/etc/ssh/sshd_config中Port 22,这里把22改成自己要设的端口就行了,不过千万别设和现已有的端口相同哦,以防造成未知后果。

2假如要限制SSH登陆的IP,那么可以如下做:

先:修改/etc/hosts.deny,在其中加入sshd:ALL

然后:修改:/etc/hosts.allow,在其中进行如下设置:

sshd:192.168.0.168

这样就可以限制只有192.168.0.168的IP通过SSH登陆上LINUX机器了。当然在做为服务器方面,我都不装gnome和KDE的,而且很多东东都不装,这样增加安全系数。

第二种:

首先修改配置文件

vi /etc/ssh/sshd_config

找到#Port 22一段,这里是标识默认使用22端口,修改为如下:

Port 22

Port 88888

然后保存退出

执行/etc/init.d/sshd restart

这样SSH端口将同时工作与22和88888上。

现在编辑防火墙配置:vi /etc/sysconfig/iptables

…… …… 余下全文

篇六 :SSH端口转发详解实验

1.原理

让我们先来了解一下端口转发的概念吧。我们知道,SSH 会自动加密和解密所有 SSH 客户端与服务端之间的网络数据。但是,SSH 还同时提供了一个非常有用的功能,这就是端口转发。它能够将其他 TCP 端口的网络数据通过 SSH 链接来转发,并且自动提供了相应的加密及解密服务。这一过程有时也被叫做“隧道”(tunneling),这是因为 SSH 为其他 TCP 链接提供了一个安全的通道来进行传输而得名。例如,Telnet,SMTP,LDAP 这些 TCP 应用均能够从中得益,避免了用户名,密码以及隐私信息的明文传输。而与此同时,如果您工作环境中的防火墙限制了一些网络端口的使用,但是允许 SSH 的连接,那么也是能够通过将 TCP 端口转发来使用 SSH 进行通讯。总的来说 SSH 端口转发能够提供两大功能:

1、加密 SSH Client 端至 SSH Server 端之间的通讯数据。

2、突破防火墙的限制完成一些之前无法建立的 TCP 连接。

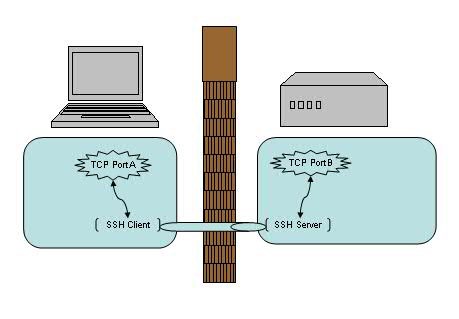

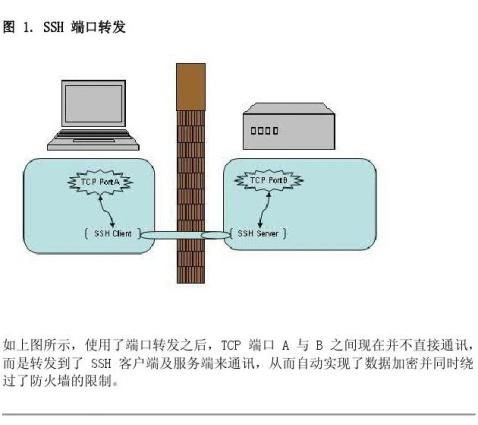

如上图所示,使用了端口转发之后,TCP 端口 A 与 B 之间现在并不直接通讯,而是转发到了 SSH 客户端及服务端来通讯,从而自动实现了数据加密并同时绕过了防火墙的限制。

…… …… 余下全文

篇七 :Linux下SSH端口修改

Linux下SSH端口修改.txt心若无尘,一花一世界,一鸟一天堂。我曾经喜欢过你,现在我依然爱你希望月亮照得到的地方都可以留下你的笑容那些飘满雪的冬天,那个不带伞的少年,那句被门挡住的誓言,那串被雪覆盖的再见Linux操作系统下SSH默认22端口修改方法

第1步:

假如要限制通过SSH登陆Linux的IP,那么可以如下做:

先:修改/etc/hosts.deny,在其中加入sshd:ALL,注意不能加#号

然后:修改:/etc/hosts.allow,在其中进行如下设置:sshd:192.168.1.16

这样设置就只允许192.168.1.16的IP通过SSH登陆上LINUX机器了。

当然在做为服务器方面,不安装gnome和KDE图形化界面,可以增加安全系数。

第2步:

修改配置文件

vi /etc/ssh/sshd_config

找到#Port 22一段,这里是标识默认使用22端口,修改为如下:

Port 22

Port 999

去掉前面的#号。

然后保存退出

在终端输入命令:/etc/init.d/sshd restart 重新启动ssh服务。

这样SSH端口将同时工作与22和999上。

…… …… 余下全文

篇八 :SSH 端口转发

第一部分 概述

当你在咖啡馆享受免费 WiFi 的时候,有没有想到可能有人正在窃取你的密码及隐私信息?当你发现实验室的防火墙阻止了你的网络应用端口,是不是有苦难言?来看看 SSH 的端口转发功能能给我们带来什么好处吧! 端口转发概述

让我们先来了解一下端口转发的概念吧。我们知道,SSH 会自动加密和解密所有 SSH 客户端与服务端之间的网络数据。但是,SSH 还同时提供了一个非常有用的功能,这就是端口转发。它能够将其他 TCP 端口的网络数据通过 SSH 链接来转发,并且自动提供了相应的加密及解密服务。这一过程有时也被叫做“隧道”(tunneling),这是因为 SSH 为其他 TCP 链接提供了一个安全的通道来进行传输而得名。例如,Telnet,SMTP,LDAP 这些 TCP 应用均能够从中得益,避免了用户名,

密码以及隐私信息的明文传输。而与此同时,

如果您工作环境中的防火墙限制了一些网络端口的使用,但是允许 SSH 的连接,那么也是能够通过将 TCP 端口转发来使用 SSH 进行通讯。总的来说 SSH 端口转发能够提供两大功能:

1. 加密 SSH Client 端至 SSH Server 端之间的通讯数据。

…… …… 余下全文