篇一 :Exchange服务器通讯端口

Exchange服务器通讯端口

在这篇文章中,我要解释的是各种端口在Exchange服务器组成中的用处,向你提供一个更安全的使用、配置Exchange服务器的思路。

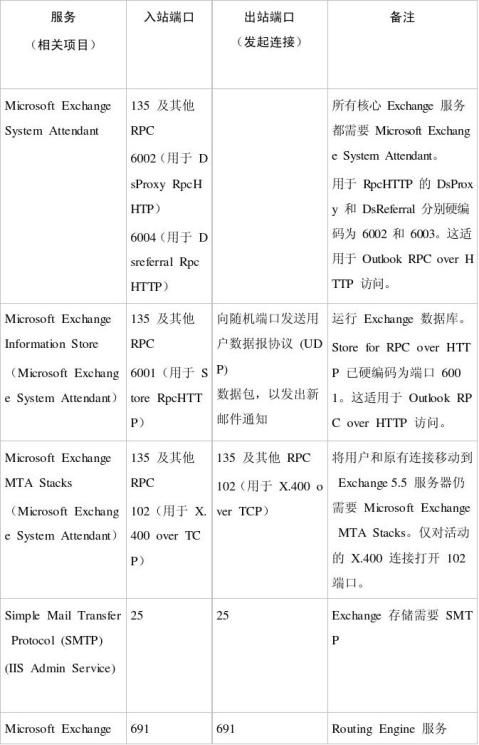

Exchange系统服务

Exchange系统服务是Exchange组件中最难去计划配置的服务之一。它主要使用入站TCP135端口,但是它也使用少数随意的端口连接RPC终结点映射器(Exchange系统服务不发起任何向外的连接)。这些随机端口使用超过1024的数字,但是数字会在每一次系统服务启动时发生变化。如果配置使用RPC OVER HTTP的话,TCP6002至6004端口就会被用于入站通信。

信息存储

Exchange信息存储接收入站通信在TCP135端口。如果使用RPC OVER HTTP的话,TCP6001端口也会被用于入站通信。信息存储使用出站通信来通知客户端新邮件。默认情况下,每一个Outlook客户端监听一个任意的UDP端口。这些任意的UDP端口不是用于通过RPC Over HTTP客户端访问服务器。RPC Over HTTP使用直接的服务器被动式访问信件(polling)来替代前面的方式。

邮件传输代理

…… …… 余下全文

篇二 :Exchange 端口

传输服务器

Exchange 2010 包含两个执行邮件传输功能的服务器角色:集线器传输服务器和边缘传输服务器。 下表提供这些传输服务器之间以及与其他 Exchange 2010 服务器和服务之间的数据路径的端口、身份验证和加密的有关信息。

传输服务器的数据路径 数据路径

所需端口

默认身份验证

支持的身份验证

是否支持默认加密? 是否

加密?

是,使用传是 输层安全性 (TLS)

集线器传输服务器到集线器传输服务器

25/TCP (SMTP) Kerberos Kerberos

集线器传输服务器到边缘传输服务器

25/TCP (SMTP) 直接信任 直接信任 是,使用 TLS

是

边缘传输服务器到集线器传输服务器

25/TCP (SMTP) 直接信任 直接信任 是,使用 TLS

是

边缘传输服务器到边缘传输服务器

25/TCP SMTP 匿名、证书 匿名、证书 是,使用 TLS

是

邮箱服务器到集线器传

135/TCP (RPC) NTLM。如果集线器NTLM/Kerberos 是,使用 传输和邮箱服务器

RPC 加密

是

输服务器(通过 Microsoft Exchange 邮件提交服务)

…… …… 余下全文

篇三 :Exchange端口映射

传输服务器

Exchange 2010 包含两个执行邮件传输功能的服务器角色:集线器传输服务器和边缘传输服务器。

下表提供这些传输服务器之间以及与其他 Exchange 2010 服务器和服务之间的数据路径的端口、身份验证和加密的有关信息。

传输服务器的数据路径

数据路径

所需端口

集线器传输服务器到集线器传输

25/TCP (SMTP)

服务器

集线器传输服务器到边缘传输服

25/TCP (SMTP)

务器

边缘传输服务器到集线器传输服

25/TCP (SMTP)

务器

边缘传输服务器到边缘传输服务

25/TCP SMTP

器

邮箱服务器到集线器传输服务器

(通过 Microsoft Exchange 135/TCP (RPC)

邮件提交服务)

集线器传输服务器到邮箱服务器

135/TCP (RPC)

(通过 MAPI)

统一消息服务器到集线器传输服

25/TCP (SMTP)

务器

Microsoft Exchange

EdgeSync 服务(从集线器传输50636/TCP (SSL) 服务器到边缘传输服务器)

389/TCP/UDP (LDAP)、3268/TCP (LDAP GC)、

…… …… 余下全文

篇四 :AD + Exchange + SMS所使用的端口号汇总

AD + Exchange + SMS所使用的端口号汇总

作者:cvvnx1 提交日期:2008-1-28 21:40:00 | 专题: AD - Windows | 访问量:459

AD需要端口

====================

引自 /kb/289241/zh-cn

Conclusion

----------

21 25 53 80 88 119 135 137 138 139 389 443 445 500 563 593 636 1067 1068 1645 1646 1701 1723 1812 1813 3268 3269 3389

TCP port 21

FTP

TCP port 25

SMTP

TCP/UDP port 53

DNS

TCP port 80

HTTP

UDP port 88

Kerberos

TCP port 119

NNTP

TCP port 135

RPC

UDP port 137

NetBIOS 名称服务器

UDP port 138

NetBIOS 数据报

TCP port 139

NetBIOS 会话服务

…… …… 余下全文

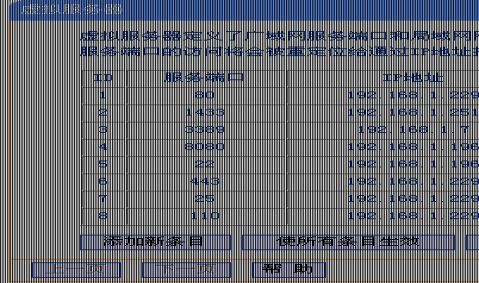

篇六 :exchange设置域名绑定和路由器端口映射

装了Exchange2003的服务器的IP:192.168.1.229 其外网IP是202.100.208.2

必须在路由器中打开192.168.1.229 对应的

80 端口 主要是用于HTTPS服务

443端口 主要是用于证书服务

SMTP:25 端口 (测试的时候,不开25的话邮件发的出去,但收不到)

POP3:110端口 (测试中没开110端口,但也发送正常)

设置域名绑定,就是将holiday.com绑定到202.100.208.2上

其中CNANE的记录不用进行设置。主要将“主机记录解析(A记录)”设置好就可以了。

原来是可以用https:// 202.100.208.2/exchange 访问,设置完成后则由域名 进行访问。

备注:

尊敬的用户您好:

非常感谢您使用专业的域名服务网站注册您的宝贵域名。 您的域名已经正式注册成功,相关费用已被自动扣除!

用户:hzzabcd ID:10008035

密码:4497--abcd

您的域名:(holidayhn.com)

您的密码:(管理密码9442--908)

…… …… 余下全文

篇七 :【Exchange】邮件传输和路由简明教程

【Exchange】邮件传输和路由简明教程

本指南说明了传输和路由在 Microsoft? Exchange Server 2003 中如何工作,以及可以怎样配置 Exchange 以实现内部和外部邮件流。

了解路由

路由决定了邮件在 Microsoft? Exchange 组织内部服务器之间的传递途径,以及传递到组织外部用户的途径。对于内部和外部邮件传递,Exchange 使用路由来首先确定最有效的路径,然后再确定成本最低且可用的邮件传递路径。内部路由组件基于您配置的路由组和连接器,以及与每个路径关联的地址空间和开销来作出这一决定。

路由负责下列功能:

?根据最有效的路径确定下一个跃点(邮件在到达其最终目的地的路由中的下一个目的地)。

?交换路由组内部以及路由组之间的链接状态信息(服务器以及服务器间连接的状态和可

用性)。

路由组件

路由组件组成了用于在内部和外部传递邮件的拓扑和路由。路由依赖于您在路由拓扑内部定义的下列组件:

路由组:用于控制邮件流与公用文件夹引用的逻辑服务器集合。路由组共享一个或多个物理连接。在路由组内部,所有服务器彼此之间都直接通信并传递邮件。 连接器:路由组之间的指定路径以及到达 Internet 或其他邮件系统的指定路径。每个连接器都指定了到达另一个目的地的单向路径。

…… …… 余下全文

篇八 :10.常见端口号对照表

常见端口号对照表

端口:0

服务:Reserved

说明:通常用于分析操作系统。这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

端口:1

服务:tcpmux

说明:这显示有人在寻找SGI Irix机器。Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等。许多管理员在安装后忘记删除这些帐户。因此HACKER在INTERNET上搜索tcpmux并利用这些帐户。

端口:7

服务:Echo

说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。

端口:19

服务:Character Generator

说明:这是一种仅仅发送字符的服务。UDP版本将会在收到UDP包后回应含有垃圾字符的包。TCP连接时会发送含有垃圾字符的数据流直到连接关闭。HACKER利用IP欺骗可以发动DoS攻击。伪造两个chargen服务器之间的UDP包。同样Fraggle DoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。

…… …… 余下全文