网络安全技术及应用实训报告

网络安全技术及应用实训报告

题 目:企业intranet内外网络安全设计与测试与分析

题 目:企业intranet内外网络安全设计与测试与分析

专 业:计算机科学与技术(网络)

专 业:计算机科学与技术(网络)

学生姓名:

学生姓名:

学 号:

学 号:

指导教师:

指导教师:

时 间:20##年11月21日

时 间:20##年11月21日

目录

目录................................................................................................................................. 1

一、 背景................................................................................................................... 2

二、 网络以及安全需求分析....................................................................................... 2

1. 需求分析............................................................................................................ 2

2. 功能需求............................................................................................................ 3

2.1基本通信需求...................................................................................................... 3

2.2网络后期安全需求............................................................................................... 3

三、 总体设计............................................................................................................ 3

四、 LAN和WAN网络设计....................................................................................... 7

1. 网络设备应用说明.............................................................................................. 7

2. Vlan、ip 、路由规划......................................................................................... 7

3. 设备配置............................................................................................................ 7

路由配置:............................................................................................................... 8

Vlan配置:............................................................................................................... 9

DHCP-Server配置:................................................................................................ 10

安全配置:............................................................................................................. 10

VPN_安全接入配置:.............................................................................................. 12

五、GRE隧道配置........................................................................................................... 13

六、安全测试................................................................................................................. 15

安全数据格式包设计与封装..................................................................................... 15

网络运行................................................................................................................. 17

七、总结........................................................................................................................ 17

一、 背景

以Internet为代表的信息网络技术应用正日益普及和广泛,应用领域从传统小型业务系统逐渐向大型关键业务系统扩展,典型的例如党政部门信息系统、金融业务系统、企业商务系统等。网络安全已经成为影响网络效能重要的问题,而工nternet所具有的开放性、自由性和国际性在增加应用自由度的时候,对安全提出了更高级的要求。一般来说,网络安全由信息安全和控制安全两部分组成。信息安全指信息的完整性、可用性、保密性和可靠性;控制安全则指身份认证、不可否认性、授权和访问控制。互联网的开放性、分散性和交互性特征为信息交流、信息共享、信息服务创造了理想空间,网络技术迅速的发展和广泛的应用,为人类社会进步提供了巨大推动力。然而,正是由于互联网的特性,产生了信息污染、信息泄漏、信息不易受控等诸多安全问题。

因此计算机安全问题,应该像每家每户的防火防盗问题一样,做到防范于未然。甚至不会想到你自己也会成为目标的时候,威胁就已经出现了,一旦发生,常常措手不及,造成极大的损失。

GRE是一种应用较为广泛的一种网络层协议PDU封装于任一种网络层协议PDU中的技术,经常被用来构造GRE隧道穿越各种三层网络,并得到了大多数电信设备厂商的支持。

VPN隧道技术是一种通过使用互联网络的基础设施在网络之间传递数据的方式,对位于企业局域网端的企业服务器建立连接,对用户端透明,支持企业通过Internet等公共互联网络与分支机构或其它公司建立连接,是非常受欢迎的电信业务。首先,论文在理论概述与分析上,从技术层面IPSec、SSL和MPLS技术阐述了应用在VPN技术之中的几种常见协议,并列举了几种技术手段的优势和不足,并尝试研究各种技术的最适宜的应用环境。其次,论文通过对VPN技术的安全保障以及服务质量保证两个方面详细分析了VPN技术的优点。最后,论文设计了组建基于VPN的远程办公网络的组网方案,并详细列出了设计步骤、网络拓扑图、设备配置、网络模拟实验结果等。

二、 网络以及安全需求分析

1. 需求分析

GRE(通用路由协议封装)是由Cisco和Net-smiths等公司于1994年提交给IETF的,标号为RFC1701和RFC1702。目前有多数厂商的网络设备均支持GRE隧道协议。GRE 规定了如何用一种网络协议去封装另一种网络协议的方法。GRE的隧道由两端的源IP地址和目的IP地址来定义,允许用户使用IP包封装IP、IPX、 AppleTalk包,并支持全部的路由协议(如RIP2、OSPF等)。通过GRE,用户可以利用公共IP网络连接IPX网络、AppleTalk网 络,还可以使用保留地址进行网络互连,或者对公网隐藏企业网的IP地址。

虚拟专用网VPN(Virtual Private Network)是一种利用公共网络构建的专用网络技术,“虚拟”的概念是相对传统私网络的构建方式而言的,VPN通过公网实现远程广域连接,以低廉的成本连接企业远程分支机构,或者在公共骨干网络承载不同的专网。下面我们从技术层面和业务层面对VPN技术进行分析,因为所有的技术都是因为有了应用才变得有分析和研究的意义。VPN是依靠ISP(Internet服务提供商)和其他NSP(网络服务提供商)在公用网络中利用隧道、加密等技术,构建一个专门给企业使用的虚拟网络。该虚拟专用网负责将地理上分布的用户的各个网络结点连接起来。

通过IPSec VPN技术实现公司总部和各个分部之间不同的安全通信要求和分部之间建立严格的验证功能并能对数据进行加密和完整性验证 .总部与分部之间通过两 台路由互联并运行OSPF多区域路由协议, Internet总部和分部并不知道Internet的具体连 接情况需要配置默认路由连接到公网之上.

2. 功能需求

2.1基本通信需求

为了满足在外地的分公司与总公司接入,这里采用了内部网VPN,使用IPSEC配置了基于思科路由的EasyVPN,是的在千里之外的分公司与总公司采用相同的安全策略,共享总公司的网络资源,和安全策略。

同时,该公司要建立符合本单位办公需要的局域网,因此需要建设高性能的局域网,实现数据管理、电子邮件、多媒体通信、数据库管理信息系统及实现内部局域网的互联,并且和Internet互联。其局域网应是一个以宽带IP网为目标,建立数据、语音、视频三网合一的一体化网络。

为提高网络可靠性及安全性,需要在主干网采用光纤布线。局域网应实现虚拟局域网(VLAN)的功能,以确保全网的良好性能及网络安全性。主干网交换机应具有很高的包交换速度,整个网络应具有三层交换功能。主干网络应该采用成熟的、可靠的千兆位以太网技术作为网络的主干。局域网应选用先进的网管软件,建立完善的网络管理体系。

在设备方面,应该选择有成功案例的网络厂商的设备,同时为Internet、拨号用户和移动用户提供接口,网络应具有良好的扩展性。

2.2网络后期安全需求

网络安全设计:

一、 整体网络安全逻辑设计(内网、外网)

1. 内网可以访问DMZ内的服务器(WEB,DNS)。

2. 内网可以访问Internet。

3. Internet不能访问内网。

二、 局域网内的安全设计。

详细配置请见后文。

三、 总体设计

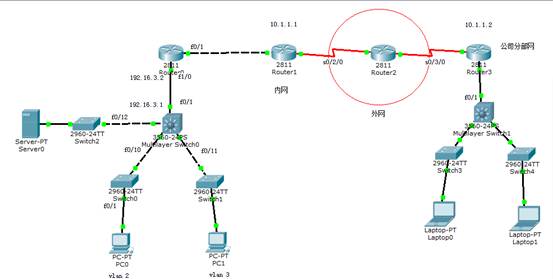

本公司总部和分公司在地理上地处两地,相隔千里,各个公司都采用自顶向下的设计方式。

其中分公司和总公司借助Internet互联,并使用VPN连接到公司总部,进行资源共享。

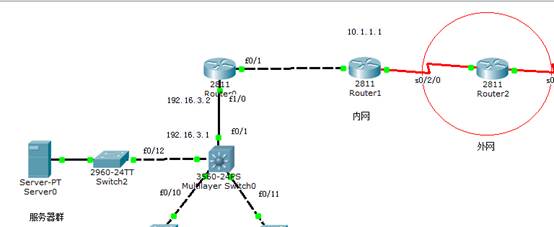

此案例中,中心机房是核心,通过中心机房既可以与外网相连。又可以连接到各个楼层的接入层交换机

楼层拓扑图以及vlan、ip。四栋楼分别对应172.16.x.x/24网络的各个子网

规划详情请见后文

下图为具体施工连线图。

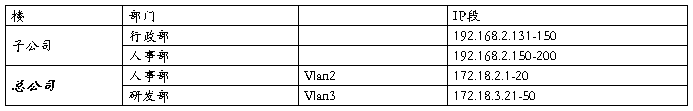

按照需求,该单位的部门:

Vlan_Table:

服务器群:172.18.4.0/24

vlan 2:人事部_172.18.2.0/24

vlan 3:研发部_172.18.3.0/24

VPN_远程子公司接入:

192.168.2.1--192.168.2.254

楼栋到中心核心机房采用trunk链路,中心机房配置vtp服务器,各个楼栋可以学习服务器的vlan数据库。然后再进行分配。

具体分配的过程中,初步按照机构,功能划分vlan。比如,一层楼有多个部门,那么每个部门相应的连接一台2960交换机。如果某机构里包含多个功能部门,那么就放置综合交换机,并把该交换机和楼栋交换机之间的链路设置成trunk,让该交换机学习到vlan信息,然后依次在该交换机上划分具体的vlan。

可以在汇聚层分配好vlan,也可以将端口配额成Trunk在具体楼层交换机上划分端口vlan。

如上图所示,这是本单位信息拓扑的详细设计,网络设计采用三层模型。从上到下依次为:核心层-核心机房、汇聚层-楼栋交换、接入层-楼层交换。

在这里值得一提的是,本局域网案例中,我通过配置一个DMZ区域来屏蔽子网,达到有效的安全逻辑设计。

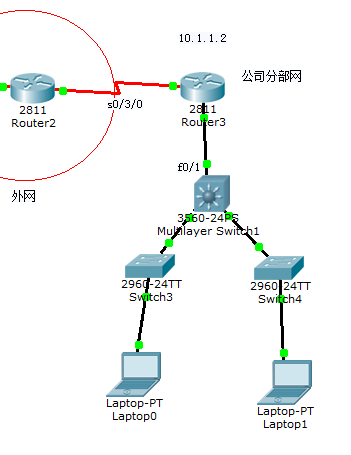

接下来就是公司分部的网络具体设计,这里公司分部采用了同总部的相同策略,但是连接到公司总部的时候采用的是VPN拨号接入。如下图:

下图就是本案例中的DMZ屏蔽子网体系结构的具体实施!

本例中做到的安全控制是:

安全策略1:

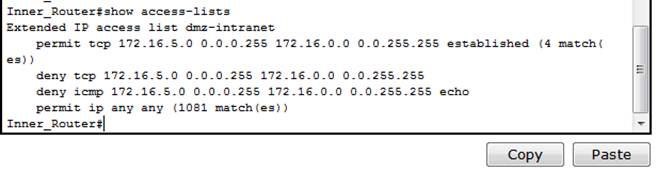

ACL:dmz-intranet(Inner_Route-f0/0 In)

1.内网可以访问区域的服务(DNS,WEB,FTP)

2.区域不能主动访问内网。

四、 LAN和WAN网络设计

网络技术主要包括一下内容:

l 逻辑网络图

l VLAN策略图

l 网络管理

l TCP/IP地址设计

l 防火墙等

l 远程接入技术

l 安全设计

1. 网络设备应用说明

路由器和交换机都可以通过配置来分割局域网和提供附加的带宽。如果应用项目需要支持多路径、智能化数据包发送的或者广域网访问,那么就需要路由器。本案例中局域网通过一个路由器与外网相连。

内网通过交换机来缓解通信速率的问题。交换机能够有效的阻隔以太网中的冲突域。

在局域网的设计中,是安装交换机还是路由器主要取决于满足给定的性能需求水平下的成本。网络设计不能单一的选择交换机或者路由,这里采用路由器和交换机的联合使用,从而达到高性能的网络水平。

在设备的选择中,设备的选择也是一个重要的问题!

2. Vlan、ip 、路由规划

网络设计中,对网络地址的规划是很重要的,在设计局域网的时候分配ip地址合理与否直接关系到网络的性能,局域网中不得随意选择网络中使用的地址,也不能在网络中随机分配地址。

本案例是组建一个政府部门网站,那么首先要计算该局域网中的信息点的个数,选择响应的私有地址网段。公有三类私有地址分别是:

A:10.x.x.x/8

B:172.16.x.x/16

C:192.168.x.x/16

如果选择A类地址,那么网络中的结点数量为2^24个= 16777216个地址,这显然太多,不适合本案例!

C类地址。192有2的32-24次方个地址:256

所以这里选择172网段。子网掩码采用24为 所以每个网段就是256台计算机。

这里使用172.16.x.x/24 第一个X别是子网网段。公用256个子网。每个部门一个子网。

下面就是这些网络ip的分配情况。

Vlan分配表:

3. 设备配置

路由配置:

外网路由器配置(internetRouter):

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

S 172.16.0.0/16 [1/0] via 172.16.1.254

C 172.16.1.0/24 is directly connected, FastEthernet0/0

C 200.1.10.0/24 is directly connected, FastEthernet0/1

注意:这里采用了路由汇总的方式对内网的路由进行了汇总。172.16.0.0/16 [1/0] via 172.16.1.254是说:通过该路由器达到内网172.16的网络的下一跳通通都是172.16.1.254,即是DMZ交换机vlan1的网关。

中心核心机房路由器路由表:(Inner_Router)

Gateway of last resort is 172.16.1.2 to network 0.0.0.0

172.16.0.0/24 is subnetted, 10 subnets

C 172.16.1.0 is directly connected, FastEthernet0/0

S 172.16.5.0 [1/0] via 172.16.1.254

C 172.16.10.0 is directly connected, FastEthernet0/1

R 172.16.20.0 [120/1] via 172.16.10.254, 00:00:24, FastEthernet0/1

R 172.16.30.0 [120/1] via 172.16.10.254, 00:00:24, FastEthernet0/1

R 172.16.40.0 [120/1] via 172.16.10.254, 00:00:24, FastEthernet0/1

R 172.16.50.0 [120/1] via 172.16.10.254, 00:00:24, FastEthernet0/1

R 172.16.60.0 [120/1] via 172.16.10.254, 00:00:24, FastEthernet0/1

R 172.16.70.0 [120/1] via 172.16.10.254, 00:00:24, FastEthernet0/1

R 172.16.100.0 [120/1] via 172.16.10.254, 00:00:24, FastEthernet0/1

S* 0.0.0.0/0 [1/0] via 172.16.1.2

Vlan配置:

Vlan_Table:

服务器群:172.18.4.0/24

vlan 2:人事部_172.18.2.0/24

vlan 3:研发部_172.18.3.0/24

VPN_远程子公司接入:

192.168.2.1--192.168.2.254

DMZ交换机上的vlan配置:

interface Vlan1

ip address 172.16.1.254 255.255.255.0

!

interface Vlan5

ip address 172.16.5.254 255.255.255.0

!

内网中心核心交换机的vlan:

interface Vlan1

ip address 172.16.100.254 255.255.255.0

!

interface Vlan1

ip address 172.16.10.254 255.255.255.0

!

interface Vlan2

ip address 172.16.20.254 255.255.255.0

!

interface Vlan3

ip address 172.16.30.254 255.255.255.0

!

!

!

DHCP-Server配置:

Center(config)#ip dhcp pool vlan20

Center(dhcp-config)# network 172.16.20.0 255.255.255.0

Center(dhcp-config)# default-router 172.16.20.254

Center(dhcp-config)# dns-server 172.16.5.107

Center(config)#ip dhcp pool vlan30

Center(dhcp-config)# network 172.16.30.0 255.255.255.0

Center(dhcp-config)# default-router 172.16.30.254

Center(dhcp-config)# dns-server 172.16.5.107

Center(config)#ip dhcp pool vlan40

Center(dhcp-config)# network 172.16.40.0 255.255.255.0

Center(dhcp-config)# default-router 172.16.40.254

Center(dhcp-config)#dns-server 172.16.5.107

Center(config)#ip dhcp pool vlan50

Center(dhcp-config)# network 172.16.50.0 255.255.255.0

Center(dhcp-config)# default-router 172.16.50.254

Center(dhcp-config)# dns-server 172.16.5.107

Center(config)#ip dhcp pool vlan10_management------//vlan10,管理员vlan域

Center(dhcp-config)# network 172.16.10.0 255.255.255.0

Center(dhcp-config)# default-router 172.16.10.254

Center(dhcp-config)# dns-server 172.16.5.107

安全配置:

安全策略1:

ACL:(inner Router-f0/0 in)

1.内网可以访问DMZ内的服务器(FTP,WEB,DNS。

2.DMZ区域不能主动访问内网。

3.内网可以ping服务器,服务器不能ping内网。

Extended IP access list dmz-intranet

permit tcp 172.16.5.0 0.0.0.255 172.16.0.0 0.0.255.255 established

deny tcp 172.16.5.0 0.0.0.255 172.16.0.0 0.0.255.255

deny icmp 172.16.5.0 0.0.0.255 172.16.0.0 0.0.255.255 echo

permit ip any any

Inner_Router(config)#ip access-list extended dmz-intranet

Inner_Router(config-ext-nacl)#permit tcp 172.16.5.0 0.0.0.255 172.16.0.0 0.0.255.255 established

Inner_Router(config-ext-nacl)#deny tcp 172.16.5.0 0.0.0.255 172.16.0.0 0.0.255.255

Inner_Router(config-ext-nacl)#deny icmp 172.16.5.0 0.0.0.255 172.16.0.0 0.0.255.255 echo

Inner_Router(config-ext-nacl)#permit ip any any

效果:

安全策略2:

ACL:Internet(ABR)--F0/1 OUT---Internet-dmz

1.内网可以访问外网的服务--Web.

2.外网可以访问DMZ区域的服务。

3.DMZ不能访问外网

4.内网可以ping通外网,外网不能Ping内网

Extended IP access list internet

permit tcp 200.1.10.0 0.0.0.255 172.16.0.0 0.0.255.255 established

deny tcp 200.1.10.0 0.0.0.255 172.16.0.0 0.0.255.255

deny icmp 200.1.10.0 0.0.0.255 172.16.0.0 0.0.255.255 echo

permit ip any any

ip access-list extended Internet-dmz

permit tcp 172.16.0.0 0.0.255.255 any established

deny tcp 172.16.0.0 0.0.255.255 any

deny icmp 172.16.0.0 0.0.255.255 any echo-reply

permit ip any any

VPN_安全接入配置:

公司驻外人员的主机直接连通Internet,这种情况下必须在学校的VPN路由器上进行配置,客户机使用VPN客户端连接

在公司VPN路由器上配置Easy VPN,Easy VPN是Cisco独有的远程接入VPN,配置过程如下:

aaa new-model 启动AAA认证

aaa authentication login vpn-a local

aaa authorization network vpn-o local

username vpn password 0 vpn 建立本地用户名密码

crypto isakmp enable

crypto isakmp policy 10 建立ipsec安全参数配置

hash md5

authentication pre-share

group 2

ip local pool VPN-POOL 172.16.6.1 172.16.6.254 (建立分配给VPN用户的地址池)

crypto isakmp client configuration group vpngroup (easyvpn的组及密码配置,vpngroup为组名)

key vpn

domain cisco.com

pool VPN-POOL

crypto ipsec transform-set hw esp-3des esp-md5-hmac (Ipsec阶段2配置)

crypto dynamic-map d-map 10 (动态加密图)

set transform-set hw

reverse-route (反向路由注入)

Easyvpn用户的认证授权配置:no ip domain-lookup

crypto map hw-map client authentication list vpn-a

crypto map hw-map isakmp authorization list vpn-o

crypto map hw-map client configuration address respond

crypto map hw-map 10 ipsec-isakmp dynamic d-map

最后在端口上绑定:

interface FastEthernet1/0

crypto map hw-map

配置完毕之后在公司分部人员的PC上通过vpn客户端,组名为vpngroup,key为vpn,服务器地址为HuaWei.com_Center的Fa10地址,用户名密码均为vpn,即可看到连接成功,分到一个172.16.100.1~172.16.100.254的地址,之后就可以正常与公司内主机通信了。

登陆后:

到这里,公司外部的人员在分公司就可以使用拨号VPN登陆到公司总部,登陆后,就可以完全和总公司内部的机器享有共同的资源和策略。

WEB服务器:

域名为:www.hw.com 地址为:172.16.5.100

五、GRE隧道配置

拓扑图:

实验步骤及要求:

1、配置各台路由器的IP地址,并且使用Ping命令确认各路由器的直连口的互通。

2、在R1和R3上配置静态路由。确保Internet网络骨干可以相互通信。

在R1与R3上配置静态默认路由,不仅仅是用于模拟接入路由器。同时还为了确保在创建隧道时,隧道源与隧道目标的IP地址相互可见。以便于实现隧道。

3、确认R1能够Ping通R3路由器的公网接口IP。

4、在R1或R3路由器上Ping路由器R3或R1的回环口。

5、在R1路由器上配置GRE隧道。

6、在R2路由器上配置GRE隧道。

7、在R1上查看隧道接口信息。

8、查看R1的路由表。

9、在R1上PING路由器R3的隧道接口。

10、在R1和R3分别配置目标为R1和R3的回环接口,下一跳为隧道接口的路由。

六、安全测试

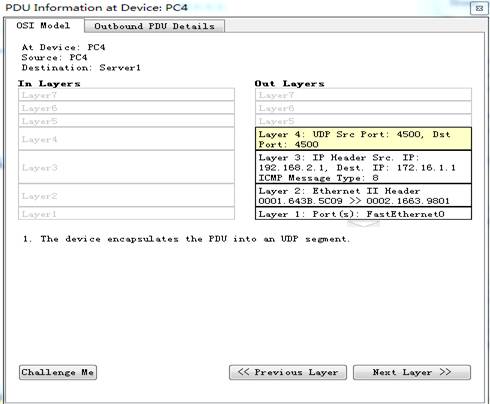

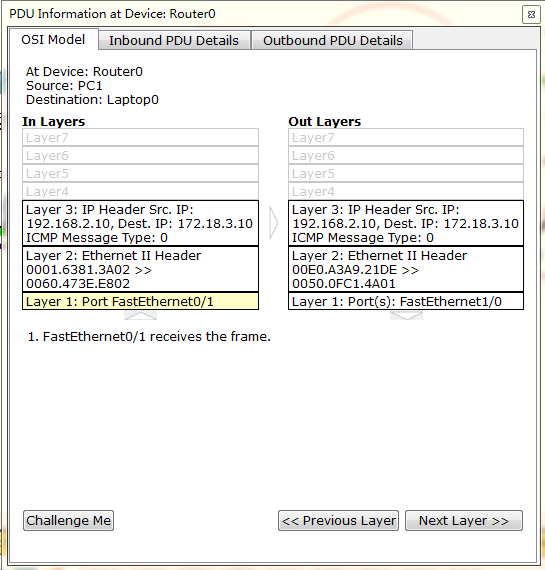

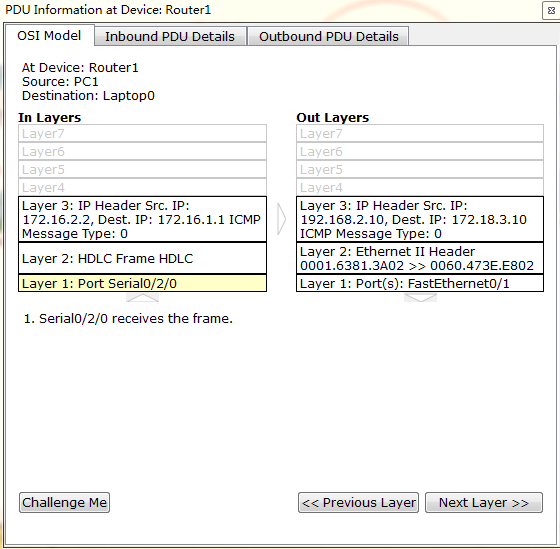

安全数据格式包设计与封装

ICMP报文,然后使用调制模式,查看其在网络中的封装情况。

如图:我们来观察下数据包的格式:

网络运行

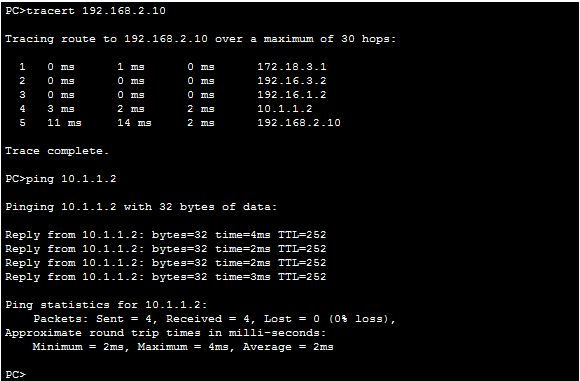

通过截图:

七、总结

通过这段时间对以上相关配置和各工具软件的使用,使我进一步学会了网络安全相关知识概念,以及初步掌握了防范和攻击的技能,懂了很多软件的使用方法和相关配置技巧,为以后计算机安全方面又多了一分经验和能力。同时还要感谢老师指点和帮助,才使我学到了更多的网络安全知识!

-

网络安全 实验报告

首都经济贸易大学信息学院实验报告实验课程名称网络安全技术首都经济贸易大学信息学院计算机系制实验报告学号:实验地点:3机房姓名:实验…

-

网络安全实训报告

xx公司网络安全解决方案目录摘要3第一章引言4第二章信息系统现状521信息化整体状况51计算机网络52应用系统522信息安全现状5…

-

网络安全实训报告

网络安全实训报告具体步骤:开始---设置---控制面板---添加/删除程序---添加/删除windows组件----选择证书服务-…

-

网络安全实训报告

目录一背景描述1二实验环境1三总体概述四实验过程及结果分析五详细设计六测试七心得体会参考文献一背景知识描述CA拥有一个证书内含公钥…

-

网络安全实验二报告

实验报告20xx20xx学年第1学期课程名称网络安全实验班级10级lt一gt班学号10410901036姓名陈志军任课教师蒲晓川计…

-

网络管理员实习总结报告书

福建船政交通学院毕业实习报告一、实习目的:学校之所以组织此次实习,主要目的不单单是让我们掌握更多的专业知识,而是让我们学习到更多的…

-

网络管理员实习报告

学院:山西警官职业学院专业:计算机科学与技术(信息安全)学号:姓名:一、实习目的熟悉电脑维护的流程,可以独立、熟练地维护电脑,专业…

-

网络管理员实习报告

网络管理员实习报告一、实习目的熟悉电脑维护的流程,可以独立、熟练地维护电脑,专业网络布线、ftp信息服务器日常维护、www服务器日…

-

网络管理员实习总结报告书

河北软件职业技术学院毕业实习报告系部名称:网络工程系专业:计算机通信年级、班级:09级2班姓名:蒋彩彩学号:092345009指导…

-

专业实习生报告(网络维护)

专业实习报告题目:姓名:LXQQQ号:920360480学院:专业:年级、班:我非常荣幸能够到兰州亚丰商贸有限公司实习,该公司虽成…

-

网络技术专业毕业实习报告

学生毕业实习报告实习单位:实习时间:系别:班级:姓名:学号:指导老师:至实习题目:网络管理员实习报告实习目的:学校之所以组织此次实…