网络协议分析实验()

实验一 以太网链路层帧格式分析

一、实验目的

分析 MAC层帧结构

二、 准备工作

本实验需要下载安装抓包工具软件(嗅探器Sniffer或导线诈骗Wireshark或网路岗IPtool或其它)。

三、实验内容及步骤

步骤一:运行ipconfig命令

在Windows的命令提示符界面中输入命令:ipconfig /all,会显示本机的网络配置信息:

步骤二:运行抓包工具软件

双击抓包工具软件图标,输入所需参数,和抓包过滤参数,点击捕捉。

步骤三:进行网络访问

进行网络访问,下载文件/搜索资料/www访问/登录邮件系统等均可。

步骤四:从抓包工具中选择典型数据帧

步骤五:保存捕获的数据帧

步骤六:分析捕获数据帧

1、启动网络抓包工具软件在网络内进行捕获,获得若干以太网帧。

2、对其中的5-10个帧的以太网首部进行观察和分析,分析的内容为:源物理地址、目的物理地址、上层协议类型。

实验二 IP报文分析

一、实验目的

掌握IP数据包的组成和网络层的基本功能;

二、 准备工作

本实验需要下载安装抓包工具软件(嗅探器Sniffer或导线诈骗Wireshark或网路岗IPtool或其它)。

三、实验内容及步骤

步骤一:设定实验环境

步骤二:利用网络抓包工具软件捕获并分析IP数据包

1、在某台主机中打开抓包工具软件,在工具栏中点击“开始”,待一段时间后,点击“结束”,

2、在捕获到数据包中,选择IP数据包进行分析

分析捕获到的IP数据包,因此在本实验中,只分析数据的的IP包头部分。

步骤三:运行ipconfig命令

记录下本机的网络配置参数。

步骤四:运行ping命令

记录下运行ping命令的启动时间,对照抓包工具软件所抓报文的时间。

步骤五: 分析IP报文

找出IP报文中的包头部分及各字段的参数。

实验三 ARP地址解析协议分析实验

一、实验目的

掌握ARP协议的作用和格式;

二、 准备工作

本实验需要下载安装抓包工具软件(嗅探器Sniffer或导线诈骗Wireshark或网路岗IPtool或其它)。

三、 实验内容及步骤

步骤一:设定实验环境

步骤二:查看主机ARP缓存

在主机中用命令arp –a查看ARP缓存表中的ARP记录,用–d命令删除ARP缓存中的记录

步骤三:捕获ARP报文

1、开启抓包工具软件进行数据包捕获。

2、使用命令ping。

3、捕获执行ping命令时的ARP报文。

步骤四:分析ARP报文

1、分别找出请求和应答报文

2、给出ARP请求和应答报文的各字段分析。

arp

实验四 TCP传输控制协议分析

一、实验目的

掌握TCP协议的报文形式;掌握TCP连接的建立和释放过程;掌握TCP数据传输中编号与确认的过程;理解TCP重传机制。 二、准备工作

本实验需要下载安装抓包工具软件(嗅探器Sniffer或导线诈骗Wireshark或网路岗IPtool或其它)。

三、实验内容及步骤

步骤一:设定实验环境

步骤二:运行抓包工具软件

双击抓包工具软件图标,输入所需参数,和抓包过滤参数,点击捕捉。

步骤三:进行网络访问

进行网络访问,下载文件/搜索资料/www访问/登录邮件系统等均可。

步骤四:从抓包工具中选择对应网络访问期间的TCP报文 下载文件访问,选取FTP报文

www访问,选取FTP报文

邮件访问,选取SMTP、POP3或IMAP报文

步骤五:查看分析TCP建立连接的三次握手过程

1、 找到Syn=1的报文;

2、 给出三次握手过程中的序列号、窗口通告等参数。 步骤留六:查看分析TCP释放连接的握手过程

1、 找到Fin=1的报文;

2、 给出连接释放过程中的TCP报文中各字段参数。

第二篇:网络协议分析工具Wireshark的使用

大连理工大学实验报告

实验一:网络协议分析工具Wireshark的使用

一、实验目的

学习使用网络协议分析工具Wireshark的方法,并用它来分析一些协议。

二、实验原理和内容

1、tcp/ip协议族中网络层传输层应用层相关重要协议原理

2、网络协议分析工具Wireshark的工作原理和基本使用规则

三、实验环境以及设备

Pc机、双绞线

四、实验步骤(操作方法及思考题)

1. 用Wireshark观察ARP协议以及ping命令的工作过程:

(1)用“ipconfig”命令获得本机的MAC地址和缺省路由器的IP地址;

(2)用“arp”命令清空本机的缓存;

(3)运行Wireshark,开始捕获所有属于ARP协议或ICMP协议的,并且源或目的MAC地址是本机的包(提示:在设置过滤规则时需要使用(1)中获得的本机的MAC地址);

(4)执行命令:“ping 缺省路由器的IP地址” ;

写出(1),(2)中所执行的完整命令(包含命令行参数),(3)中需要设置的Wireshark的Capture Filter过滤规则,以及解释用Wireshark所观察到的执行(4)时网络上出现的现象。

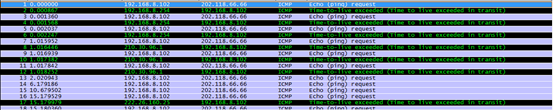

打开命令行界面,在命令行中输入ipconfig –all获得本机的MAC地址:00:09:73:4B:8A:D7,缺省路由器大的IP地址:192.168.8.254;向命令行中输入命令arp –d清空本机的缓存;在Capture Filter中输入过滤规则:ether host 00:21:5D:1F:0A:C6 and arp or icmp;在命令行中输入命令ping 192.168.8.254,得Wireshark截包图:

如上图,共截到9个包。

2. 用Wireshark观察tracert命令的工作过程:

(1) 运行Wireshark, 开始捕获tracert命令中用到的消息;

(2) 执行“tracert -d www.dlut.edu.cn”

根据Wireshark所观察到的现象思考并解释tracert的工作原理。

在Capture Filter中输入过滤规则:icmp;在命令行中输入tracert –d www.dlut.edu.cn,开始捕获包,如下图所示

共捕获到39个报文段。Tracert使用ICMP报文来实现的。第一个数据包的TTL为1,第二个数据包的TTL为2第三个数据包的TTL为3,以此类推。根据ip协议规则,路由器将丢弃该数据报,并发回一个ICMP告警(11,0)报文给源主机。当该ICMP报文到达源主机时,源主机从定时器得到往返时延,从ICMP报文得到第n台路由器的名字和IP地址。

3. 用Wireshark观察TCP连接的建立过程和终止过程:

(1)启动Wireshark, 配置过滤规则为捕获所有源或目的是本机的Telnet协议中的包(提示:Telnet使用的传输层协议是TCP,它使用TCP端口号23);

(2)在Windows命令行窗口中执行命令 “telnet bbs.dlut.edu.cn”,登录后再退出。

请在实验报告中:

a. 写出步骤(1)中需要设置的Wireshark的Capture Filter过滤规则;

b. 根据Wireshark所观察到的现象解释TCP三次握手的连接建立过程;

c. 根据Wireshark所观察到的现象解释TCP的连接终止过程;

d. 根据Wireshark所观察到的现象说出是哪一方首先发起连接关闭;

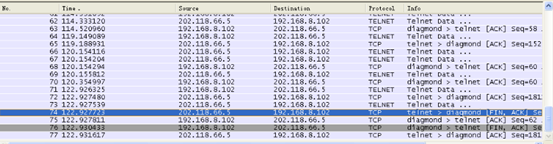

a. Wireshark中的Capture Filter的过滤规则为:

host 192.168.8.102 and tcp port 23;而后在命令行中输入telnet bbs.dlut.edu.cn,进步bbs之后退出bbs。截到的包如下图:

b.三次握手连接建立过程:

第一步,源主机向目的主机发送包建立连接,置SYN=1;

第二步,若目的主机同意建立连接,则向源主机发送确认报文段,置SYN=1;

第三步,源主机向目的主机发送确认报文,置SYN=0,此时,连接已建立。

c.连接终止过程:

目的主机,即服务器向源主机发送一个特殊报文段,置FIN=1,而后源主机回发确认报文段;

源主机向目的主机发送终止连接报文段,置FIN=1,而后目的主机发送确认报文段,等待一段时间后终止连接。

4. 用Wireshark观察使用DNS来进行域名解析的过程:

(1)在Windows命令窗口中执行命令“nslookup↙”,进入该命令的交互模式;

(2)启动Wireshark, 配置过滤规则为捕获所有源或目的是本机的DNS协议中的包(提示:DNS使用的传输层协议是UDP,它使用UDP端口号53);

(3)在提示符“>”下直接键入域名www.dlut.edu.cn,解析它所对应的IP地址;

(4)在提示符“>”下键入命令“set type=mx”,设置查询类型为MX记录;

(5)在提示符“>”下键入域名“tom.com”,解析它所对应的MX记录;

(6)在提示符“>”下键入命令“set type=a”,恢复查询类型为A记录;

(7)在提示符“>”下键入MX记录的查询结果,从而查出“tom.com”邮件服务器的IP地址;

(8)在提示符“>”下键入“exit”,退出nslookup的交互模式。

请在实验报告中回答:

a. 写出步骤(2)中需要设置的Wireshark的Capture Filter过滤规则;

b. 根据Wireshark所观察到的现象解释解析域名“www.dlut.edu.cn”所对应IP地址的过程。

c. 根据Wireshark所观察到的现象解释解析域名“tom.com”所对应MX记录的过程。

d. “tom.com”域有几个邮件服务器?它们的IP地址分别是什么?

Wireshark的Capture Filter过滤规则为:host 192.168.8.102 and udp port 53;截包如下图:

主机向DNS服务器发送DNS请求报文查询www.dlut.edu.cn的IP地址,目的主机向源主机返回查询结果 tommx.cdn.163.net

源主机向默认DNS服务器发送一个DNS报文,查询类型为MXtom.com的邮件服务器。默认DNS服务器收到后返回邮件服务器域名。

一个,202.118.66.66

五、讨论、建议、质疑

-

网络协议分析实验报告

实验报告课程名称计算机网络实验名称网络协议分析系别专业班级指导教师学号姓名实验成绩一实验目的掌握常用的抓包软件了解ARPICMPI…

-

《网络协议分析》实验报告

网络协议分析计算机自动化0902班易珊珊学号20xx261004271实验目的掌握如何利用协议分析工具分析IP数据报报文格式体会数…

-

网络协议分析实验报告安排

第一次试验报告题目抓包软件sniffer的使用及链路层协议分析实验时间第4周9月22日目的掌握sniffer的应用设置过滤适配器的…

-

网络协议分析与流量统计实验

哈尔滨工程大学网络集成实验实验报告本20xx20xx学年第一学期班级姓名学号实验名称080611马龙超08061129网络协议分析…

-

网络协议分析实验报告

实验报告网络协议分析一实验目的意义掌握路由器的工作原理以及路由表的使用理解互联网的工作机理二实验内容1阅读路由器差评的技术资料观察…

-

哈尔滨工程大学--计算机网络实验--实验二:网络协议分析与流量统计实验20xx061618唐宗林

哈尔滨工程大学计算机网络实验实验报告本20xx20xx学年第一学期班级姓名学号实验名称20xx0616唐宗林20xx061618网…

-

网络协议分析实验报告

实验报告课程名称计算机网络实验名称网络协议分析系别专业班级指导教师学号姓名实验成绩一实验目的掌握常用的抓包软件了解ARPICMPI…

- TCP协议分析实验报告

-

网络协议分析实验报告安排

第一次试验报告题目抓包软件sniffer的使用及链路层协议分析实验时间第4周9月22日目的掌握sniffer的应用设置过滤适配器的…

-

实验6 网络协议分析实验报告(20xx1109)

实验6网络协议分析实验报告一网络环境IP1921688410224IP1921688410124F7F8ARPCacheARPCa…

-

实验9 使用Wireshark分析FTP协议

实验九使用Wireshark分析FTP协议一实验目的分析FTP协议二实验环境与因特网连接的计算机操作系统为Windows安装有Wi…