测试防火墙

SmartBits如何测试防火墙

作者:

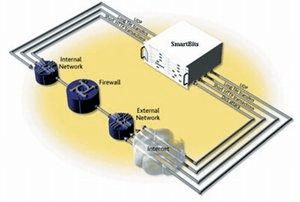

【CNW.com.cn 专稿】在实际网络中,防火墙位于内部网络和外部网络之间,它既是防范网络攻击和实现网络控制规则的重要关口,也是内外网通信的连接点。作为一个应用层的网关设备,防火墙必须要兼顾安全和性能两个方面。 正因为如此,防火墙产品的测试也受到了国内的行业主管、企业用户、第三方实验室和生产厂商的重视。思博伦通信(Spirent Communications)的SmartBits在这些测试中获得了广泛的应用。目前基于SmartBits的安全产品测试解决方案可以对防火墙、入侵检测系统和VPN产品进行性能测试。

作为互连网络设备,防火墙的测试通常需要遵从RFC 2544/1242,主要的测试指标包括:吞吐量、延迟、丢包和背对背包(Back to Back)。思博伦通信提供了一个基于SmartBits的自动测试软件SmartApplications,它可以根据用户设定的条件自动完成RFC 2544/1242的测试。

在测试过程中,能够考虑对实际应用的网络流量模拟也很重要。思博伦通信为SmartBits的用户提供了一个基于多流的性能测试软件SmartFlow。用户可以用SmartFlow模拟网络中非常复杂的网络流量,不同的包长、协议类型、网络地址,并支持按流量的特性进行分组显示。SmartFlow可以测试的性能指标包括:设备在基于复杂网络流量下吞吐量、延迟、延迟分布、丢包、包顺序、定长时间延迟测试等。

同时WebSuite/Firewall能够模拟多种DoS攻击,实现对防火墙安全的检查。用户可以配置每一种攻击的速率、攻击时间、攻击数目等。对于防火墙实施网络规则的检验和性能分析,可以采用SmartWindow或开发基于SmartBits的测试程序。思博伦通信为用户提供基于Tcl语言开发环境ScripterCenter,支持用户在SmartBits上开发测试应用和实现测试方法。

除了能够进行防火墙测试以外,基于SmartBits的测试软件TeraVPN可以进行IPSec VPN设备的性能分析和互操作性测试。SmartBits能够模拟复杂的网络流量和多种网络攻击,也可以用于入侵检测系统的测试。另外思博伦通信的

WebAvalanche和WebReflector产品也经常被应用于防火墙、负载均衡设备、安全服务器和入侵检测系统等产品的测试。

防火墙测试方法

我们使用的测试仪器是思博伦通信公司的SmartBits 6000B。控制台使用一台配置为PIII 1GHz/128M内存/20G硬盘的惠普台式机。

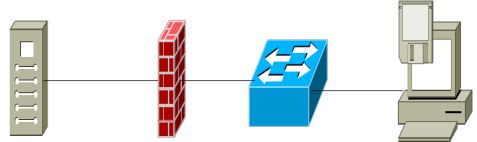

在测试百兆防火墙性能时,使用SmartBits 6000B的10/100M Ethernet SmartMetrics模块的两个10/100Base-TX端口,将其分别与防火墙的内外网口直连,如图1所示。测试千兆防火墙性能与百兆防火墙基本一样,使用1000Base-X SmartMetrics模块的两个1000Base-SX GBIC,通过光纤将其分别与千兆防火墙的内外网口直连。 测试防火墙防攻击能力时,使用SmartBits 6000B的10/100M Ethernet SmartMetrics模块的4个10/100Base-TX端口,分别连接到港湾的礖ammer24交换机上(该交换机经过我们测试达到线速),防火墙的内外网口也连接到交换机上(千兆防火墙通过光纤与交换机连接)。如图2所示。

测试软件为SmartFlow 1.50和WebSuite Firewall 1.10。

性能测试

我们的性能测试主要依照RFC2544、RFC 2647以及中华人民共和国国家标准GB/T 18019-1999《信息技术包过滤防火墙安全技术要求》、GB/T18020-1999《信息技术应用级防火墙安全技术要求》和GB/T17900-1999《网络代理服务器的安全技术要求》。

测试吞吐量、延迟和丢包率使用的是SmartFlow 1.50,测试双向性能时,每一个方向设置一个流(flow),单向性能测试设置一个流,测试使用的是UDP包。测试百兆防火墙与千兆防火墙的测试方法相同。测试防火墙双向、单向性能与最大并发连接数时,我们要求防火墙配置为内外网全通,测试起NAT功能后的性能时,防火墙只增加了NAT功能。测试双向性能时,我们选用了64字节、128字节、256字节、512字节、1518字节5种长度的帧,测试单向性能时,选用了64字节、512字节、1518字节3种长度的帧。吞吐量的测试时间为60s,允许的帧丢失率(Acceptable loss)设置为0(我们认为这样测得的数据才是真正意义上的吞吐量),测试延迟和丢包率的时间为120s,测试延迟的压力为10%和该种帧长的吞吐量。测试防火墙的最大并发连接数时,我们使用的是WebSuite Firewall 1.10,通过防火墙建立带HTTP请求的TCP连接(TCP Connection/HTTP),速率为500个请求/秒。防火墙启动NAT功能以后的性能测试方法与单向性能测试相同。

防攻击测试

在测试防火墙防攻击能力时,我们要求防火墙允许内外网相互访问,允许ping。每种攻击设置5个session,在100%压力下发攻击包,同时测试防火墙能否建立50000个HTTP连接(称之为背景流),连接速率也为500请求/秒。攻击由外网向内网发起,背景流为外网向内网建立HTTP请求。

测试SynFlood、Smurf、Land-based、Ping Sweep、Ping Flood 5种攻击时,共发送1000个攻击包;在测试 Ping of Death攻击时5个session发送5个超长包,每个超长包分成45个攻击包,共225个攻击包;测试TearDrop攻击时5个session共发送5个攻击,每个攻击由3段组成,一共发送15个攻击包。

我们使用NAI公司的Sniffer Pro 4.70对SmartBits 6000B的模拟受攻击端口进行抓包,过滤掉一些广播包、ARP包等非攻击包后,得到的就是透过防火墙的攻击包。

我们每种测试都进行三遍,取三次的平均值作为最后的结果。

功能考察

在防火墙的功能考察测试中,我们的工程师详细地阅读了送测防火墙随机提供的说明文档,实际地对每款防火墙进行了安装和配置。根据不同防火墙的差异性,我们通过Console口、Web方式以及某些防火墙特定的管理软件对防火墙进行了配置和尝试。我们在防火墙中实际考察了功能表中的功能,同时也考察了每种防火墙各种管理方式的易用程度、界面友好程度。

第二篇:防毒墙测试方案

防毒墙测试方案

一、 测试目的

本测试目标为宁波商业银行拟购买的网络防毒墙设备,为了说明和验证网络防毒墙的功能和性能,设计本测试方案。

本测试方案主要包括:

1、 验证防毒墙对多协议准确防毒能力,主要包括HTTP、FTP、POP3、SMTP等;

2、

3、 防毒墙在防毒时保证较高性能的能力; 防毒墙在抵御DoS攻击的能力;

二、 测试环境拓扑结构图

服务器,模拟WEB、

FTP、SMTP、POP3

三、 测试方法

1、 待测防毒墙 三层千兆交换机 客户端

多协议准确防毒能力测试

由于病毒主要通过HTTP、FTP、SMTP和POP3协议传播到企

业网内部,我们重点测试了这几种协议下防毒墙的病毒过滤能力。在进行概念性验证时,我们使用一台装有Windows Server 2003的服务器搭建了Web、FTP、SMTP和POP3服务器,使用一台装有Windows XP的笔记本作为客户端,关闭笔记本上的杀毒软件,使用Outlook Express 6收发邮件,浏览器为IE 6.0。三层全千兆交换机用于设备间互连。

当测试防毒墙的性能以及大访问量情况下的防病毒成功率时,我们借助专用测试仪。其中模拟服务器,模拟客户端。通过它们来模拟成千上万的用户访问,其中夹杂着病毒文件。在针对HTTP的性能测试中,使用模拟服务器生成了平均大小为40K字节的静态页面。在针对POP3的测试中,模拟服务器生成的邮件最小为1k字节,最大为40K字节。

我们专用测试仪器对防毒墙展开了DoS攻击的测试,采用了Ping_Flood和针对443端口(HTTPS)的SYN_Flood攻击。

在所有测试过程中,我们开启了防毒墙的日志功能,结合测试仪或服务器和客户端的访问记录,对病毒过滤情况进行量化。

2、 多协议准确防毒能力测试验证

? 经过概念性测试,防毒墙可以将通过HTTP、FTP、SMTP和POP3这四种协议传播的病毒“揪”出来并过滤掉,这个病毒可以是病毒测试文件或者是真正的像Nimda这样的病毒,即便将病毒隐藏到ZIP压缩包中也不能逃脱。

? 当我们将Nimda病毒压缩起来作为附件使用SMTP协议向邮

件服务器发信时,每次经过防毒墙,都会清楚地在日志上显示发现并过滤了一个病毒。如果关闭防毒墙的SMTP病毒过滤功能,带有病毒的邮件将被成功地发送到邮件服务器中,防毒墙日志也不会有任何杀毒记录。

? 开启了防毒墙的接收邮件(POP3)病毒过滤开关,结果当使用Outlook Express接收这封邮件时,收到的邮件中已经没有了病毒附件,并看到了来自防毒墙的通知,“病毒已被删除,现在可以安全使用”,同时,它还会告诉你被删除的病毒的名称。

? 如果同时有上千用户的流量穿越防毒墙,验证防毒墙的“漏网之鱼”。使用Avalanche模拟大量的SMTP客户端,向位于企业网中的邮件服务器发送带有病毒压缩附件的邮件,以最高100封/秒的速度在半分钟内向邮件服务器“灌”入了2901封邮件。结果,防毒墙日志新增了2901条SMTP杀毒记录,当使用Outlook Express用大约两分钟的时间将这2901封信接收下来时发现,每封信的病毒附件都被过滤掉了。

3、 防毒时保证较高性能测试

我们将防毒墙针对HTTP、FTP、SMTP和POP3这四种协议的 防病毒功能打开,并通过内、外网接口分别与测试仪Avalanche和Reflector相连。增加了病毒过滤,验证防毒墙对企业应用的性能产生的副作用。

我们进行HTTP和POP3的测试,旨在评估防毒墙在用户上网

和接收邮件方面的顺畅吞吐能力。值得注意的是,这些数字不是它的极限性能,测试数据的取得全部是在应用层交易响应成功率为百分之百的基础上取得的,而且要求交易响应时间为毫秒级。

在固定时间内,主要考察以下指标:

? 穿过防毒墙的HTTP页面请求共成功响应次数;

? 平均每秒响应页面个数;

? 页面平均响应时间仅;

如果通过这样的测试,就意味着在增加了防毒墙后,即使上千用户同时上网发出页面浏览请求,防毒墙没有因为开展“缉毒”而给应用带来多少额外的延迟。通过试验可以说明在保证顺畅连接的前提下,防毒墙的吞吐量。

-

防火墙测试报告

XX公司防火墙测试报告设备名称设备型号受测单位测试类别委托测试测试依据国家标准行业标准企业标准技术要求报告日期20xx年4月日公章…

-

防火墙测试报告

xx防火墙测试报告测试节点XX测试目的本项测试主要测试防火墙是否工作正常安全规则配置是否正确互为备份的防火墙间能否正常切换测试对象…

-

防火墙测试报告

1新增设备Eudemon1000加电测试2新增设备EUDEMON1000链路和路由测试3新增设备EUDEMON1000功能测试报告…

-

黑洞防火墙测试报告

黑洞抗dos系统测试报告测试环境搭配如图测试环境搭配说明黑洞内口和外口两个口分别连接服务器和交换机攻击主机为19216801和19…

-

Check Point防火墙测试报告

CheckPoint防火墙测试报告阻止一切威胁20xx01111719出处中国IT实验室作者佚名我要评论导读在当今的商业环境下维持…

-

入侵检测 VPN 防火墙 实验报告

入侵检测课程设计报告班级学号姓名20xx年6月6日前言随着网络的逐步普及企业内部网络的建设是企业向信息化发展的必然选择企业的网络系…

-

防火墙测试报告

xx防火墙测试报告测试节点XX测试目的本项测试主要测试防火墙是否工作正常安全规则配置是否正确互为备份的防火墙间能否正常切换测试对象…

-

防火墙测试报告

XX公司防火墙测试报告设备名称设备型号受测单位测试类别委托测试测试依据国家标准行业标准企业标准技术要求报告日期20xx年4月日公章…

-

防火墙测试报告

1新增设备Eudemon1000加电测试2新增设备EUDEMON1000链路和路由测试3新增设备EUDEMON1000功能测试报告…

-

黑洞防火墙测试报告

黑洞抗dos系统测试报告测试环境搭配如图测试环境搭配说明黑洞内口和外口两个口分别连接服务器和交换机攻击主机为19216801和19…