实验 二端口网络测试

实验 二端口网络测试

一、实验目的

1. 加深理解二端口网络的基本理论。

2. 掌握直流二端口网络传输参数的测量技术。

二、原理说明

对于任何一个线性网络,我们所关心的往往只是输入端口和输出端口的电压和电流之间的相互关系,并通过实验测定方法求取一个极其简单的等值二端口电路来替代原网络,此即为“黑盒理论”的基本内容。

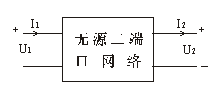

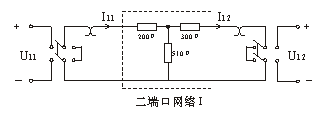

1. 一个二端口网络两端口的电压和电流四个变量之间的关系, 可以用多种形式的参数方程来表示。本实验采用输出口的电压U2和电流I2作为自变量,以输入口的电压U1和电流I1作为应变量,所得的方程称为二端口网络的传输方程,如图1-14-1所示的无源线性二端口网络(又称为四端网络)的传输方程为: U1=AU2+BI2; I1=CU2+DI2。

式中的A、B、C、D为二端口网络的传输参数,其值完全决定于网络的拓扑结构及各支路元件的参数值。这四个参数表征了该二端口网络的基本特性,它们的含义是:

U1O

A= ── (令I2=0,即输出口开路时)

U2O

U2O

U

1s

U

1s

B= ── (令U2=0,即输出口短路时)

I2s

I1O

C= ── (令I2=0,即输出口开路时)

U2O

I1s

D= ── (令U2=0,即输出口短路时) 图1-14-1

I2s

由上可知,只要在网络的输入口加上电压,在两个端口同时测量其电压和电流,即可求出A、B、C、D四个参数,此即为双端口同时测量法。

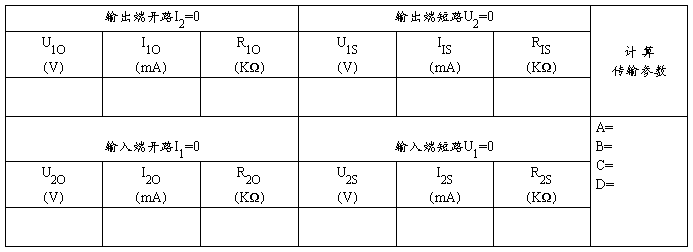

2. 若要测量一条远距离输电线构成的二端口网络, 采用同时测量法就很不方便。这时可采用分别测量法,即先在输入口加电压,而将输出口开路和短路,在输入口测量电压和电流,由传输方程可得:

U1O A

R1O= ──=──(令I2=0,即输出口开路时)

I1O C

U1s B

R1s= ──=──(令U2=0,即输出口短路时)

I1s D

然后在输出口加电压,而将输入口开路和短路,测量输出口的电压和电流。此时可得

U2O D

R2O= ──=──(令I1=0,即输入口开路时)

I2O C

U2s B

R2s= ──= ──(令U1=0,即输入口短路时)

I2s A

R1O,R1s,R2O,R2s分别表示一个端口开路和短路时另一端口的等效输入电阻,这四个参

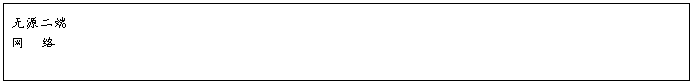

数中只有三个是独立的(∵ AD-BC=1)。至此,可求出四个传输参数:

A= , B=R2SA, C=A/R1O, D=R2OC

, B=R2SA, C=A/R1O, D=R2OC

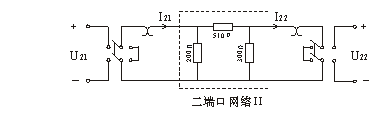

3. 二端口网络级联后的等效二端口网络的传输参数亦可采用前述的方法之一求得。 从理论推得两个二端口网络级联后的传输参数与每一个参加级联的二端口网络的传输参数之间有如下的关系: A=A1A2+B1C2 B=A1B2+B1D2

C=C1A2+D1C2 D=C1B2+D1D2

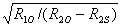

一、 实验设备

四、实验内容

四、实验内容

二端口网络实验线路如图1-14-2所示。将直流稳压电源的输出电压调到10V,作为二端口网络的输入。

1. 按同时测量法分别测定两个二端口网络的传输参数A1、B1、C1、D 1和A2、B2、C2、D2,并列出它们的传输方程。

1. 按同时测量法分别测定两个二端口网络的传输参数A1、B1、C1、D 1和A2、B2、C2、D2,并列出它们的传输方程。

图1-14-2

2. 将两个二端口网络级联,即将网络I的输出接至网络II的输入。 用两端口分别测量法测量级联后等效二端口网络的传输参数A、B、C、D,并验证等效二端口网络传输参数与级联的两个二端口网络传输参数之间的关系。

五、实验注意事项

1. 用电流插头插座测量电流时, 要注意判别电流表的极性及选取适合的量程(根据所给的电路参数,估算电流表量程)。

2. 计算传输参数时, I、U均取其正值。

六、预习思考题

1. 试述双口网络同时测量法与分别测量法的测量步骤, 优缺点及其适用情况。

2. 本实验方法可否用于交流双口网络的测定?

七、实验报告

1. 完成对数据表格的测量和计算任务。

2. 列写参数方程。

3. 验证级联后等效双口网络的传输参数与级联的两个双口网络传输参数之间的关系。

4. 总结、归纳双口网络的测试技术。

5. 心得体会及其他。

第二篇:实验2-网络端口的扫描

南昌航空大学实验报告

二〇一三 年 十一 月 八 日

课程名称: 信息安全 实验名称: 实验2网络端口扫描

班级: xxx 姓名: xxx 同组人:

指导教师评定: 签名:

一、实验目的

通过练习使用网络端口扫描器,可以了解目标主机开放的端口和服务程序,从而获取系统的有用信息,发现网络系统的安全漏洞。在实验中,我们将在Windows操作系统下使用Superscan进行网络端口扫描实验,通过端口扫描实验,可以增强学生在网络安全方面的防护意识。利用综合扫描软件“流光”扫描系统的漏洞并给出安全性评估报告。

二、实验原理

1.端口扫描的原理

对网络端口的扫描可以得到目标计算机开放的服务程序、运行的系统版本信息,从而为下一步的入侵做好准备。对网络端口的扫描可以通过执行手工命令实现,但效率较低;也可以通过扫描工具实现,效率较高。

扫描工具根据作用的环境不同,可分为两种类型:网络漏洞扫描工具和主机漏洞扫描工具。

2.端口的基础知识

为了了解扫描工具的工作原理,首先简单介绍一下端口的基本知识。

端口是TCP协议中所定义的,TCP协议通过套接字(socket)建立起两台计算机之间的网络连接。套接字采用[IP地址:端口号]的形式来定义,通过套接字中不同的端口号可以区别同一台计算机上开启的不同TCP和UDP连接进程。对于两台计算机间的任意一个TCP连接,一台计算机的一个[IP地址:端口]套接字会和另一台计算机的一个[IP地址:端口]套接字相对应,彼此标识着源端、目的端上数据包传输的源进程和目标进程。这样网络上传输的数据包就可以由套接字中的IP地址和端口号找到需要传输的主机和连接进程了。由此可见,端口和服务进程一一对应,通过扫描开放的端口,就可以判断出计算机中正在运行的服务进程。

TCP/UDP的端口号在0~65535范围之内,其中1024以下的端口保留给常用的网络服务。例如,21端口为FTP服务,23端口为TELNET服务,25端口为SMTP服务,80端口为HTTP服务,110端口为POP3服务等。

3.扫描的原理

扫描的方式有多种,为了理解扫描原理,需要对TCP协议简要介绍一下。

一个TCP头的数据包格式如图2-1所示。它包括6个标志位,其中:SYN、ACK、FIN、 RST。

图2-1 TCP数据包格式

图2-1 TCP数据包格式

根据上面介绍的知识,下面我们介绍基于TCP和UDP协议的几种端口扫描方式。

(a)TCP全连接扫描TCP全连接扫描方法是利用TCP的3次握手,与目标主机建立正常的TCP连接,以判断指定端口是否开放。这种方法的缺点是非常容易被记录或者被检测出来。

(b)TCP SYN扫描本地主机向目标主机发送SYN数据段,如果远端目标主机端口开放,则回应SYN=1,ACK=1,此时本地主机发送RST给目标主机,拒绝连接。如果远端目标主机端口未开放,则会回应RST给本地主机。由此可知,根据回应的数据段可判断目标主机的端口是否开放。由于TCP SYN扫描没有建立TCP正常连接,所以降低了,被发现的可能,同时提高了扫描性能。

(c)TCP FIN扫描本地主机向目标主机发送FIN=1,如果远端目标主机端口开放,则丢弃此包,不回应;如果远端目标主机端口未开放,则返回一个RST包。FIN扫描通过发送FIN的反馈判断远端目标主机的端口是否开放。由于这种扫描方法没有涉及TCP的正常连接,所以使扫描更隐秘,也称为秘密扫描。

(d)UDP ICMP扫描这种方法利用了UDP协议,当向目标主机的一个未打开的UDP端口发送一个数据包时,会返回一个ICMP_PORT_UNREACHABLE错误,这样就会发现关闭的端口。

(e)ICMP扫描这种扫描方法利用了ICMP协议的功能,如果向目标主机发送一个协议项存在错误的IP数据包,则根据反馈的ICMP错误报文,判断目标主机使用的服务。

(f)间接扫描入侵者间接利用第三方主机进行扫描,以隐藏真正入侵者的痕迹。第三方主机是通过其它入侵方法控制主机的,扫描的结果最终会从第三方主机发送给真正的入侵者。

扫描往往是入侵的前奏,所以如何有效的屏蔽计算机的端口,保护自身计算机的安全,成为计算机管理人员首要考虑的问题。常用的端口扫描监测工具包括ProtectX、PortSentry等。此外,安装防火墙也是防止端口扫描的有效方法。

4.综合扫描和安全评估原理

综合扫描和安全评估工具是一种自动监测系统和网络安全性弱点的程序。及时发现可被黑客进行入侵的漏洞隐患和错误配置,给出漏洞的修补方案,使系统管理员可以根据方案及时进行漏洞的修补。

首先获得主机系统在网络服务、版本信息、Web应用等相关信息,然后采用模拟供给的方法,对目标主机系统进行攻击性的漏洞扫描,如测试弱口令等,如果模拟攻击成功,则视为漏洞存在。此外,也可以根据系统事先定义的系统安全漏洞库,对系统可能存在的、已知的安全漏洞逐项进行扫描和检查,按照规则匹配的原则将扫描结果与安全漏洞库进行对比,如果满足匹配条件,则视为漏洞存在。最后,根据监测结果向系统管理员提供周密可靠的安全性分析报告,作为系统和网络安全整体水平的评估依据。

三、实验环境

两台预装Windows 2000/XP的计算机,通过网络相连。SuperScan和流光Fluxay软件。

四、实验内容和步骤

任务一 使用SuperScan扫描

SuperScan具有端口扫描、主机名解析、Ping扫描的功能,其界面如图2-2所示。

1.主机名解析功能

在Hostname Lookup栏中,可以输入IP地址或者需要转换的域名,单击Lookup按钮就可以获得转换后的结果;单击Me按钮可以获得本地计算机的IP地址;单击Interfaces按钮可以获得本地计算机IP地址的详细设置。

2.端口扫描功能

利用端口扫描功能,可以扫描目标主机开放的端口和服务。在IP栏中,在Start栏目中输入开始的IP地址,在Stop栏中输入结束的IP地址,在Scan Type栏中选中All list port from 1 to 65535,这里规定了扫描的端口范围,然后单击Scan栏的Start按钮,就可以再选择的IP地址段内扫描不同主机开放的端口了。扫描完成后,选中扫描到的主机IP地址,单击Expand all按钮会展开每台主机的详细扫描结果。扫描窗口右侧的Active hosts和Open ports分别显示了发现的活动主机和开放的端口数量。

图2-2 SuperScan操作界面 图2-3 端口配置界面

SuperScan也提供了特定端口扫描的功能,在Scan Type栏中选中All select ports in list,就可以按照选定的端口扫描。单击Configuration 栏中的Port list setup按钮即可进入端口配置菜单,如图2-3所示。选中Select prots栏中的某个端口,在左上角的Change/add/delete port info栏中会出现这个端口的信息,选中Selected栏,然后单击Apply按钮就可以将此端口添加到扫描的端口列表中。。通过端口配置功能,SuperScan提供了对特定端口的扫描,节省了时间和资源,通过对木马端口的扫描,可以检测目标计算机是否被种植木马。

3.Ping功能

SuperScan软件的Ping功能提供了检测在线主机和判断网络状况的作用。通过在IP栏中输入起始和结束的IP地址,然后选中Scan Type栏中的Ping only即可单击Start启动Ping扫描了。在IP栏,ignore IP zero和gnore IP 255分别用于屏蔽所有以0和255结尾的IP地址,PrevC和NextC可直接转换到前一个或者后一个C类IP网段。1…254则用于直接选择整个网段。Timeout栏中可根据需要选择不同的响应时间。

任务二 利用流光综合扫描

流光是一款非常优秀的综合扫描工具,不仅具有完善的扫描功能,而且自带了很多猜测器和入侵工具,可方便地利用扫描的漏洞进行入侵。启动后,主界面如图2-4所示。

如图2-4 图2-5 扫描设置选项

图2-4 主界面

1.扫描主机漏洞

图2-6 端口扫描设置 图2-7 IPC设置选项

图2-8 PLUGINS设置选项 图2-9 选项对话框

图2-10 选择扫描引擎

1.分析扫描结果并模拟入侵

(1)端口漏洞分析

我们发现被扫描主机开放的端口,有些开放的端口是极其不安全的,下面列举部分端口及其可能存在的威胁如下:

端口21:FTP端口,攻击者可能利用用户名和密码过于简单,甚至可以匿名登录的漏洞登录到目标主机上,并上传木马或者病毒而控制目标主机。

端口23:Telnet端口,如果目标主机开放23端口,但用户名和密码过于简单,攻击者破解后就可以登录主机并查看任何信息,甚至控制目标主机。

端口80:HTTP端口,此端口开放没有太大的危险,但如果目标主机有SQL注入的漏洞,攻击者就可能利用端口80进行攻击。

端口139:NETBIOS会话服务端口,主要用于提供Windows文件和打印机共享以及Unix中的Samba服务。139端口可以被攻击者利用,建立IPC连接入侵目标主机,然后获得目标主机的root权限并放置木马。

端口443:网页浏览端口,主要用于HTTPS服务,是提供加密和通过安全端口传输的另一种HTTP。HTTPS服务一般是通过SSL来保证安全性的,但是SSL漏洞可能会受到黑客的攻击,比如可以黑掉在线银行系统、盗取信用卡帐好等。

端口3389:这个端口的开放使安装了终端服务和全拼输入法的Windows 2000服务器(sp1之前的版本)存在着远程者很容易的拿到Administrator组权限。

(2)FTP漏洞分析

当扫描结果中看到FTP的端口开放,且可以匿名登录,我们就直接利用“流光”提供的入侵菜单进行FTP登录,单击密码破解成功的账号,然后选择connect,直接通过FTP连接到目标主机上。这样就可以往目标主机上传任何文件。包括木马和病毒,可见FTP匿名登录的危害性。

利用help命令,查看ftp命令

例如,某台服务器建立ftp,虚拟目录test

利用流光连接后,cd test

get a.txt f://a.txt 或 send f://a.txt a.txt

(3)IPS$漏洞分析

IPS$是为了让进程间通信而开放的命名管道,可以通过验证用户名和密码获得相应的权限,在远程管理计算机和查看计算机的共享资源时使用。利用IPS$,连接着可以与目标主机建立一个空的链接而无需用户名和密码。利用这个空的连接,连接者可以得到目标主机上的用户列表。

若扫描结果中有,与目标主机建立了空连接,而且得知它的用户,利用“流光”破解的用户密码,假设用户名为:Administrator,密码:123456.

首先,利用net命令与目标主机连接:net use \\192.168.1.99\ipc$ “123456” /user:”Administrator”

如果命令行显示The command completed successfully,表明与目标主机建立连接成功,这时我们就可以把任何文件上传到目标主机了。利用copy命令把木马程序hack.exe上传至目标主机的e盘。如:Copy e:\hack.exe \\192.168.1.99\e$

五、实验总结

通过本次实验在Windows操作系统中安装并运行SuperScan,扫描目标主机端口,嗅探网络服务和操作系统,提交扫描步骤和扫描结果,掌握了使用Windows自带的安全工具(如TCP/IP筛选器)或者安装网络防火墙尝试关闭某个指定的端口(如139、21、23、3389等端口),以此来防止通过某个端口来扫描或入侵主机,学习net相关命令的使用。

-

计算机网络实验报告_双机互联

计算机网络课程实验报告专业电子科学与技术班级20xx学号姓名深圳大学成人教育学院计算机网络课程实验名称双机互联实验一实验目的1利用…

-

实验九 双口网络参数的测定

实验九双口网络参数的测定一实验目的1加深理解双口网络的基本理论2掌握直流双口网络传输参数和混合参数的测量方法3验证互易双口的互易条…

-

双手协调能力测试实验报告

双手协调能力测试实验报告作者伍贤龙学号2220xx301011180西南大学计算机与信息科学学院软件学院20xx级重庆400715…

-

双容自衡水箱液位特性的测试实验报告

XXXX大学电子信息工程学院专业硕士学位研究生综合实验报告实验名称双容自衡水箱液位特性的测试专业控制工程姓名学号指导教师完成时间

-

telnet命令 测试端口号方法以及启动telnet方法

1点击计算机的开始菜单运行输入CMD命令然后确定打开cmd命令行2输入telnet测试端口命令telnetIP端口或者telnet…