华为交换机倒换测试文档

华为主备倒换:

操作前的数据检查依据华为主备倒换操作文档。

操作过程中打开告警浏览,注意告警信息。

MSOFTX3000:

1. SMU仅进行备板复位,先做0框的,然后做其他框的SMU,一般同时操作不超过2块。

2. VDB仅进行备板复位。

3. CSU倒换完成应以面板上的扣板恢复绿色为标志,并且倒换后要倒回EPI出线的板子为

主用(一般为偶数槽位)。

4. CCU一般同时操作不超过3块。

5. CDB

6. MGC仅进行备板复位

7. CKI

8. IFM、BSG、MGC、VDB四类单板不进行倒换测试。

UMG8900

1. CMF单板配置为CMF时(主备用)需倒换,配置为PPU时(负荷分担)无需倒换,可通过

LST BRD查询配置单板类型。

2. MPU 0框的MPU需要倒换2次即保证倒换前的主要板仍为主用态。且需要查询网口工

作模式以及错误包等信息。

3. MPB 一般同时操作不超过2块

4. NET

5. TNC

6. CLK 必须倒回1槽位为主用态

7. OMU OMB

强调:在MGW倒换单板之前,首先需对各类备用单板进行复位,待备用单板可正常启动后,再进行主备倒换,防止备板存在隐患,无法接管。

补充操作:

三:SET BAKNMODE: MN= SW=NMB; 打开备份开关

DSP BAKMODE: MN= 查询备份开关

四:修改

1.LST LSS 查询单板加载软开关

2.MOD LSS PA=NO DA=NO PW=YES DW=YES; 修改单板加载软开关 五:复位或倒换

1. 依次复位VDB备板,不对主板进行任何操作。

2. 依次复位SMU备板,不对主板进行任何操作。

3. 倒换CSU/CCU单板,可同时进行2-3块同类型单板倒换,倒换后,需偶数槽位的CSU

单板为主用,CSU单板可能会倒2次,CCU单板只需倒换一次,无需倒回。

4. 倒换CDB,无需倒回。

5. 倒换CKI,无需倒回。

6. 复位MGC,不对主板进行任何操作。

六:1.MOD LSS: PA=YES DA=YES PW=NO DW=YES

2, LST LSS

七. 1 DSP OFTK

2 DPS N7DPS

第二篇:华为交换机实例

1: [用户视图提示符].

2: < quidway>system [进入系统视图]

3: [quidway]sysname 设备名称(s3200) [修改设备名称] 4:[quidway]super password 123 [设置超级用户密码]

5:[quidway]display current-configuration [显示当前交换配置]

6:[quidway]save [保存当前配置]

7:[quidway]dir[显示FLASH中的配置文件]

8:[quidway]delete vrpcfg.txt [删除配置文件]

9:[quidway]delete vrpcfg.txt /unreserved[彻底删除] 10: 设置交换机IP地址:

[quidway]interface vlan 1 [进入VLAN1接口]

[quidway-vlan-interface1]ip address 192.168.1.1 255.255.255.0 [设置IP地址和子网掩码]

11:设置接口的接线方式:

[quidway]interface e0/1 [进入接口]

[quidway-ethernet0/1]mdi across/auto/normal[交叉/自动/正常模式]

12: [quidway-ethernet0/1]shutdown/undo shutdown [禁用/重启接口]

13: [quidway-ethernet0/1]speed /10/100/auto [配置接口速率]

14:vlan的划分方法:

基于端口的划分:按交换机的端口划分VLAN。

基于MAC地址的划分:按工作站的MAC地址划分VLAN。

基于协议的划分:把不同协议,IP,IPX等的工作站划分在不同

的VLAN中。

基于不同网段(IP地址)的划分:把相同网段地址的计算机划

分在一个VLAN中。

创建和配置VLAN 方法1:

[quidway]vlan 2 创建VLAN2

[quidway-vlan2]port Ethernet 0/2 [把端口加入到VLAN2中]

[quidway-vlan2]port Ethernet 0/3 to Ethernet 0/8 [把3-8

之间的端口加入到VLAN2中]

[quidway]display vlan 2 [查看VLAN2中的端口情况]

[quidway]undo vlan 2 [删除VLAN2]

创建和配置VLAN方法2:

[quidway]vlan 2 [创建VLAN 2]

[quidway]interface Ethernet 0/2

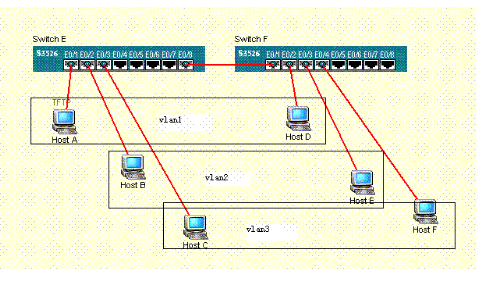

[quidway]port access vlan 2 [把端口加入到VLAN2] 15:跨交换机的VLAN配置。

当相同部门的计算机接在不同的交换机上要配置跨交换机的VLAN

在上述图示中,配置SE端口 8和SF端口1的端口类型为trunk模式实现跨交换机的VLAN的配置。

(一):在两个交换机上分别配置VLAN 1、VLAN2、VLAN3。并把端口加入到VLAN中。

如:在交换机E上。把端口2加入到VLAN 2中。

[quidway]VLAN 2 [创建VLAN 2]

[quidway-vlan2]port Ethernet 0/2 [把端口加入到VLAN中] 用同样的方法创建其它VLAN把端口加入到VLAN中。

(二):配置trunk(干道端口)

[quidway]interface e0/8 [进入端口]

[quidway-ethernet0/8]port link-type trunk [配置端口类型为trunk]

[quidway-ethernet0/8]port trunk permit all [允许所有VLAN中的数据通过Trunk端口]

用同样的方法在另一交换机配置trunk端口。

16:端口汇聚功能

配置端口汇聚可以把多个端口绑在一起使用,提高网络带宽还可以提高网络的冗余能力。

配置方法:

[quidway]interface e01

[quidway-ethernet0/1]speed 100[设置端口速度]

[quidway-ethernet0/1]duplex full [设置端口的工作方式为全工] 用同样的方法配置其它端口的速度和工作方式。

[quidway]link-aggreagtion ethernet 0/1 to Ethernet 0/2 [把端口1和端口2聚合在一起]

再在另一交换机上配置聚合端口即可。

17:H3C交换机的基本配置:

[switch1]interface e0/1 [进入端口]

[switch1-ethernet0/1]undo shutdown [激活端口,默认是激活的]

[switch1-ethernet0/1]description lf-01[对端口进行说明]

[switch1-ethernet0/1]duplex{auto|full|half} [配置端口的工作模式,自动,全工,半工]

[switch1-ethernet0/1]speed {10|100|1000|auto}[配置端口的速度]

[switch1-ethetnet0/1]port link-type {access|hybrid|trunk} [配置端口的链路类型}

本文是一华为交换机防止同网段ARP欺骗攻击配置案例。 阻止仿冒网关IP的arp攻击

1.1 二层交换机实现防攻击

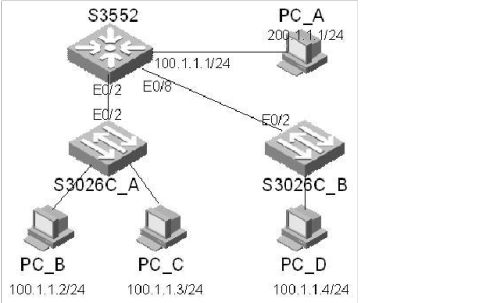

1.1.1 配置组网

图1二层交换机防ARP攻击组网

S3552P是三层设备,其中IP:100.1.1.1是所有PC的网关,S3552P上的网关MAC地址为000f-e200-3999。PC-B上装有ARP攻击软件。现在需要对S3026_A进行一些特殊配置,目的是过滤掉仿冒网关IP的ARP报文。

1.1.2 配置步骤

对于二层交换机如S3026C等支持用户自定义ACL(number为5000到5999)的交换机,可以配置ACL来进行ARP报文过滤。

全局配置ACL禁止所有源IP是网关的ARP报文

acl num 5000

rule 0 deny 0806 ffff 24 64010101 ffffffff 40

rule 1 permit 0806 ffff 24 000fe2003999 ffffffffffff 34

其中rule0把整个S3026C_A的端口冒充网关的ARP报文禁掉,其中斜体部分64010101是网关IP地址100.1.1.1的16进制表示形式。Rule1允许通过网关发送的ARP报文,斜体部分为网关的mac地址000f-e200-3999。

注意:配置Rule时的配置顺序,上述配置为先下发后生效的情况。 在S3026C-A系统视图下发acl规则:

[S3026C-A] packet-filter user-group 5000

这样只有S3026C_A上连网关设备才能够发送网关的ARP报文,其它主机都不能发送假冒网关的arp响应报文。

1.2 三层交换机实现防攻击

1.2.1 配置组网

图2 三层交换机防ARP攻击组网

1.2.2 防攻击配置举例

对于三层设备,需要配置过滤源IP是网关的ARP报文的ACL规则,配置如下ACL规则:

acl number 5000

rule 0 deny 0806 ffff 24 64010105 ffffffff 40

rule0禁止S3526E的所有端口接收冒充网关的ARP报文,其中斜体部分64010105是网关IP地址100.1.1.5的16进制表示形式。

2 仿冒他人IP的arp攻击

作为网关的设备有可能会出现ARP错误表项,因此在网关设备上还需对仿冒他人IP的ARP攻击报文进行过滤。

如图1所示,当PC-B发送源IP地址为PC-D的arp reply攻击报文,源mac是PC-B的mac (000d-88f8-09fa),源ip是PC-D的ip(100.1.1.3),目的ip和mac是网关(3552P)的,这样3552上就会学习错 误的arp,如下所示: --------------------- 错误 arp 表项 -------------------------------- IP Address MAC Address VLAN ID Port Name Aging Type

100.1.1.4 000d-88f8-09fa 1 Ethernet0/2 20 Dynamic 100.1.1.3 000f-3d81-45b4 1 Ethernet0/2 20 Dynamic 从网络连接可以知道PC-D的arp表项应该学习到端口E0/8上,而不应该学习到E0/2端口上。但实际上交换机上学习到该ARP表项在E0/2。通过如下配置方法可以防止这类ARP的攻击。

一、在S3552上配置静态ARP,可以防止该现象:

arp static 100.1.1.3 000f-3d81-45b4 1 e0/8

二、同理在图2 S3526C上也可以配置静态ARP来防止设备学习到错误的ARP表项。

三、对于二层设备(S3050C和S3026E系列),除了可以配置静态ARP外,还可以配置IP+MAC+port绑定,比如在S3026C端口E0/4上做如下操作: am user-bind ip-addr 100.1.1.4 mac-addr 000d-88f8-09fa int e0/4 则IP为100.1.1.4并且MAC为000d-88f8-09fa的ARP报文可以通过E0/4端口,仿冒其它设备的ARP报文则无法通过,从而不会出现错误ARP表项。 上述配置案例中仅仅列举了部分Quidway S系列以太网交换机的应用。在实际的网络应用中,请根据配置手册确认该产品是否支持用户自定义ACL和地址绑定。仅仅具有上述功能的交换机才能防止ARP欺骗

-

锐捷交换机测试报告

广东盈通网络投资有限公司锐捷交换机兼容性测试方案测试报告工程运维部运维技术中心20xx年4月博达交换机评估测试报告目录一测试目的2…

-

华为交换机巡检指导书

交换机巡检指导书华为技术华为技术有限公司综合业务技术支持部修订记录目录1说明42外部环境检查421杋房环境检查422硬件安装检查4…

-

CISCO、HUAWEI、HARBOUR交换机广播抑制功能的测试报告

CISCOHUAWEIHARBOUR交换机广播抑制功能的测试报告一CISCO2950version1219的测试测试过程1搭建如图…

-

华为 交换机 测试 训练

华为交换机测试方案ltQuidwaygtsystempasswordQuidwaysysnameS3026交换机命名S3026su…

-

华为交换机启用端口环回监测 避免网络环路

华为交换机启用端口环回监测避免网络环路在规模较大的局域网网络中时常会遇到网络通道被严重堵塞的现象造成这种故障现象的原因有很多例如网…

-

锐捷交换机测试报告

广东盈通网络投资有限公司锐捷交换机兼容性测试方案测试报告工程运维部运维技术中心20xx年4月博达交换机评估测试报告目录一测试目的2…

-

CISCO、HUAWEI、HARBOUR交换机广播抑制功能的测试报告

CISCOHUAWEIHARBOUR交换机广播抑制功能的测试报告一CISCO2950version1219的测试测试过程1搭建如图…

-

华为交换机巡检指导书

交换机巡检指导书华为技术华为技术有限公司综合业务技术支持部修订记录目录1说明42外部环境检查421杋房环境检查422硬件安装检查4…

-

华为 交换机 测试 训练

华为交换机测试方案ltQuidwaygtsystempasswordQuidwaysysnameS3026交换机命名S3026su…

-

华为交换机启用端口环回监测 避免网络环路

华为交换机启用端口环回监测避免网络环路在规模较大的局域网网络中时常会遇到网络通道被严重堵塞的现象造成这种故障现象的原因有很多例如网…