网络管理课程设计报告

课程设计报告

课程名称: 网络管理技术

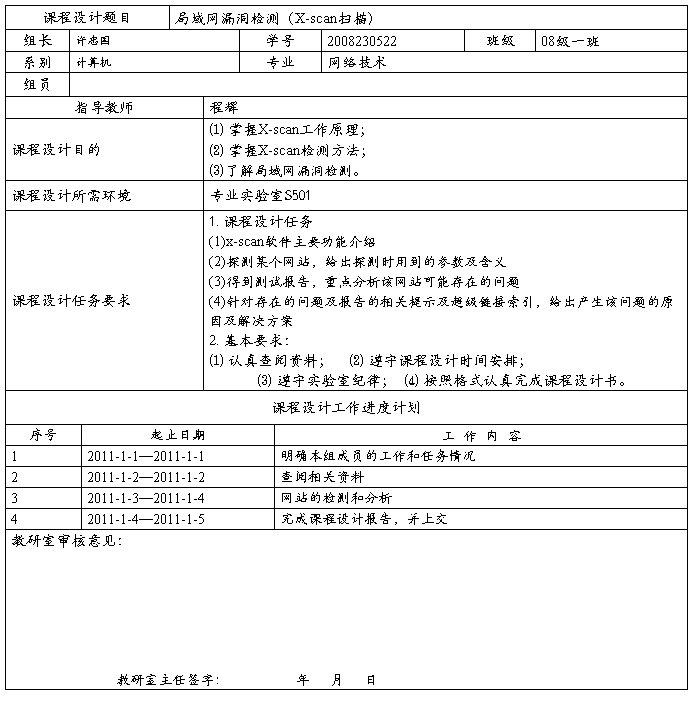

设计题目: 局域网漏洞检测(X-scan扫描)

系 别: 计算机科学与技术系

专 业: 计算机网络技术

组 别: 第四组

起止日期: 2011年 1月 1日~ 20##年1月5日

指导教师:

课程设计任务书

目 录

1引 言………………………………………………………………………1

2需求分析…………………………………………………………………………1

3概要设计…………………………………………………………………………1

4详细设计…………………………………………………………………………5

4.1测试准备………………………………………………………………………5

4.2测试参数………………………………………………………………………5

4.3测试报告………………………………………………………………………6

5测试报告分析……………………………………………………………………9

5.1测试结果………………………………………………………………………9

5.2根据检测报告分析网站可能存在的问题及分析解决方案…………9

6课程设计总结与体会…………………………………………………………10

7致谢…………………………………………………………………………………10

8参考文献……………………………………………………………………… 10

课程设计的主要内容

1.引言

x-scan采用了多线程扫描方式对指定IP(段)进行检测,并且支持插件功能。扫描内容包括:远程服务漏洞、操作系统及版本类型、应用服务漏洞、网络设备漏洞、拒绝服务漏洞、各种弱口令漏洞及后门在内的二十多类。对于绝大多数已知的漏洞,它还提供了相应的描述及解决方案(包括详细描述的链接)。

x-scan是完全免费的,并且不注册,不安装。解压后直接运行。它会自动检查并安装winpcap驱动程序。如果我们已安装winpcap的话。版本若是不正确。可以通过主窗口菜单栏的“工具”--“install winpcap”来重装winpcap。

x-scan可以运行于window nt 系列的操作系统中。据说在xp系统下,局域网中只能扫描到本机。扫描不到其他计算机(虽说局域网中存在其他计算机),但是window 2003中扫描时,却能发现局域网中的其他计算机。

⒉需求分析

课程设计题目为局域网漏洞检测(X-scan),课程设计任务如下:

(1)x-scan软件主要功能介绍

(2)探测网站,给出探测时用到的参数及含义。

(3)得到测试报告,重点分析该网站可能存在的问题

(4)针对存在的问题及报告的相关提示及超级链接索引,给出产生该问题的原因及解决方案

基本要求为:

⑴ 认真查阅资料; ⑵ 遵守课程设计时间安排;

⑶ 遵守实验室纪律; ⑷ 按照格式认真完成课程设计书。

课程设计环境为专业实验室S501,操作系统为windows系统,课程设计用到X

-scan软件和PC机。

3.概要设计

一. 系统要求:Windows NT/2000/XP/2003

理论上可运行于Windows NT系列操作系统,推荐运行于Windows 2000以上的Server版Windows系统。

二. 功能简介:

采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能。扫描内容包括:远程服务类型、操作系统类型及版本,各种弱口令漏洞、后门、应用服务漏洞、网络设备漏洞、拒绝服务漏洞等二十几个大类。对于多数已知漏洞,我们给出了相应的漏洞描述、解决方案及详细描述链接,其它漏洞资料正在进一步整理完善中,您也可以通过本站的“安全文摘”和“安全漏洞”栏目查阅相关说明。

3.0及后续版本提供了简单的插件开发包,便于有编程基础的朋友自己编写或将其他调试通过的代码修改为X-Scan插件。另外Nessus攻击脚本的翻译工作已经开始,欢迎所有对网络安全感兴趣的朋友参与。需要“Nessus攻击脚本引擎”源代码、X-Scan插件SDK、示例插件源代码或愿意参与脚本翻译工作的朋友,可通过本站“X-Scan”项目链接获取详细资料:“http://www.xfocus.net/projects/X-Scan/index.html”。

三. 所需文件:

xscan_gui.exe -- X-Scan图形界面主程序

checkhost.dat -- 插件调度主程序

update.exe -- 在线升级主程序

*.dll -- 主程序所需动态链接库

使用说明.txt -- X-Scan使用说明

/dat/language.ini -- 多语言配置文件,可通过设置“LANGUAGE\SELECTED”项进行语言切换

/dat/language.* -- 多语言数据文件

/dat/config.ini -- 当前配置文件,用于保存当前使用的所有设置

/dat/*.cfg -- 用户自定义配置文件

/dat/*.dic -- 用户名/密码字典文件,用于检测弱口令用户

/plugins -- 用于存放所有插件(后缀名为.xpn)

/scripts -- 用于存放所有NASL脚本(后缀名为.nasl)

/scripts/desc -- 用于存放所有NASL脚本多语言描述(后缀名为.desc)

/scripts/cache -- 用于缓存所有NASL脚本信息,以便加快扫描速度(该目录可删除)

4 详细设计

4.1. 准备工作:

X-Scan是完全免费软件,无需注册,无需安装(解压缩即可运行,自动检查并安装WinPCap驱动程序)。若已经安装的WinPCap驱动程序版本不正确,请通过主窗口菜单的“工具”->“Install WinPCap”重新安装“WinPCap 3.1 beta4”或另行安装更高版本。

4.2.测试参数

“检测范围”模块:

“指定IP范围” - 可以输入独立IP地址或域名,也可输入以“-”和“,”分隔的IP范围,如“192.168.0.1-20,192.168.1.10-192.168.1.254”,或类似“192.168.100.1/24”的掩码格式。

“从文件中获取主机列表” - 选中该复选框将从文件中读取待检测主机地址,文件格式应为纯文本,每一行可包含独立IP或域名,也可包含以“-”和“,”分隔的IP范围。

“全局设置”模块:

“扫描模块”项 - 选择本次扫描需要加载的插件。

“并发扫描”项 - 设置并发扫描的主机和并发线程数,也可以单独为每个主机的各个插件设置最大线程数。

“网络设置”项 - 设置适合的网络适配器,若找不到网络适配器,请重新安装WinPCap 3.1 beta4以上版本驱动。

“扫描报告”项 - 扫描结束后生成的报告文件名,保存在LOG目录下。扫描报告目前支持TXT、HTML和XML三种格式。

“其他设置”项:

“跳过没有响应的主机” - 若目标主机不响应ICMP ECHO及TCP SYN报文,X-Scan将跳过对该主机的检测。

“无条件扫描” - 如标题所述

“跳过没有检测到开放端口的主机” - 若在用户指定的TCP端口范围内没有发现开放端口,将跳过对该主机的后续检测。

“使用NMAP判断远程操作系统” - X-Scan使用SNMP、NETBIOS和NMAP综合判断远程操作系统类型,若NMAP频繁出错,可关闭该选项。

“显示详细信息” - 主要用于调试,平时不推荐使用该选项。

“插件设置”模块:

该模块包含针对各个插件的单独设置,如“端口扫描”插件的端口范围设置、各弱口令插件的用户名/密码字典设置等。

4.3.网站测试报告

主机列表

210.45.160.30 (发现安全提示)

. OS: Linux 2.6.X; OS details: Linux 2.6.7 - 2.6.8; PORT/TCP: 22, 80

详细资料

+ 210.45.160.30 :

. 开放端口列表 :

o ssh (22/tcp) (发现安全提示) o www (80/tcp) (发现安全提示) o unknown (873/tcp) (发现安全提示)

. 端口"ssh (22/tcp)"发现安全提示:

"ssh"服务可能运行于该端口.

NESSUS_ID : 10330

. 端口"ssh (22/tcp)"发现安全提示:

A SSH server seems to be running on this port

NESSUS_ID : 11153

. 端口"ssh (22/tcp)"发现安全提示 :

通过登陆目标服务器并经过缓冲器接收可查出SSH服务的类型和版本。这些信息给予潜在的攻击者们关于他们要攻击的系统的额外信息。版本和类型会在可能的地方被泄露。

解决方案:运用过滤器拒绝信息从不被信赖的主机进入此端口。

风险等级:低

Remote SSH version : SSH-2.0-OpenSSH_4.3

Remote SSH supported authentication : publickey,gssapi-with-mic,password

NESSUS_ID : 10267

. 端口"ssh (22/tcp)"发现安全提示 :

此Nessus插件检测远程SSH Server支持哪些通信协议版本。

风险等级 : 无

The remote SSH daemon supports the following versions of the

SSH protocol :

. 1.99

. 2.0

SSHv2 host key fingerprint : 41:83:f2:7a:23:e4:a3:fd:9d:65:22:90:1f:1e:8f:d7

NESSUS_ID : 10881

. 端口"www (80/tcp)"发现安全提示 :

"WEB"服务运行于该端口

BANNER信息 :

HTTP/1.1 200 OK

Date: Tue, 04 Jan 20## 07:15:35 GMT

Server: Apache/2.2.8 (Unix) DAV/2 mod_jk/1.2.15

Last-Modified: Tue, 04 Jan 20## 05:38:05 GMT

ETag: "900b57-18ca1-498feac334940"

Accept-Ranges: bytes

Content-Length: 101537

Connection: close

Content-Type: text/html

charset=UTF-8

<html>

<head>

<meta http-equiv="Content-Type" content="text/html

charset=UTF-8" />

<title>婊佸窞瀛﹂櫌60鍛ㄥ勾鏍″簡涓撻缃戠珯</title>

<link href="/page/main839/images/css.css

NESSUS_ID : 10330

. 端口"www (80/tcp)"发现安全提示:

你的webserver支持TRACE 和/或 TRACK 方式。

TRACE和TRACK是用来调试web服务器连接的HTTP方式。

支持该方式的服务器存在跨站脚本漏洞,通常在描述各种浏览器缺陷的时候,把"Cross-Site-Tracing"简称为XST。攻击者可以利用此漏洞欺骗合法用户并得到他们的私人信息。

解决方案: 禁用这些方式。

如果你使用的是Apache, 在各虚拟主机的配置文件里添加如下语句:

RewriteEngine on

RewriteCond %{REQUEST_METHOD} ^(TRACE|TRACK)

RewriteRule .* - [F]

如果你使用的是Microsoft IIS, 使用URLScan工具禁用HTTP TRACE请求,或者只开放满足站点需求和策略的方式。

如果你使用的是Sun ONE Web Server releases 6.0 SP2 或者更高的版本, 在obj.conf文件的默认object section里添加下面的语句:

<Client method="TRACE">

AuthTrans fn="set-variable"

remove-headers="transfer-encoding"

set-headers="content-length: -1"

error="501"

</Client>

如果你使用的是Sun ONE Web Server releases 6.0 SP2 或者更低的版本, 编译如下地址的NSAPI插件:

http://sunsolve.sun.com/pub-cgi/retrieve.pl?doc=fsalert%2F50603

参见http://www.whitehatsec.com/press_releases/WH-PR-20030120.pdf

http://archives.neohapsis.com/archives/vulnwatch/20##-q1/0035.html

http://sunsolve.sun.com/pub-cgi/retrieve.pl?doc=fsalert%2F50603

http://www.kb.cert.org/vuls/id/867593

风险等级: 中

The remote webserver supports the TRACE and/or TRACK methods. TRACE and TRACK

are HTTP methods which are used to debug web server connections.

It has been shown that servers supporting this method are subject

to cross-site-scripting attacks, dubbed XST for

"Cross-Site-Tracing", when used in conjunction with

various weaknesses in browsers.

An attacker may use this flaw to trick your legitimate web users to

give him their credentials.

Solution :

Add the following lines for each virtual host in your configuration file :

RewriteEngine on

RewriteCond %{REQUEST_METHOD} ^(TRACE|TRACK)

RewriteRule .* - [F]

See also http://www.kb.cert.org/vuls/id/867593

Risk factor : Medium

BUGTRAQ_ID : 9506, 9561, 11604

NESSUS_ID : 11213

. 端口"www (80/tcp)"发现安全提示:

该插件试图确认远程主机上存在的各普通目录

The following directories were discovered:

/cgi-bin, /css, /images, /include

While this is not, in and of itself, a bug, you should manually inspect

these directories to ensure that they are in compliance with company

security standards

NESSUS_ID : 11032

Other references : OWASP:OWASP-CM-006

. 端口"www (80/tcp)"发现安全提示 :

发现HTTP服务器的类型及版本号.

解决方案:配置服务器经常更改名称,如:'Wintendo httpD w/Dotmatrix display'

确保移除类似apache_pb.gif 带有Apache 的通用标志, 可以设定 'ServerTokensProd' 为受限

该信息来源于服务器本身的响应首部.

风险等级 : 低

The remote web server type is :

Apache/2.2.8 (Unix) DAV/2 mod_jk/1.2.15

Solution : You can set the directive 'ServerTokens Prod' to limit

the information emanating from the server in its response headers.

NESSUS_ID : 10107

. 端口"unknown (873/tcp)"发现安全提示 :

本脚本检查远程主机上的rsync模块

Risk factor : 无

. The following rsync modules are available on the remote host :

webserver1 (authentication required)

Make sure that only the relevant persons have access to them

NESSUS_ID : 11389

5.测试报告分析

5.1测试结果

检测结果

存活主机 : 1 漏洞数量 : 0 警告数量 : 0 提示数量 : 9

5.2根据检测报告分析网站可能存在的问题及分析解决方案

(1)端口"ssh (22/tcp)"发现安全提示:

"ssh"服务可能运行于该端口.

NESSUS_ID : 10330

(2)端口"ssh (22/tcp)"发现安全提示:

A SSH server seems to be running on this port

NESSUS_ID : 11153

(3)端口"ssh (22/tcp)"发现安全提示 :

通过登陆目标服务器并经过缓冲器接收可查出SSH服务的类型和版本。这些信息给予潜在的攻击者们关于他们要攻击的系统的额外信息。版本和类型会在可能的地方被泄露。

解决方案:运用过滤器拒绝信息从不被信赖的主机进入此端口。

风险等级:低

(4)端口"ssh (22/tcp)"发现安全提示 :

此Nessus插件检测远程SSH Server支持哪些通信协议版本。

风险等级 : 无

(5)端口"www (80/tcp)"发现安全提示 :

"WEB"服务运行于该端口

(6)端口"www (80/tcp)"发现安全提示:

你的webserver支持TRACE 和/或 TRACK 方式。TRACE和TRACK是用来调试web服务器连接的HTTP方式。

支持该方式的服务器存在跨站脚本漏洞,通常在描述各种浏览器缺陷的时候,把"Cross-Site-Tracing"简称为XST。攻击者可以利用此漏洞欺骗合法用户并得到他们的私人信息。

解决方案: 禁用这些方式。如果你使用的是Apache, 在各虚拟主机的配置文件里添加如下语句: RewriteEngine on RewriteCond %{REQUEST_METHOD} ^(TRACE|TRACK)

RewriteRule .* - [F]

如果你使用的是Microsoft IIS, 使用URLScan工具禁用HTTP TRACE请求,或者只开放满足站点需求和策略的方式。

如果你使用的是Sun ONE Web Server releases 6.0 SP2 或者更高的版本, 在obj.conf文件的默认object section里添加下面的语句:

<Client method="TRACE">

AuthTrans fn="set-variable"

remove-headers="transfer-encoding"

set-headers="content-length: -1"

error="501"

</Client>

风险等级: 中

(7)端口"www (80/tcp)"发现安全提示:

该插件试图确认远程主机上存在的各普通目录

(8)端口"www (80/tcp)"发现安全提示 :

发现HTTP服务器的类型及版本号.

解决方案:配置服务器经常更改名称,如:'Wintendo httpD w/Dotmatrix display'

确保移除类似apache_pb.gif 带有Apache 的通用标志, 可以设定 'ServerTokensProd' 为受限该信息来源于服务器本身的响应首部.风险等级 : 低

(9)端口"unknown (873/tcp)"发现安全提示 :

本脚本检查远程主机上的rsync模块

风险等级 : 无

6.课程设计总结与体会

通过这次的课程设计我们增强了自己的动手能力和团结合作能力,这其中有不少的东西,磨砺了我们的意志;同时还巩固了以前所学的知识,学到了不少书本上没有的知识;学到了很多相关知识,并学会了课程设计的一些使用技巧,这次课程设计是对我们所学的知识的检验,由此我们发现了不少的问题。可以说它给了我们一次自我评估的机会。通过设计让我们知道了哪些方面我们还是有欠缺的,促使我们花时间弥补。

7.致谢

第四组全体成员感谢程辉老师在课程设计过程中的的悉心指导,程老师在我们设计出现问题时帮助我们分析思路,在我们遇到困难时为我们解答疑问,帮助我们不断改进,直到我们完成实验课题,在此,我们对程老师致以诚挚的谢意。

8.参考文献

网路管理与维护技术 电子工业出版社

刘桂江.计算机网络基础,合肥:安徽大学出版社,2008.5

宋瑞.大学计算机基础,北京:人民邮电出版社

-

网络工程课程设计报告

信息与电气工程学院课程设计说明书20xx20xx学年第二学期课程名称网络工程课程设计题目校园网内网设计专业班级组长组员指导教师设计…

-

计算机网络课程设计报告

淮海工学院计算机工程学院课程设计报告设计名称:计算机网络课程设计姓名:学号:专业班级:系(院):设计时间:设计地点:网络技术室

-

计算机网络课程设计报告

武汉理工大学华夏学院课程设计报告书课程名称计算机网络课程设计题目小型互联网组网工程模拟系名专业班级姓名学号指导教师月日课程设计任务…

-

网络工程课程设计报告书

网络工程实践报告要求根据本课程的教学内容和下列要求设计一个网络方案的实施计划书希望结合实际体现目前较新和较成熟的网络技术体现其实用…

-

网络课程设计报告 (1)

淮海工学院计算机工程学院课程设计报告设计名称计算机网络课程设计姓名学号专业班级系院计算机工程学院设计时间20xx010420xx0…

- 计算机网络安全实验报告04

-

网络安全方案设计实验报告

网络安全方案设计实验报告班级10网工三班学生姓名谢昊天学号1215134046实验目的和要求1了解从网络安全工程的角度编写网络安全…

-

网络安全课程设计实验报告

网络管理与网络安全技术课程设计报告中小型网吧管理系统安全风险分析与设计班级学号指导老师设计人员目录12概述错误未定义书签网吧管理系…

-

计算机网络与安全实践课程设计报告

计算机网络与安全实践课程设计报告计算机学院实验室局域网建设方案专业计算机科学与技术专业班级小组成员指导教师谢林职称助理实验师中国矿…

-

基于校园网网络安全管理与维护课程设计报告 [文档在线提供]

目录摘要3前言4一课程设计目的意义6二需求分析61虚拟网62管理与维护63网络安全71防火墙技术72建立网络入侵侦测系统73反病毒…

-

计算机网络课程设计报告(p2p聊天)

点对点数据交换P2P目录需求分析511课程设计目的512课程设计要求513选题与操作流程514开发环境与开发平台5总体设计521总…