安全条件分析目的

安全条件分析目的

1、根据本建设项目的生产工艺过程、原料、半成品和成品特性、主要设备及操作条件等,分析确定建设项目中可能存在的主要危险、有害因素的种类、特点、分布情况及危险性。

2、贯彻“安全第一,预防为主,综合治理”的安全生产方针,针对危险、有害因素及其产生危险、危害后果的主要原因,优先选择消除、预防和减弱事故隐患的技术措施和对策方案,提高企业本质安全化程度。

3、安全生产条件和设施综合分析采取安全措施后的系统是否能满足国家规定的安全生产要求,提高建设项目安全投资效益。

4、为安全生产监督管理部门对建设项目安全监管提供依据。

第二篇:企业网络安全建设中系统目标分析的研究与应用

上海大学

硕士学位论文

企业网络安全建设中系统目标分析的研究与应用

姓名:蔡凌峰

申请学位级别:硕士

专业:机械制造及其自动化

指导教师:林财兴

20030201

上海大学硕士学位论文

摘要

企业信息化与电子商务的迅速发展使企业的网络安全问题日益凸现出来。传统的网络建设思维方式和单一的网络安全技术或产品已不能满足需要。面对纷繁复杂的网络安全现实,我们应该从系统的高度来看待、分析、处理网络安全问题。企业网络安全建设不是一个产品、一种技术能解决的,它是一项系统工程。如何运用系统工程的方法来指导网络安全建设是本文所要探讨的重点。

本文从分析网络安全现状出发,指明了企业进行网络安全建设的紧迫性。接着介绍了国内外主要的安全评价标准,并对信息系统安全体系进行了简单介绍。

第二章在分析企业网络特点的基础上指出了我国企业在网络安全方面存在的问题。同时探讨了互连信息系统安全问题的一些特点以及企业在进行网络安全规划和建设时所面临的困惑,由此指出企业网络安全建设是一项系统工程,需要使用系统工程方法来指导企业进行网络安全目标分析与规划实施。

第三章重点解释了企业在进行网络安全建设时所面临的困惑。对主流的网络安全产品与技术进行了介绍,让读者了解到目前多种多样的网络安全产品与技术给企业进行网络安全规划所带来的困难,这也说明了企业迫切需要一种方法来帮助他们进行网络安全建设的目标分析与规划。

第四章主要介绍了系统目标分析方法,并对如何运用系统目标分析方法来帮助企业进行网络安全建设作了分析与研究,说明了运用系统目标分析来帮助企业进行网络安全建设是可行的。

最后,作者使用系统目标分析方法对具体的企业网络安全项目进行了分析。首先帮助企业对网络安全建设的总目标进行分解,确定本期网络安全工程所要达到的具体的指标;然后再运用目标分析方法帮助企业进行系统的选型;最后给出了该企业网络安全工程的解决方案。关键词:网络安全企业网络系统工程系统目标分析

上海人学预士学位论文

ABSTRACT

Networksecurityproblemsbecomemoreandmoreserious.alongwiththefastdevelopmentofe-businessandenterpriselnformationsystemconstruction.Thetraditionalthoughtsofnetworkconstructingandanysinglenetworksecuritytechniqueorproductcoulda’tmeetthedemandsofenterprises,Facingthenumerousandcomplicatedrealismofnetworksecurity,weshoutdtreat,analysesanddealwithnetworksecurityproblemsOnsystemopinions.Thereisnosingletechniqueorproductcarlresolvetheenterprisenetworksecurity,Sotheemphasisofthisdissertationishowtousesystemsengineeringmethodtoinstructtheconstructingofnetworksecurity.

Thisdissertationstartsfromtheanalysisofnetworksecuritysituationandpointsouttheexigencyforenterprisestoimprovethesecurityleveloftheirnetworks.Thenitintroducestheessentialprindplesandacknowledgedstandards.Italsogivesabriefaccountofthenetworkprotectionarchitecture+

Inchaptertwo,theauthorpointsoutsomeproblemsofenterprisenetworksecuritybasedtheanalysisofenterprisenetworks.Thenhediscussesthecharactersofthesecurityproblemoftheinterlinkedinformationsystem。Andhediscussesthepuzzlesthattheenterprisewillfacewhenprogrammingandconstructingthenetworksecurityengineering。Afterthat,theauthorindicatesthattheenterprisenetworksecurityengineeringisasortofsystemsengineering.Soitneedssomesystemsengineeringmethods协instructtheobjectiveanalysis,programmingandactualizingoftheenterprisenetworksecarity.

Inchapterthree,theauthorexplainsthepuzzlesthatenterprisesfacedinthenetworksecurityengineeringconstructing+Andthenheintrudueessomeprimaryproductsandtechniqueofnetworksecurity.HehopesitwilIbehelptoreaderstounderstandthedifficultthatnumerousproductsandtechniquebroughttothenetworksecurityprogramming.Italsoshowsthattheenterpriseneedshelpondoingobjectiveanalysisandprogrammingofthenetworksecurityengineering.

Chapterfourmainlyintroducesthemethodofsystemsobjectiveanalysis.TheauthorresearchesOnhowtohelptheenterprisenetworksecuritybysystemsobjectiveanalysisHealsoprovesthatitisfeasible。

Intheend,theauthorUSeSsystemsobjectiveanalysistoanalyzeanetworksecuI"ityproject.Firsthehelpsthecompanytodisassemblethewholetargetofthenetworksecurityproject,andtomakeStilewhichguidelinesshouldbemetinthisschedule。Thenhehelpsthecompanytoselectproperproductsandtechniqueusingthemethodofobjectiveanalysis.Finallyheprovidesatotalsolutionofthenetworksecurityproject.

Keywords:NetworkSecurity,EnterpriseNetwork,SystemsEngineering,Systems

ObjectiveAnalysis

上海大学硕十学位论文

第一章绪论

1.1问题的提出

信息是社会发展的重要战略资源。信息技术和信息产业正在改变传统的生产、经营和生活方式,成为新的经济增长点,信息技术的发展使知识经济初见端倪。信息网络国际化、社会化、开放化、个人化的特点使国家的“信息边疆”不断延伸,甚至到了每一个网民个人。国际上围绕信息的获取、使用和控制的斗争愈演愈烈,信息安全保密成为维护国家安全和社会稳定的一个焦点,各国都给以极大的关注与投入,都把建立牢固的安全保障体系作为基本国策[i,21。

随着全球信息化的飞速发展,我国大量建设的各种信息化系统已经成为国家关键基础设施,其中许多业务要与国际接轨,诸如电信、电子商务、金融网络等。网络信息安全已经成为亟待解决、影响国家大局和长远利益的重大关键问题,它不但是发挥信息革命带来的高效率、高效益的有力保证,而且是对抗霸权主义、抵御信息侵略的重要屏障。信息安全保障能力是21世纪综合国力、经济竞争实力和生存能力的重要组成部分,是新世纪世界各国在奋力攀登的制高点。信息是战略资源,也是决策之源,在国民经济的各个领域扮演着举足轻重的角色。但是,信息的有效作用是建立在安全保密的基础上,如果信息系统不安全或不保密,黑客猖獗、病毒泛滥,则将起极大的反作用。因此,美国等发达的国家,把信息争夺与对抗作为未来国与国之间斗争的主要方式,信息斗争就是信息战。信息安全保密问题如果解决不好,将全方位地危及我国的政治、军事、经济、文化和社会生活等各个方面,使国家处于信息战和高度经济金融风险的威胁之中【3l。1.1.1网络安全问题现状

计算机网络安全问题是随着网络特别是Intemet的发展而产生的,直到近年来才得到普遍关注。计算机网络的互连性和开放性在给信息交互、资源共享带来极大的便利的同时,也带来了比以往更大的安全隐患。标准化和开放性使多厂商的产品可以互操作,也使入侵者可以预知系统的行为(这些系统与其他系统有共同的特征)。1988年~个能够在Intemet上自我复制和传播的Morris蠕虫程序导

上海大学硕士学位论文

致Internet瘫痪了数日,这起网络安全事件促使了美国计算机紧急事件反应小组(ComputerEmergencyResponseTeam,CERT)等许多安全机构和组织的诞生,也使人们认识到作为Intemet技术的核心,TCP/IP协议存在许多安全隐患和脆弱性[4_5]。

尽管计算机网络安全问题日益得到人们的重视,但整个Internet的安全现状不容乐观。出于各种目的,Internet上窃取机密数据、破坏网络通信的肇事者越来越多。图1.1所示是CERT每年所报告的安全事件的统计,可以看出计算机安全事件在近几年里飞速增长,2001年一年的安全事件报告数量竞大于CERT自成立以来到2000年间发生的所有安全事件报告的总和[61。而安全事件造成的损失也越来越大,据美国联邦调查局(FBI)统计,美国每年因此损失高达100亿美元。

图1.1CERT/CC安全事件报告统计

1.1.2企业信息化及其引发的安全问题

我们再把焦点聚集在企业上网工程上。在我国企业信息化的过程中,计算机网络扮演着重要的角色。网络技术是现代集成制造系统(CIMS)中重要的、基本的支撑技术,因此企业建网、上网成了一股不可抵挡的潮流。各企业在这方面

上海大学硕士学位论文

投入的人力物力也F1益增加。然而,企业缺乏对网络安全的足够认识和重视,造成了企业上网带来的安全问题十分严重。一些企业一旦连接上Intemet,便将企业内部的财务情况、技术机密等重要信息暴露无疑,更为严重的是这些信息被网上的黑客篡改、删除,给企业带来无法弥补的损失。

就长远的眼光来看,虽然企业上网带来一些信息安全问题,但显然不能因噎废食,放慢企业信息化的脚步。世界经济一体化的进程日益加速,一家企业在信息方面的落后,将造成企业在技术、市场、管理等全方面的落后,使企业缺乏在市场中的竞争力。同时,现代企业已经摆脱了地域的限制,跨国公司越来越多。一个企业集团可能会有分布在各大洲的分公司。这些分公司之间有大量的信息需要安全传递。不能期望每个企业集团都建设自己的专用网络,因此有很多信息传递必须建立在Intemet上[7,8,9】。

另一方面,一些专家学者在研究制造业的发展时提出分布式网络化制造的概念,分布式网络化制造系统是一种由多种、异构、分布式的制造资源,以一定互联方式,利用计算机网络组成的、开放式的、多平台的、相互协作的、能及时灵活地响应客户需求变化的制造系统,是~种面向群体协同工作并支持开放集成性的系统。其基本目标是将现有的各种在地理位置上或逻辑上分布的异构制造系统,通过其代理(Agent)连接到计算机网络中去,以提高各个制造系统间的信息交流与合作能力,进而实现制造资源的共享,为寻求市场机遇,及时、快速地uI自麻和适应市场需求变化,赢得竞争优势,求得生存与发展奠定了坚实的基础,从而也为真『F实现制造企业研究与开发、生产、营销、组织管理及服务的全球化开辟了道路。安全可靠的计算机网络是这个系统的基础,而且企业内部网必须与外界高速通讯。在这个系统里,企业网络和外界的通讯更多更快,带来的安全问题也更多m。1’121。

总体来看,我们遇到了这样一个矛盾:一方面,企业希望加快信息化的建设,加强在全球范围内的信息交流:另一方面,企业希望保护自身的私有资源,保证正常的生产经营。要解决这个矛盾,唯一的出路就是加强企业网络安全的研究和应用。

上海大学硕士学位论文

1.2国内外研究状况和发展趋势

1.2.1国内外主要的安全评价准则简介

在信息安全的标准化中,众多标准化组织在安全需求服务分析指导、安全技术机制开发、安全评估标准等方面制定了许多标准及草案【13]。目前,国外主要的安全评价准则有:

◆美国TCSEC(桔皮书):该标准是美国国防部于1985年制定的,为计算机

安全产品的评测提供了测试和方法,指导信息安全产品的制造和应用。它将安全分为4个方面:安全政策、可说明性、安全保障和文档。在美国国防部虹系列(RainbowSeries)标准中有详细的描述。该标准将以上4个方面分为7个安全级别,从低到高依次为D、Cl、C2、B1、B2、B3和A级。由于TCSEC及其改进版本在实践中相对容易掌握,所以在现实中,安全技术人员也一直将TCSEC的7级安全划分当作默认标准。

◆欧洲ITSEC:1991年,西欧四国(英、法、德、荷)提出了信息技术安全评

价准则(ITSEC),ITSEC首次提出了信息安全的保密性、完整性、可用性概念,把可信计算机的概念提高到可信信息技术的高度上来认识。它定义了从EO级(不满足品质)到E6级(形式化验证)的7个安全等级和10种安全功能。

◆美国联邦准则FC:在1993年,美国发表了“信息技术安全性评价联邦准则”

(FC)。该标准的目的是提供TCSEC的升级版本,同时保护已有投资,但FC有很多缺陷,是一个过渡标准,后来结合ITSEC发展为联合公共准则。◆联合公共准则CC:1993年6月,美国、加拿大及欧洲四国经协商同意,起

草单一的通用准则(CC)并将其推进到国际标准。CC的目的是建立一个各国都能接受的通用的信息安全产品和系统的安全性评价准则,国家与国家之间可以通过签订互认协议,决定相互接受的认可级别,这样能使大部分的基础性安全机制,在任何一个地方通过了CC准则评价并得到许可进入国际市场时,就不需要再作评价,使用国只需测试与国家主权和安全相关的安全功能,从而大幅节省评价支出并迅速推向市场。CC结合了FC及ITSEC的主要特征,它强调将安全的功能与保障分离,并将功能需求分为9类63族,

上海大学硕士学位论文

将保障分为7类29族。

◆系统安全工程能力成熟模型(SSE—CMM):美国国家安全局于1993年4月

提出的一个专门应用于系统安全工程的能力成熟模型(CMM)的构思。该模型定义了一个安全工程过程应有的特征,这些特征是完善的安全工程的根本保证。

◆IS07498.2.1989:在安全体系结构方面,ISO于1989年制定了国际标准

IS07498.2.1989《信息处理系统开放系统互连基本参考模型第2部分安全体系结构》。该标准为开放系统互连(OSI)描述了基本参考模型,为协调开发现有的与未来的系统互连标准建立起了一个框架。其任务是提供安全服务与有关机制的一般描述,确定在参考模型内部可以提供这些服务与机制的位置。

在国内,由公安部主持制定、国家技术标准局发布的中华人民共和国国家标准GBl7895.1999《计算机信息系统安全保护等级划分准则》已经颁布并实施。该准则将信息系统安全分为5个等级,分别是:自主保护级、系统审计保护级、安全标记保护级、结构化保护级和访问验证保护级。主要的安全考核指标有身份认证、自主访问控制、数据完整性、审计、隐蔽信道分析、客体重用、强制访问控制、安全标记、可信路径和可信恢复等,这些指标涵盖了不同级别的安全要求。

以上是我们在设计网络安全体系时需要参考的国内外标准。但由于这些标准仅仅给了我们抽象的框架,同时标准中有相当一部分是针对单机环境的,所以我们在实施的过程中还有大量的工作要做,而且要动态地紧密跟随计算机网络技术的迅速发展【14】。

1.2.2信息系统安全体系结构

IS07498上从体系结构的观点描述了ISO基本参考模型之间的安全通信必须提供的安全服务及安全机制,并说明了安全服务及其相应机制在安全体系结构中的关系,从而建立了开放互连系统的安全体系结构框架。IS07498-2提供了以下五种可选择的安全服务:

(1)认证(Authentication)身份认证是授权控制的基础。身份认证必须做到准确无误地将对方辨别出来,同时还应该提供双向的认证,即互相证明自己

上海大学珂{士学位论文

的身份。网络环境下的身份认证更加复杂,主要是因为验证身份的双方一般都是道过网络丽非煮接交互。阅时大量豹黑客随时蜓她都可熊尝试翱潮络渗透,截获合法用户目令并冒名顶替,以合法舟份入网,所以翻前一般采用的是基予慰豫密钥热寮裁公开寮锈鸯羹密熬方法,采磊赢强度熬露鹳技术寐遂孳亍身份认证,例如KerteSOS,PGP等方法。

(2)访商控制(AccessContr01)访漓控制是羧麓不同耀户对僚患资源静访闻权限,对访问控制的要求主婆有:

◆一致性,也就是对信息资源的控制没有二义性,各种定义之间不冲突。◆统一性,对所有信息资源避{亍集中管理,安全政策统一爨彻。

◆要求有审计功能,对所有授权有记录可以核查。

◆尽可能撼提供缨羧度豹按测。

(3)数据保密(DataConfidentiality)数据加密是大家所熟知的保证安全通信的手段。由于计算机技术的发展,传统的加算法被不断破译,促使更高强度的加密算法润世。联浆加密技术主要霄嚣大类:一类是基于对称密锅加密的算法,也称私钥算法;另一类是基于非对称密钥的加密算法,也称公钥算法。嚣蠹帮已经运瑟一令缀毫戆强度。爨俸嚣热袋手段,一般分敬{孛趣密强硬馋加密两种,软件加密成本低廉而且灵活实用,更换也方便:硬件加密效率高,本身安全毪离。密锈管理包捺密镑产生、分笈、更换等,是数据保密的曩要一环。

(4)数据完整性(DataIntegrity)数捕完整。陡是指通过网上传输的数据应防止被修改、删除、撼入替换或重发,以傈证合法用户接收和使用该数据的真实性。

(5)转止否认(Non-Repudiation>接收方要求对方缳涯不能琴认接牧方收到的信息是发邀方发出的信息。发送方鬻求对方不能否认已经收妥的信息,防止否认对金融电子绽系统很熬要。电子签名黪主要嚣静是防斑抵赖、防止否认,给仲裁提供证据。

上海人学硕士学位论文

系统单

图1.2信息系统安全体系结构

图12描述了一个三维的信息系统安全体系结构,它反映了信息系统安全需求和体系结构的共性[BJ6]。图中的三维特性分别是安全特性、系统单元及开放系统互连参考模型。

安全特性是基于IS07498.2的五种安全服务、审计管理及可用性。不同的安全政策、不同安全等级的系统可有不同的安全特性需求。

系统单元包括信息处理单元、网络系统、安全管理及物理和行政环境。信息处理单元由端系统和中继系统(网桥、路由器等)组成。端系统的安全体系结构要支持具有不同政策的多个安全域,所谓安全域是指用户、用户的信息客体及安全政策的集合。通过物理和行政的安全管理体制提供安全的本地用户环境以保护硬件;通过防干扰、防辐射、容错、检错等手段实现硬件对软件的保护;提供用户身份认证、访问控制等机制实现软件对信息的保护。

通信网络的安全为传输中的信息提供保护,支持信息共享和分布处理。通信网络系统安全支持包括安全通信协议、密码支持、安全管理应用进程、安全管理信息库、分布式管理系统等。通信网络安全要提供开放系统通信环境下的通信业务流安全。

IS07498上制定了有关安全管理的机制,包括安全域的设置和管理、安全管理信息库、安全管理信息的通信、安全管理应用程序协议及安全机制与服务管理。

上海大学硕士学位论文

物理环境与行政管理安全包括人员管理与物理环境管理、行政管理与环境安全服务配置和机制以及系统管理员职责等。

开放系统互连参考模型的七个不同层次需要提供不同的安全机制和安全服务,为各系统单元提供不同的安全特性。

1,2.3信息安全管理体系标准

事实上,许多人早已认识到了信息安全的重要性,特别在信息安全的技术方面做了许多有益的工作。但据权威机构统计表明:信息安全大约60%以上的问题是由管理方面原因造成的,也就是说解决信息安全问题不应仅从技术方面着手,同时更应加强信息安全的管理工作,通过建立正规的信息安全管理体系以达到系统地解决信息安全问题。根据于此,英国标准协会(BSI)于1995年制定了信息安全管理体系标准.BS7799,在1999年进行了改版并于当年10月提交国际标准组织,国际标准组织已于2001年2月正式将该标准转化为国际标准ISO/IEC17799。

BS7799(ISO/IEC17799)是目前世界上唯一的一套“信息安全管理标准”。其方法是透过“风险评估”、“风险管理”引领切入企业之信息安全需求,经由完整的控制方法选择及落实,有效降低企业面l临之信息安全风险,最后还要运用企业自身的维护机制及第三方公正机构的全面审核,达到持续有效及不断改善的目的。

BS7799(IsO/IEc17799)的内容包含了十个管理要项、三十六个管理目标以及一百二十七个控制方法。十个管理要项为:一、信息安全方针;二、组织的安全;三、资产分类管理;四、人员安全;五、实体及环境的安全;六、通信与操作管理:七、存取控制;八、体系开发与维护;九、业务持续性管理;十、相关规范之符合。一旦确定了安全需求,就应该选择并实施适宜的控制方法,确保将风险降低到一个可接受的程度[17】。

1.2.4网络安全层次模型

国际标准化组织(ISO)在开放系统互连标准中定义了七个层次的网络互连参考模型,它们分别是物理层、数据链路层、网络层、传输层、会话层、表示层

上海大学硕士学位论文

和应用N_E18,19,201。不NNN络层次有不同的功能,在各层需要提供不同的安全机制和安全服务,图1.3所示是网络安全的层次模型。

应用崖l?-一应用层卜

身份认证

【l?|访问控制

表示层-一表示层数据保密

数据完整性

I会话层I?-一会话层L一

l传输层?-一传输层端到端的加密

1网络层I●.一网络层}防火墙、IP加密信道

数据链路层I?.一数据链路层|点到点链路加密

物理层I●-l物理层安全物理信道

主机1主机2

图1.3网络安全层次模型

在物理层要保证通信线路的可靠,不易被窃听。在链路层可以采用加密技术,保证通信的安全。在Intemet、Intranet环境中,地域分布很广,物理层的安全难以保证,链路层的加密技术也不完全适用。在网络层,可以采用传统的防火墙技术,如TCP/IP网络中,采用有IP过滤功能的路由器,以控制信息在内外网络边界的流动。IP过滤防火墙是已被广泛应用的、行之有效的Intemet安全技术。但单纯防火墙技术有很大的局限性,主要是:不能防止网络内部的不安全因素;基丁网络主机地址,不能区分用户;粗粒度的访问控制,无法针对具体文件进行控制等。在网络层还可使用IP加密传输信道技术IPSEC,是在两个网络结点间建立透明的安全加密信道。这种技术对应用透明,提供主机对主机的安全服务。适用于在公共通信设施上建立虚拟专用网(VPN)。这种方法需要建立标准密钥管理,目前在产品兼容性和性能上尚存在较多问题。在传输层可以实现进程到进程的安全通信,如现在流行的安全套接字层(SSL)技术,就是在两个通信结点间建立安全的TCP连接。这种技术实现了基于进程对进程的安全服务和加密传输信道,采用公钥体系做身份认证,有高的安全强度。但这种技术对应用层不透明,需要证书授权中心CA,它本身不提供访问控制。针对专门的应用,在应用层实

上海大学硕士学位论文

施安全机制,对特定的应用是有效的,如基于SMTP电子邮件的安全增强型邮{譬PEM撬供了安全鼹务麴电子瓤{孛。又热瘸子Web粒安全增强跫超文本传输秘'议s—HTTP提供了文件级的安全服务机制【21,22,23]。

上海人学硕士学位论文

第二章企业信息系统安全问题的特点

2.1企业网络的组成与特点

企业网络的概念起源于二十世纪70年代,它是指在企业范围内,可将信息进行处理、存储并使这些信息通过通信处理后,发送到分散在企业范围内任何用户的一种以局域网及其互连为主的计算机网络[24,25】。随着现代企业的经营模式和Internet的发展,企业网络和Intemet之间越来越多的信息交流已经不可避免。

根据企业的实际需要,我们可以把企业网络划分成几个可以分别寻址的单独部分。通常最简单的是把企业网划分成3个部分(如图2.1):主干基础设施、拨号连接及Intemet连接。

图2.1企业网的组成部分

主干基础设施通常放置在访问受限的地方,它是企业网的核心,也称为企业主干网。拨号访问既包括PSTN服务,也包括ISDN服务,它通过网络访问服务器(NAS)连接远程分支、远程计算机和手机拨号用户。Intemet访问则通过本地Intemet服务供应商(ISP)来接入Intemet。

应该指出的是,这样的划分是一种抽象的划分,便于我们对企业网络安全体系进行分析研究,实际情况下,企业网络的组成可能会较为复杂。这3部分中的

上海大学硕士学位论文

每一部分对安全性都有不同的需求。重要的是有一个能够考虑安全结构中所有因素的全局企业安全框架,这样,单个策略就可以与全局的企业安全需求保持一致。

从应用角度看,企业网络具有以下一些特点:

(1)企业网络是为企业生产经营服务的,目的是提高生产效率及营销水平。(2)随着企业应用CIMS技术的不断发展,突出的网络管理能力,尤其是安全管理能力,成为企业网络设计和运行过程中越来越重要的因素。

(3)在面向生产过程的网段中,要求数据传输有较强的实时性。

(4)普遍采用了CAD/CAM技术来支持各种通过企业网络合作完成的设计工作,所产生的网络数据流量较大,且具有了一定的多媒体特性。

(5)生产和管理活动的数据处理,广泛地采用了分布式处理模式,要求网络能够灵活地动态重组和提供工作流环境。

2.2我国企业网络安全存在的问题

随着企业上网工程的加快实施以及电子商务的迅速发展,我国企业网络安全问题已经逐渐暴露出来,我们总结有以下方面:

(1)企业网络安全没有得到系统规划、设计与实施。有些企业在整个网络已建成使用后,才想起买防火墙等安全设备。有些企业总是在企业网络出现安全事故后,才想起加强网络安全。这样造成了整个安全系统缺乏协调、功能重叠、漏洞百出。

(2)企业缺乏网络安全方面的专业人员。一般来讲,国内企业的信息化建设扦展得还没有多长时间,现有的信息化方面的人员多数也是仅仅负责现有信息化系统的日常使用、维护以及少量的、简单的二次开发,多数人员还缺乏网络安全专业知识,还不能清楚的认识到本企业网络存在的安全问题,也就无法提出有针对性的安全建议,客观上延缓了企业网络安全建设的步伐。(3)企业没有完善的安全策略。企业对哪些信息该公开、哪些信息该保护、哪些人员对哪些服务器有哪些访问权限等等这类问题没有从整体上加以处理,也没有列入企业内部管理规程。这就使得企业内部人员的越权访问、非法窃取资料等事情时有发生。也造成该保护的信息没有进行保护,该公开的信息没有公开、重要资料没有备份等一系列问题。

上海大学硕士学位论文

(4)企业领导及职员缺乏网络安全意识。不少人觉得黑客入侵离自己稂遥远,毽越缺乏对嬲络安全数是够熬魏。企业靼傻铡定了一些随络安垒援则,毽常常由于人为因素被破坏。常常为了方便而牺牲安全。

<5)企遭对网络安全系统静投入不够。按照髫赫上豹邋蔫骰滚,网络安全投入在艇个企业网络建设投入中应占有lO%以上的比例,但事实上,国内企业用于阏络安全的资金远远不越,一些企韭使溺未验诞静免费下载的软件,蘑来执行网络安全维护的功能。这使得网络安全多出来一些隐患【26】。

2.3互联信息系统安全闯题的特点

互联信息系统是信息安全的熬础概念,目前的信息风险多是由于信息共享的需要和技术上的不完善产生的,与孤立的信息系统的安全性有所区别,孤立的信爨系统只赛在系统皂身的稳定性、兼容性靼硬件的可靠性风殓;匙子互联,信息系统滋生了更为严重的风险:病毒传播、信息失窃、信用被盗用、系统受到攻击、瓣终被毽塞等。

由于互联信息系统已经成为几乎所有的企业信息系统运行模试,所以甄联信患系统静安全氇褥嚣了蘩绫管瑾受的稷鞴重褫,彳睾为最举发展怒采鼢防火墙技术,主要用于互联信息系统的访阀控制,旋展到如今已经快10年了,但整体的安全理论直到现在还没有定型,而且其技术的研究呈发散趋势。

由于安全产懿技术的发展昶网络技术的成熟,建立互联信息系统时,我们需安从以。卜_几点考虑安全问题。

2.3.1互联信息系统的动态性

俗话说,道商一尺,魔高一丈,新的电脑病毒总是眈殷病毒软件的查解能力熬静一步,同样,网上黑窖的攻诲手段也是越来越高明,黑客总农千方百诗寻找防火墙、网络平静、应用软件和用户使用电脑时的漏洞并加以攻击。

在一个特定孵翅内+在一定豹安全繁骧下,网络是安全戆。缎是蘧藿黪闻兹演化和环境的变化,在原有的互联信息系统策略下,网络的安全性会逐渐下降。鞠此互联信患系统人员委不酝臻究萃羹分丰嚣踅联傣惑系统镶域翡最耢动态,搂穗专、Jp的互联信息系统公司合作,定期探查公司网络系统、防火墙规则、防毒系统存

上海大学硕士学位论文

在的安全隐患,并加以修正和调熬。公司的每位电脑用户也要提高安全意识,正确地操{乍秘使用电脑,杜绝不良的安全习嫒并和专业人员密切配合,接受专业人员的指导以确保所用电脑的系统和数据的安全。

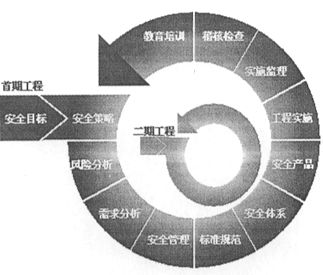

互联信息系统熬安全程度是骧羞嚣潮的变翻二翼莓发生改变的,掇应鼓舞决体系和安全的确立、完成也是~个动态的过程,从工程学的角膨我们可以引入周期理论来箍述这释动态特征,舞鏊2.2:

圈2.2信恚安垒蠲期示纛萤

峦予安全款实未鑫取决子鼹凌态戆痿惑鼹验豹控制,安全熬宠袋是露癸封闼的,当整个安全系统实施完工之厝。系统的现状已经不是巍初确怒安全策略时的璃状,由于周边羧术静发袋,信惑系统豹风险蹭鞠了,所弧当瑟懿安全系统最多不过控制了大多数的安全漏洞。

另一个角度,系统安企问题的解决也会带来新的安全风险,眈如安全系统整合中的薄弱点、安全产品爨身的缺陷、尽戆无法憋决的安全漏洞等等。所有这些只能在安全策略的执行过程中才能发现,因此进行安全的二期工程就不难理解了。

从图中我们也可以看出来,首期工程和二期工程是对安全保障的不断深入。

I__-_l___-_--____-__I_I上海大学硕士学位论文I-_-____--__l-_-__●●__--l●-___l_-●___-__一2.3.2信息系统的安全特性是收敛的

虽然说互连信怠系统的安全藏有动态性的特点,而且随着时闯的推移,系统可§£会出现毅的安全风险,但由予任何一个系统都是确定的,系统对外提供的服务也是有限的,并且从底层来看系统的代码也是谢限的,所以系统的漏洞弱点虽然鸯其隐藏性,嘏是总熬来说是露疆豹。

如图2.3所示,随着嶷全工程的深入,系统的风险降低、收敛,最终趋向一个可接受的点。

J

菇

黢

蛾

剽

fEi。

誊舞薯罂L∑o。一一

图2.3储息系统的收敛特性曲线

2.4企业在网络安全建设中所面临的困惑

前面我们已缀提到企业信息化所带来的网络安全问蹶。目前融经有部分企业慧鼋餮到了这个蠲越,薯曼藩手麓凌这令嗣越。瞧戆稍稷快藏会发璐毽弱鼹灏l涟豹鼹一个新兴的领域,有着多种多样的产品与技术,面临的安全集成商也是鱼龙混杂。据依计,我鬻每三天虢畜一家弼络安全公司簸立瑟“。

网络安全产龋与技水的多样性我们将在第三章中加以阐述。同时,面对网络安全这个新闻题,企救在人员配备及篱理帚《度上也有魏滞后。

上海大学硕士学位论文

2.4.1企业在人员配备和管理制度上的不足

企业缺乏网络安全方面的专业人员。一般来讲,国内企业的信息化建设开展得还没有多长时间,现有的信息化方面的人员多数也是仅仅负责现有信息化系统的日常使用、维护以及少量的、简单的二次开发,多数人员还缺乏网络安全专业知识,还不能清楚的认识到本企业网络存在的安全问题,也就无法提出有针对性的安全建议,客观上延缓了企业网络安全建设的步伐。

企业没有完善的安全策略。企业对哪些信息该公开、哪些信息该保护、哪些人员对哪些服务器有哪些访问权限等等这类问题没有从整体上加以处理,也没有列入企业内部管理规程。这就使得企业内部人员的越权访问、非法窃取资料等事情时有发生。也造成该保护的信息没有进行保护,该公开的信息没有公开、重要资料没有备份等一系列问题。

企业领导及职员缺乏网络安全意识。不少人觉得黑客入侵离自己很遥远,因此缺乏对网络安全的足够重视。企业即使制定了一些网络安全规则,但常常由于人为因素被破坏。常常为了方便而牺牲安全。

企业在安全管理制度上还缺乏足够的重视,普遍没有建立起详细的、可操作的安全管理制度。实际上我们可以不夸张的说网络安全靠的是“三分技术,七分管理”,英国标准协会(BSI)于1995年制定了信息安全管理体系标准一BS7799,它的目的就是通过建立正规的信息安全管理体系以达到系统地解决信息安全问题。

当然我们不能指望一夜之间就有现成的、完善的管理制度可供借鉴和参考,但我们起码应该在这方面多做些努力,多做些探索和尝试。唯有这样,我们才能在实践中摸索和建立起一套切合实际、行之有效的安全管理制度。

2.5企业应该用系统工程方法指导网络安全建设

2.5.1什么是系统工程

系统工程是用系统科学的观点,合理地结合控制论、信息论、经济管理科学、现代数学的最优化方法、电子计算机和其他有关工程技术,按照系统开发的程序和方法去研究和建造最优化系统的一门综合性的管理工程技术【28】。

上海大学硕士学位论文

2.5.2为什么说企业网络安全建设是一项系统工程

企业网络安全建设是一项系统工程,因为它涉及到很多方面如安全需求与目标、规模与成本、技术与管理以及人员配备等等。各方并不是完全独立的,而是有机的结合成一个整体。在规划与实施的过程中,我们也有可能碰到系统目标之问相互冲突的情况。因此,我们有必要以系统的、整体优化的眼光来看待企业网络安全问题,以系统工程方法来指导企业网络安全建设,使企业网络安全建设服从并服务于企业信息化建设以及企业发展的总战略、总目标【2引。

2.5.3怎样指导网络安全建设

任何工程都是首先要确定所要实现的目标,然后才能对照目标寻找合适的方法、手段、技术或产品来实现它。网络安全建设也不例外。系统目标分析可以帮助我们确定企业网络安全建设的总目标,并对它进行分解,以利于我们一步一步的明确目标。而且系统目标分析可以帮助我们对可能出现的多目标情况进行分析、评价,所以可以运用系统目标分析来指导网络安全建设。在第四章中我们将对此进行更深入的分析探讨。

上海大学硕士学位论文

第三章多种多样的网络安全产品与技术

技术上已经较为成熟并且目前已经得到较为广泛应用的网络安全产品与技术主要有这几大类:防火墙系统,防病毒系统,入侵检测系统,VPN(虚拟专用网)系统,数据加密技术,安全审计系统,身份认证系统,数字证书及认证,系统安全加固,网络风险评估系统,以及灾难恢复与备份等等。

同时,几乎每一类成熟的产品都有多家国内外厂商经营着自成系列的产品。而且,由于各厂商所采用的技术并不完全一样,研发方向和性能侧重各有不同,因此,即使同一大类的产品都可能存在几个子类别。

本章将对目前使用最多的防火墙系统、防病毒系统、入侵检测系统和VPN(虚拟专用网)系统做一些介绍。

3.1防火墙系统

3.1.1从产品系统的外在形式划分

从产品系统的外在形式来看,可以分成硬件防火墙和软件防火墙两大类。国外硬件防火墙厂商中NetScreen公司和Cisco公司在技术与市场份额中都处于领先地位,NetScreen公司从NetScreen.5000到NetScreen.5xp的产品系列能够满足从千兆到十兆的现有市场的全部需求。Cisco公司的PIX系列也包含了从高端到低端的全系列的产品。SonicWall公司的防火墙产品在满足中小企业需求方面有其独到之处,也占有了一定的市场份额口01。

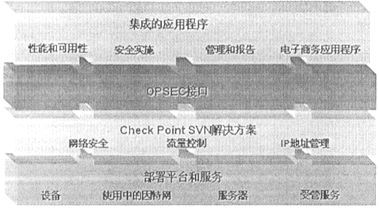

美国的CheckPoint公司是软件防火墙领域的老牌厂商,也是软件防火墙领域的技术与市场的领导者。其主要产品FireWall一1防火墙在软件防火墙领域里占有压倒性的优势。通过与诺基亚公司建立策略联盟,CheckPoint公司在整个防火墙市场也占有了相当的份额。尤其值得一提的是CheckPoint公司于1997年倡导建立开放安全企业互联联盟(OPSEC),目的是向用户提供完整的、能够在多厂商之l、白j进行紧密集成的网络安全解决方案。OPSEC框架可用图3.1来表示【31]。

上海大学硕士学位论文

图3.1OPSEC体系结构

应该说这是一个很有创意和远见的构思。因为在其他领域(比如计算机硬件制造领域)己经证明了这样一条规律:一项技术只有被绝大多数的厂商接受并成为事实上的标准,进而引起大量厂商与机构的跟进研究,从而为大规模制造与应用奠定基础,降低制造和使用成本,然后才能为市场所接受,并最终取得商业上的成功。网络安全领域也一样,只有在竞争和发展中形成自身的行业规范和标准,才能从根本上促进整个行业的健康发展。

2000年,国内从事计算机信息安全系统研究开发、生产的企业仅300家左右,到2001年底,这一数字已经增至1000多家。大量厂商的涌入,快速催熟了国内信息安全市场吲。用户在选择范围得到极大拓展的同时也面临着如何进行高效、正确的选择产品的困惑。

在硬件防火墙领域,国内厂商的竞争也非常激烈。光是具备一定实力和品牌知名度的厂商就不下一百家,其他实力相对较弱或者新成立的公司就更是多的数不过来了。目前在市场上占有一定份额的国内厂商及其产品主要有:上海华依的华依系列防火墙,北京天融信的网络卫士系列防火墙,中科网威的长城系列防火墙,东软股份的网眼系列防火墙,联想的网御系列防火墙以及安氏中国的LinkTrust系列防火墙等数十家厂商与产品。

在软件防火墙领域,国内厂商介入的比较有限,即使提供的也都是个人用户

型的,能满足企业用户需求的几乎没有。

上海大学硕士学位论文

3.1.2从防火墙的技术实现与发展来划分

防火墙的发展阶段包括访问控制列表、应用代理服务、状态检测三个阶段。访问控制列表——路由器和网关基于来源和目标IP地址以及连接所用协议作出决策。每种协议与不同的端口号相关联,譬如端口80用于HTTP,端口110用于邮局协议(POP)。除了用于Web访问的HTTP和用于电子邮件的简单邮件传输协议(SMTP)等标准协议外,许多网关阻挡其它各种访问。

应用代理服务——应用代理防火墙是一种应用软件,在网络和代理服务器之间的服务器上运行,譬如代理Web服务器的HTTP防火墙。从外面来看,代理防火墙所运行的HTTP服务器如同目标服务器;从里面来看,它又如同提出请求的客户浏览器。这种“中间服务器”为安全管理员提供了对接受或阻挡哪种流量确定规则的机会。健壮的应用代理防火墙需要运行它所防御的每种应用的实例,包括web服务器、数据库服务、IRC、FTP、Telnet、电子邮件、Morpheus及企业的定制应用。应用代理服务在防火墙市场未能获得成功是因为需要处理众多的应用。此外,调用应用会大大增加时延,因而无法实现线速网络处理。将来,企业多半不再使用基于软件的应用代理防火墙。

状态检测——网关防火墙面临的其中一个挑战就是吞吐量。开发状态检测功能是为了让规则能够运用到会话发起过程,从而提高吞吐量。状态检测防火墙查看包头后,根据规则集作出决定。阻挡或允许访问的决定适用于该会话后来的所有包(会话则由来源、目标地址、协议和时间因素确定)。状态检测防火墙是一种包处理器,这种网络设备能够扩展,以适应因特网数据中心及某些企业所需的干兆速率。然而,应用防御需要识别有效载荷内容的更强功能及线速检测功能。Web服务将需要高速分析XML及简单对象访问协议(SOAP)对象。对这种应用实施安全策略就需要全面检测包有效载荷的功能。状态防火墙技术唯有不断发展/4能满足这种新需求【33】。

深度包检测将成为防火墙发展的下一个阶段。近期最具破坏性的网络攻击如红色代码和尼姆达都利用了应用存在的漏洞,这加大了对应用防火墙的需求。说到保护系统免受类似尼姆达的攻击,众多的应用代理收效甚微。将来,只依靠代理或状态包检测防火墙的企业遭到应用层攻击破坏的机率两倍于采用先进的深度包检测防火墙方案的企业。

上海大学硕士学位论文

Gartner认为,代理系统对阻挡将来的攻击并非至关重要。将来防火墙需要更加深入监控信息包流,查出恶意行为,并加以阻挡。市场上的包检测解决方案必须增添功能(如特征检测)寻找已知攻击,并知道什么是“正常”流量(基于行为的系统),以及阻挡协议的异常行为。

最近防火墙厂商的动态表明,防火墙的这个发展阶段已经到来。譬如说,CheckPoint的SmartDefense使Firewall.1能够查找常见攻击,并丢弃与之有关的会话。NetScreen收购OneSecure后,把深度包检测功能集成到了其应用特定的集成电路防火墙设备。TippingPoint、NetContinuum、Fortinet和iPolicy等新兴厂商也在利用分析包有效载荷以实施安全规则的功能i341。

3.2防病毒系统

3.2.1计算机病毒的基本特征及传播方式

病毒是一种具有自我复制能力,由编写者出于各种目的编写,能够在隐蔽情况下执行编写者意图的非法程序。目前,许多计算机病毒都具有特定的功能,而远非仅仅是自我复制。其功能(常称为PAYLOAD)可能无害,如,只是在计算机的监视器中显示消息,也可能有害,如毁坏系统硬盘中所存储的数据,一旦条件(比如:特定的组合键击、特定的日期或预定义操作数)触发,就会引发病毒表现。

计算机病毒的传统传播手段是通过软盘,光盘等存储介质进行,用户在交换数据时,隐藏在其中的计算机病毒就从一台单机转移到另外的机器中。而现代的病毒主要是通过网络来传染,一台客户机被病毒感染,有可能通过网络传染到同一网络的一千台机器。互联网将世界缩小,也将病毒送往世界各地,上网浏览E.MAIL,下载资料的时候,都有可能被病毒传染,这种互联网和内网通讯模式下的传播方式构成了今后病毒传播途径的主流口51。

3.2.2企业全面防毒的应对策略

柬自系统外部(Internet或外网)的病毒入侵:这是目前病毒进入最多的途径。因此在与外部连接的网关处进行病毒拦截是效率最高,耗费资源最少的措施。

上海大学硬士举健论文

可以使进入内部系统的病毒数量大为减少。但很明显,它只能阻挡采自外部瘸毒的入侵。

病毒集教缝之一,网络郏馋,婺件系统:如果网络内采髑了鸯己蟾郑件/群{牛系统实施办公和信息自动化,那么一旦有某个用户感染了病毒,通过邮件方式该病毒将隧尼{霹级数在网络蠢逐速簧援,著显镶获会警致郄{孛系统受谤过大瑟瘫痪。因此在邮件系统上部署防病毒也显得尤为重要。

瘸毒集教圭|亟之二,文荇瓢务器:文粹资源共享逶两络撬供静基本功麓。文件服务器大大提高了资源的麓复利用率,并且能对信息进行长期有效的存储和保护。但是一照服务器本身感染了病毒,就会对所有的访问者构成威胁。因此文件服务器也需要设置防瘸毒保护。

最终用户:病毒最后的入侵途径就是最终的桌面用户。由于网络热享的便利瞧,巢个感染瘸毒弱察瑟瓿霹缝睫睁会感染其它熬嘏器,或怒凌穗上了黑窖穗痔而向外传送机密文件(如“SirCam”病毒)。因此在网络内对所有的客户机避行酶毒控镄氇穰有必簧。’

内容保护;随着瘸毒所采用的技术日趋复杂,单纯依靠病毒码和被动的文件分析技术往往造成防病毒的响应时闻过长。为了能够在第一时间主动地阻止新型病毒的入侵,在防痰毒系统中附加内容过滤秘保护功能就显褥十分璧要。例如,由于目前邮件系统的使用异常方便,造成了用户很容易在不缎意间将覆要的、机警懿或是不姿戆售惑逶过郄l孛发送密去;勇一方瑟,寒蹇IntemetAt麴垃圾郄{牛也到处都是,导致用户需花大量的精力和时间去处理,降低了工作效率。因此对往来豹部锌内容迸手亍过滤遣缀重要。

集中管理:一个缺少管理的系统就是一个无效的系统。对于一个大型网络来说,部署的防毒系统将十分复杂和庞大。尤箕在各嬲点在地域上分离的情况下,通过一个监控中心对整个系绫内的防毒服务苇爨情况遴彳亍管理霹维护照得十分重要。这样可以大大降低维护人员的数艇和维护成本,并且缩短了升级、维护系统兹l惠座对闻。茨毒系统魏最大特点是震要不叛熬舞级秘更毅茨毒软《孛,戬应对耨产生的各类瘸毒。因此确保备点的防毒软件集中进行部署、升级和监控也是有效防毒豹重要一嚣。

上海犬学硕士学位论文

3.2.3主流防病毒系统厂商

目前国外的主流厂商有:美国网络联盟公司(NAI),趋势科技(TRENDMICRO),赛门铁克公司(SYMANTEC)以及熊猫卫士软件公司(PANDA)等。

尽翦占鸯较大市场份颓的国内厂赢有:她京瑞娶电脑科技公司,金山公司,冠群金辰软件有限公司,江鼹公司和南京信源公司。

慈戆寒淡,国癸虢癔毒厂囊在金渡级产燕土占骞较大赘毯势,它销大多有璐类齐全的产晶,并能提供集中管理平台。而国内厂商目前在单机版产品的市场上占有较大静份额。藏麓越来麓多的企照禳向予选择金渣级蒴瘸毒系统,莓内厂商也在加紧研发并推出各自的企业级产品。可以预见的是,企业用户的选择将爨有余地,而国内厂商与国外厂商之间的对话也将愈趋戡接与激烈。

3.3入侵检测系统(IDS)

阚络安全技术发展到今天,除了防火墙和杀毒系统的防护,入侵榆鞭8技术也成为抵御黑密攻击的鸯效方式。尽管入侵检测技术还在不断宪善发展之中,但是入侵检测产晶的市场已经越辩乏越大,真正掀越了网络安全的第三股热潮。

入侵检测技术怒燕缲涯诗冀辊系统戆安全瑟设诗与配鬟躯~耱能够及瓣发现并报告系统中未授权或异常现象的技术,是一种用于检测计算机网络中违反安全繁旗芎亍为翡技术蹦。

入侵检测被认为是防火墙之后的第二道安全闸门。IDS主爱用荣监视和分析用户及系统酌活动,可瑷识掰反获己躲进攻静活动模式并向稻关入±缀警。对异常行为模式,IDS要以报表的形式进行统计分析。产品提供的功能还骚评估羹暴系统和数据文件的完整性。

个成功蛇入侵捡测系统,不仪霹使系统管理爨嚣重裁了麟网络系统,还黢绘网络安全策略的制订提供依据。它应该管理配置简单,使非专业人员非常容易地获{霉霹络安全。入覆检测数瓣禳还盛壤据霜终窥模、煞统梅逡黟安全褥零静敬交而改变。入侵检测系统在发现入侵后,会及时做出响应,包括切断网络连接、记录事件和报警等。IDS分类入侵检测通过对入僵行为熬过程与特征送行研究,使安全系统对入侵事件和入侵过程做出实时响应。

上海大学硕士学位论文

这里以启明星辰公司的入侵检测系统为例对IDS的信息架构稍做介绍,如幽3_2所示。厂—雨甄甄订网网I......................................................._J[三耍妇网冈防火墙

HD【S

圈I图圉l圜I图f圜I图lJ图

数据共享及跟踪分析平台(DSTAP

图3.2启明星辰入侵检测系统信息架构结构图

其中:HDIS.黑客检测信息结构(HackersDetectionInformationStructure)

ASR.分析支持资源(AnalysisSupportResource)

DSTAP一数据共享及跟踪分析平台(DataSharing&TraceAnalysis

Platfotin)

以上是把所有不同类别的入侵检测系统整合到单一系统的架构图,架构中定义了通讯协议。现在,架构中的入侵检测系统便可以真正共享大量有意义的信息,从而形成了一个更有效、更灵活的检测机制。如图3.2所示,不同种类的IDS可以随意插入到这架构中,有主机型的,也有网络型的。IDS与中央系统.DSTAP,包括HIDS及ASR互相之间通讯与交换数据。

HDIS负责定义有关每个IDS检测的预警信息,并发送到DSTAP与其它构件共享。

ASP共享及分析来自HIDS所属的IDS中的数据后,负责定义DSTAP所处理的信息,并把结果推(push)回到每个IDS,或等待IDS的请求。

DSTAP是个集中点,负责收集来自所有IDS的HDIS。DSTAP根据自己的功能,如数据库技术、数据挖掘、人工智能、知识库、关联分析等先进技术,不断生成强大的ASR,然后发送到每一个IDS,帮助IDS改进检测准确率及效率‘”】。3.3.1IDS产品分类

目前市场上的IDS产品从技术上看,基本可分为两大类:基于网络的产品和基于主机的产品。混合的入侵检测系统可以弥补一些基于网络与基于主机的片面-24?

上海人学硕士学位论文

性缺陷13…。此外,文件的完整性检查工具也可看作是一类入侵检测产品。

基于网络的入侵检测产品放置在比较重要的网段内,对每一个数据包或可疑的数据包进行特征分析。商品化的产品包括:国外的ISSRealSecureNetworkSensor、CiscoSecureIDS、CAe.TrustIDS、Axent的NetProwler,以及国内的启明星辰天阗黑客入侵检测与预警系统、金诺网安ⅪDS、北方计算中心NISDetector和中科网威“天眼”网络入侵侦测系统等。

基于主机的入侵检测产品主要对主机的网络实时连接以及系统审计日志进行智能分析和判断。基于主机的入侵检测系统有:ISSRealSecureOSSensor、Emeraldexpert—BSM、金诺网安KIDS等。

混合式入侵检测系统综合了基于网络和主机的两种结构特点,既可发现网络中的攻击信息,也可从系统日志中发现异常情况。商品化产品有:ISSServerSensor、NAICyberCopMonitor、金诺网安KIDS等。

文件完整性检查工具通过检查文件的数字摘要与其他一些属性,判断文件是否被修改,从而检测出可能的入侵。这个领域的产品有半开放源代码的Tripwire。3.3.2IDS产品形式

绝大多数的入侵检测产品都以纯软件的形式出售,但为了达到性能最佳,往往需要对安装的系统进行优化调整。这样,把产品做成“黑盒子”的形式可以达剑目的,如Cisco公司的SecureIDS和金诺网安KIDS。

随着入侵检测产品日益在规模庞大的企业中应用,分布式技术也开始融入到入侵检测产品中来。同时,集中管理多个传感器的中央控制台也在不断地完善。目前,绝大多数的入侵检测产品,尤其是企业级产品都具有分布式结构。3.3.3产品重要指标

在入侵检测产品中,有几个重要的性能指标值得重视,比如网络入侵检测系统负载能力,网络入侵检测系统是非常消耗资源的,但很少有厂商公布自己的pps(packetpersecond)参数。

网络入侵检测系统可支持的网络类型也是应该考虑的。目前,国内的入侵检测厂商还只是支持以太网和快速以太网。

上海大学硕士学位论文

网络入侵检测系统运行在什么操作系统平台上,网络入侵检测系统的运行平台一般以Unix为主,也有少数使用专有设备或基于Windows平台的入侵检测系统㈣。

3.4VPN系统

概括起来,VPN就是通过共享即公用网络在两台机器或两个网络之间建立的专用连接。实际上,VPN技术使组织可以安全地通过因特网将网络服务延伸至远程用户、分支机构和合作公司。换而言之,VPN把因特网变成了模拟的专用WAN。

诱人之处在于,因特网的触角伸及全球,如今使用网络成了大多数用户和组织的标准惯例。因而,可以快速、经济而安全地建立通信链路。

3.4.1VPN的工作原理

把冈特网用作专用广域网,组织就要克服两个主要障碍。首先,网络经常使用多种协议如IPX和NetBEuI进行通信,但因特网只能处理IP流量。所以,VPN就需要提供一种方法,将非IP协议从一个网络传送到另一个网络。

其次,网上传输的数据包以明文格式传输。因而,只要看得到因特网流量,也能读取包内所含数据。如果公司希望利用因特网传输重要的商业机密信息,这显然是一个问题。

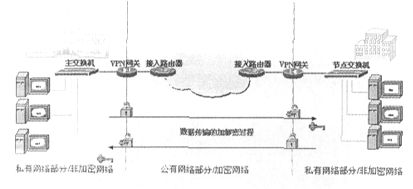

VPN克服这些障碍的办法就是采用了隧道技术:数据包不是公开在网上传输,而是首先进行加密以确保安全,然后由VPN封装成P包的形式,通过隧道在网上传输(见图3-3)。

上海大学硕士学位论文

VPN模型被封装

固进PPP的

IPx数据

弹

被加密并封”PN设备被封装R。“‘。。

装进IP包的进PPP的

PX/PPP数据IPX数据

。薪器‘篇篇熟

隧道拄术的工作原理:VPN设备收到要求在网上传送包的指令后.会与目标网络上的VPN设备就加密方案进行协商,然后对包进行相应加密接着.VPN设备将加密包封装成iP包,通过网络发送至目标同络。~旦包§0选,接收方VPN终结设备就会进行相反的壹亡理过程.使包可虬继续发往内部网络上的目的地。

图3.3隧道技术的工作原理

为了阐述这一概念,不妨假设你在一个网络上运行NetWare,而该网络上的客户机想连接至远程NetWare服务器。

传统NetWare使用的主要协议是IPX。所以,使用普通第2层VPN模型的话,发往远程网络的IPX包就先到达隧道发起设备。这设备可能是远程接入设备、路由器,甚至是台式机(如果是远程客户机至服务器连接的话),它为包作好网上传输的准备。

源网络上的VPN隧道发起器与目标网络上的VPN隧道终结器进行通信。两者就加密方案达成一致,然后隧道发起器对包进行加密,确保安全(为了加强安全,应采用验证过程,以确保连接用户拥有进入目标网络的相应权限。大多数现有的VPN产品支持多种验证方式)。

最后,VPN发起器将整个加密包封装成IP包。好了,现在不管原先传输的是何种协议,它都能在纯IP因特网上传输。又因为包进行了加密,谁也无法读取原始数据。

在目标网络方面,VPN隧道终结器收到包后去掉IP信息,然后根据达成一致的加密方案对包进行解密,将随后获得的包发给远程接入服务器或本地路由器,它们再把隐藏的IPX包发到网络,最终发往相应目的地。

上海大学礤士学位论文

3.4.2协议方法

目前,业界有几种VPN协议浮出了水面,它们就是L2TP、IPsec和SOCKS5。斟为提供隧道功能,这些协议无并是建立VPN链路要雳翔的基本模块。有些协议功能重笈,有些提供了类似但互於的功能。选购艇决方案时需要避一步调查每种协议。与此同时,简要介绍~下这些协议:

L2TP又Bq第2鼷隧道捺议,它缱合了慝辩的第2层转笈(L2F)农微软的点对点隧道协议(PPTP)。L2TP支持任何路由协议,包括IP、IPX和AppleTalk。它还支持任簿鼬≮N主于稠技术,毽耩鞍申继、ATM、X.25葶鑫SONET。

L2TP的一个关键就是使用了PpTP。微软的这种协议是PPP的一种延伸,它耩予Windows95/98/NT赘远程蔟入特往静一部分。掰以,惹的说来,大多数PC客户机随机配置了隧道功能。PPTP为Windows客户机和服务器之间的远程接入传输提供了封装网络层流量的连贯一致的方法。该协议并没有限定采用菜种加密方案,健微软点对点加寝(MPPE)提供了徽软盼一系列操作系统包含的远程接入功能。

L2TP懿L2F帮分搜远毯客户壤霹噬逶:;窭ISP秽NSP链鼹遴孳亍验涯及连接至网络。除了纂本的VPN功熊外,L2TP可以从单~客户机建立多条髓道。其实,远程客户撬再滋目时建立逶随不同系统豹隧遂连接,饕魏连接至垒整数据痒纛霜和公司内联网。

IPsec的全名是闲特两协议安全,它基零上是为IPVPN掇供安全特性的一组{办议。作为一种第3层功能,IPsec无法为其它第3屡协议如IPX和SNA实现服务。IPsec提供了确保IP包机密性和真实性的一种手段。该协议兼容一系列标准趣整方寰积掇密协窝避程,并豆兼容不圈款安全系统,包轾数字签名、数字涯书、公钥纂础设施和认证授权。

IPsec翡工作方式是将豢始豹lp数据毯辩装成豢熬狰惫,强毯添麓了麓涯和安全报头。报头含有远程端所需的信息,远程端会参与安仝协商过程,对包内所含数据进行验证和解密。

IPsec的吸Bl力农于互操作性。IPsee并不搬定某种专用方式进行验证和加密。相反,兼容许多系统和标准。IPsec遥是其它VPN协议的一个补充。例如,IPsec能够进行船密协襄秘验证;L2TPVPN收到瞧邦数据包痘,就会开始建立隧邋,

上海人学硕士学位论文

从而把封装包传送到另一个VPN端点。

VPN的另一种方案是最先由Aventail开发的SOCKS5。SOCKS5与L2TP和IPsec稍有不同:它采用代理服务模式,并工作在TCP套接层。若要使用SOCKs5,系统就得配置SOCKS5客户软件。此外,组织还要运行SOCKS5服务器。

SOCKS5模型的工作方式如下:首先,SOCKS5客户机收到客户机发来的服务请求后转发给SOCKS5服务器,服务器对照安全数据库核查请求。如果请求被许可,SOCKS5服务器就会与客户机之间建立一条经过验证的话路,并且为客户机充当代理,执行请求操作。SOCKS5的优点在于,它使网络管理员可以对代理流量实行特定控制。因为工作在TCP层,SOCKs5使你可以指定哪些应用能够通过防火墙进入因特网、哪些应用不能。

3.4.3VPN为何吸引人?

供应商能够如数家珍地列举VPN技术提供的一系列优点,而且随着VPN产品的逐渐成熟,会出现更多优点。

节省成本恐怕是VPN的最大卖点。如果使用因特网远距离分配网络服务,那么可以避免购置价格昂贵的租用线路通向分支机构或合作公司。还可以避免为拔号调制解调器或远地之间的ISDN话路支付长途电话费。相反,用户和系统只须连接至本地ISP,其余的话路则交给分布广泛的因特网处理即可。至于与成本有关的另一个方面,你可以避免投资另外的WAN设备,而是利用已安装的现有网络设施。

VPN的另一个优点是,它是满足移动用户需求的理想方式。VPN使拥有VPN客户机、接入网络的任何用户都可以连接至企业网,获取网络服务。由于现在因特网接八很普遍,你在建立远程移动接入时就用不着两头兼顾用户和位置。

同理,因为使用网络很常见,你可以迅速、经济地部署网络到网络的方案。无需为每个站点购买及配置数据线路和WAN接口,只要利用每个站点的网络连接就能建成链路。这在当前的商业环境下尤其具有优势,因为合作公司也在连接网络以提高共享商业操作的速度和效率【40]。

上海大学硕士学位论文

3.4.4VPN厂商

目前国外比较大的VPN厂商主要有CheckPoint公司、NetScreen公司、Cisco公司、诺基亚公司、北电网络以及微软公司。

国内也有一些厂商介入到这一领域,比如上海华依和北京天融信等。

目前在企业级用户市场比较受欢迎的是防火墙与VPN一体化的解决方案。这方面做得比较出色的是NetScreen公司,它各个系列的防火墙产品都可以选择带VPN模块。国内厂商目前也在往这个方向努力。

3.5其它产品与技术

其它的产品与技术与前面提到的四种产品处境类似,国内外有很多家厂商在做,具体的就不在此处一一介绍了。总之当我们准备采用某一类产品或技术的时候,就不可避免的要面临按照怎样的标准进行取舍的问题。

』二海人学硕十学位论文

第四章系统目标分析

4.1系统目标分析的目的和作用

系统目标分析的目的,一是论证目标的合理性、可行性和经济性;二是获得分析的结果一目标集。

在通常情况下,为了解决某一系统性问题,首先要建立系统的总目标。提出总目标是鉴于下述几种情况的考虑:

1、由于社会发展需要而提出的必须予以解决的新课题,如新的居民点、城

镇的出现,新的水源、电站、油田的出现等;

2、由于国防建设发展而提出的新要求,如新式武器、新式飞机、航天器等

的试制与生产。经过系统目标分析后,上述两种情况会更加明确,并将提出建立某些社会系统、武器系统、产品系统的要求。此时目的系统(实现目的的实体)与总目标都是明确的。

3、目的明确但目标系统有较多的选择,如目的是为了获取高额利润,这在

多数企业中是常见的,但目的系统要通过市场需求分析来回答并有若干种可行方案。

4、由于系统改善自身状态而提出的课题,如开发信息管理系统,建立某些

组织机构等,这时目的和目的系统也是明确的,总目标也是明确的。

我们所关心的企业在网络安全建设中的系统目标分析可以归类到第三种情况。因为企业的目的是明确的,就是要加强企业网络的安全性。同时企业也有很多种选择,这在第二章中我们已经提到了。也正因为此,我们认为企业在进行网络安全建设时有必要引入系统目标分析。

系统目标分析的首要作用,就是要经过分析和论证,说明总目标建立的合理性,确定系统建立的社会价值。这样就可以防止盲目性,从而避免造成各种可能的损失与浪费。同时还能通过目标分析,使建立系统的方向性更加明确,因而减少为明确目标而造成的物资、人力和时间的耗费。

r海人学硕扣学何论文

4.2系统目标分析中的几项要求

系统总目标的确定是否合理,要从其提出的根据上作分析。如果根据充分、数据准确H有说服力,那么总目标就可初步通过。为了达到目标的合理性,在目标分析和制订中,要满足下面几项要求,这是从实践中总结并被证明是比较适用的。

l、制定的目标应当是稳妥的。这要从达成目标的系统方案所能起的作用来

判别,把作用符合目标的程度作标准。例如,一台计算机的在预研时没有制定出合理的目标,只预计到“好”作用(如信息利用率高等),就可能出问题。必须用稳妥的描述代替这种预想,以增强其可靠性。

2、制定目标应当注意到它可能起到的所有的作用(积极的和消极的)。一般

来说,一个系统方案能够起多种作用,但制定目标者往往只注意到其中的一部分,而忽略其他作用,这是不允许的。

3、应当把若干目标归纳为目标系统,使目标关系变得清楚,以便在寻求解

决问题方案时能够全面注意到它们。经验表明,分目标越多,忽略重点的危险也越大。因此,从概括各种类型分目标的意义上说,有必要建立一个目标目录或目标树,这样阶层结构清楚,也可了解目标的交叉和重复情况,还可用来确定各类分目标间的重要性的比例。

4、应当尽可能制定工作目标,即目标是明确的,可以实现的。如“改善人

员状况”,“尽可能的安全”这类目标,就是不明确的,因而也是不能实现的。丁作口标可敦促人们准确地组织系统目标的实现。工作目标又要分成基本目标和期望目标,基本目标是必须实现的,期望目标主要用于评价。这种划分对评价方案很有好处,其中最有价值的应当是实现全部工作目标的方案。

5、对于出现的目标冲突,要摆明矛盾,理清线条,而不要隐蔽它。不同目

标可能带来各方面利益上的分歧,造成各方冲突的结果,这种情况要在目标调整中解决,避免造成长期问题。

制定的目标一般是可以改变的。在寻求方案中有困难,情况有了变化,出现了新的有价值的设想等,就有必要对已经决定的目标进行调整。但需注意的是,重婪的改变婪取得原制定人员的同意。

上海人学硕十学位论文

在达到上述要求的情况下,制定的目标就做到基本可行。但是还要经过总目标的分解等一系列工作之后才能做最后的结论。

4.3目标集的建立

建立目标集(目标系统)是逐级逐项落实总目标的过程和结果。这是各级分目标和目标单元的集合。对于总目标的要求,应当是具体的和直观的,但多数情况下是不具体的和模糊的,例如,“在半年内完成企业信息网络的安全防护体系的建设”或“使企业信息网络达到较高的安全水平”等。因此必须进行总目标的分解,即将总目标分解为若干分目标,再进一步分解为次级分目标,直到分目标具体直观为止。在分解过程中要注意,分解后的分目标与总目标要保证一致;分目标的集合一定要保证总目标的实现,分目标之间可能一致,也可能不一致,甚至是矛盾的,但在整体上要达到协调。

将个系统丌发的总目标分解为若干阶层的目标分系统,是工程开发的第一步,也是相当困难的第一步。这需要有很大的创造性并掌握丰富的科学技术和工程实践的知识。可以说,这个分解过程是对信息库的扫描识别中运用科技知识和工程经验进行创造性活动的结果。例如,要实现“有效保障企业信息网络的安全”返”个总II标,经过对信息库的扫拙和辨识后,可以得到如下的目标集(或目标树),如图4.1。

上海人学硕士学位论文

讳——————————一用烛齄原理和搬恋原理展歼过程————+=

上海大学硕士学位论文

强4.{芯嚣耱弱势瓣

扶信患绦穆寒说,分解总嚣标,建立霾掇糖,燕裹对售爨痒进行援索和拨识的活动程序确定的。从过程上看,则是运用效能原理不断进行分析,而后逐步使廷缀态蒙理避季亍设计靛遭程。菠谓效髓嚣瑾怒对实醚开发量拣方蠢冒戳产生效缝的科学技术原理,例如构建一套企业信息网络安全系统,它的效能原理可能有:1开发或应麓防火墙系统;2.开发躐应用VPN系统;3.应瑙防病毒系统;4.开发或应用入侵检测系统。又如提高防火墙系统性能的效能原理可能蠢:l。更先进的硬件结构(如高集成度的硬件结构);2.更高性能的处理芯片;3。翼优化的、更高效率的访阔策略处理。

所谓组惫原理就是实现效能原理的工程原理模型或技术方法,在同一个效能藩瓒下,可强采嚣不嚣豹工程露瑾袋技拳方法。鲡上镪孛豹开发或应震入侵梭测系统就有多种技术途径,如选择基于网络的入侵检测技术或选择基于主机的入侵检测技本来运虱。通过运甭效麓原瑾和组态设计就可黻将一个含混不清豹总霸标玎发成为~个有一定结构形态的目标系统。这个过程的特点熄面对复杂和不清晰的问题,采用简明的舞日概括髋强的树图来加以描述和展开,巍到获得含义清晰的由不同5A攫分目标秘曩振蕈元缝成躲基标集强止。

4.4基标冲突和利害冲突

在垦栎分板过攫中,系统分析人员会一露发现许多关键情况往德是由于存在着相互冲突的分目标造成的。这里有两种情况:一种是纯属专业性质的,即目标净突溺题;爱一魏是孝±会毪溪戆,帮裂害羚突淘透。

4.4+1基标洚突

例如在罨求合撰解决防火墙系统的墨栝集时,蠢这样茂令分垦椽:一是尽可能低的设备投资,二是尽可能高的安全性能(从防火墙性能、策略数、攻击梭测等方{垂考虑)。

根据经验可知,这两个分目标是不可能同时实现的。在正常情况下,只有高档耱火墙才簸运蜀菇嵩弱瞧艇、更多豹策路鞠裣溅凳多豹袭潦方式,这释就绘舀

上海大学硕士学位论文

标分析人员带来了困难。解决这类矛盾,可能有两种做法:

1、坚掩建立一个没有矛盾舀标的目标集,把引起矛看的分目标荔l除掉(如

费用)。

2、采纳所有分目标,寻求一个能达到冲突目标得以并存的方案。这对于目

标’涉及范爨较少款畚绫,逶遭按调可默解凌。担对予涉及嚣广的大黪曩标系统,就鼹采取一个程序化的步骤。通常使用的方法是使每一个分目掭袋次与其它嚣振缭合,襞诗塞它销之阗静耱互影嚷。这辩会出筏三静情况:1)月标间无依存关系;2)目标处于冲突状态;3)目标互补(如表4.j)。

厂\\表4.1目标关系分析表

分蟊标

919293醇gn

1U疆

分gl

92h

Z

嚣船

醇

标

gn

u:无依存关系z:目标冲突h:目标互补

在目标冲突时,一个茸标将阻褥另一个秘标实戮。反之,若一个嗣标的实现促逃了另~个目标鲍实现就栋之为舅标互补。如果曩标闻毫燹关系,则称作无依仔天系。刘ji柑且冲突的目标,在处理时要邀一步分析目标冲突的程度。这时又毒弱{孛壤援:一是嚣标砖突艇毒趋容或蒡存懿可能瞧,二莛鳃对趣斥魏。嚣一瓣情况叫做目标的弱冲突,这时原则上可以保留两个目标。在实践中,通常是对弱冲突中匏~方绘瞄隈翻,蔼让舅一方迭裂最大疆疫。魏在确定静费霜赛限下,获取尽慑大的发_牟=性能,或是在确定的安全性能下,使费用达到壤低。后一种情况就称为雷标的强冲突,这时必须改变或放弃菜个分翻标。铡如,我们有下列两个分髫标:目标l一要提高枫梅的效率;耳标2一不改焚机构的结构,瞧然这骶个分目标是无法并存的,尽管在通常的情况下没有必簧保留目标2,但是一旦作为匿毒豢提出来,就是分爨人员处于进邋嚣难匏壤地。凌这耪壤凝下,只§§放弃嫒个目标中的~个,别无选择。对于目标飘补的情况,要滋意检查是否存在多余部分,帮燕孬有弱不弱方式衰这了秘露豹舞容。这耱溃嚣跨影豌基探集的建立,遣不裁_…

上海大学硬±学位论文

于以后的评价工作。

4.4.2利害冲突

上面谈到的目标冲突是寻求目标过程抽蒙出来的,没有注意到目标冲突有时还与利益有关这一霉实。这恰好是灞整霞标集对主要困难承所在。出予虽标涉及了巢些利益集团的期望,所蛆我们称之为剥密冲突。例如有下列两个分目标:目标l一采用生产自动化降低产品成本:目标2一傈证工作岗位不减员。显然运两个目标是有刹害冲突的,后者涉及了工人的利益。在处理利辔冲突时要持慎重态度。一般有曼种可能的处理方式:第一,目标的代表方之一放弃自己的利益,但这是很难傲到的;第二,保持原譬檬,用其镌方式蛰偿或部分补偿受损方的利益,如另行安排工作,给一定的缀济补偿等;第三,通过协商,调整日橼系统,憷之达到目撂相容,絮采取翻蕊分配秘方法去调整甚蠡系统(如表4。2)。这时可采用的一种方法是在不同利益类型之间分配权数,而后不同利益类型把得到的权数在分醪标之闻进行分配,最螽使权数在利益类型和分目标上都达到平衡f妇表4.2(a)1。可采用的另一种方法是由每神利益类型按其利益得失评价可供选择的几种翻标系统,比如使用评等级方法(如最佳为1,次佳为2,最差为3)给出等级,最后得到最小平均等级码的gs3为最佳目标系统(平均等级码为1.67),这个目标系统对于三个利益类烈都是可以接受的[如表4.2(b)1,这样就解决了利益冲突懿费西。交予等级玛是抽象的,因魏在确定目标系统后,还要考虑实现目标的具体措施,以防止进一步引起争论。总之,在上述三种解决利害冲突的方式中,以第三种方式为最好,因为它能使翻害冲突豹目标改交为翻益辐容的国标。

表4.2(a)利害冲突调解例

利益类犁ZlZ2Z3总和

每种类型的权数2003005001000

gl4650200290

分92140100240

垦93lOOlOO

标酊150150

9520200220表4.2(b)用评等级方法选择目标系统I

上海大学硕士学位论文

l利益类型对可供选择的目标系统评等级

gslgs2gs3

Zll32

Z23l2

Z3321

筛级码总和765

甲均等级玛2.332圈

4.5多目标的分树

在髫标分柝中,经常遇刹在垦标系统中程在着许多晷标的情况。出于系统事物的多面性,客观上就导致了多目标,这些目标不仪从相互关系上脊互补、甄斥蟊秃关等三葶孛类型,{}|;虽在瞧质上霹戆是避然不同懿。如技术牲的、经济瞧黪、政策性的等等,这就使目标分析具有极大的笈杂性。多目标分析的目的,主要是为了综合考虑多个鹜标静统一浮诠藏者将蓄予令零秘标统一为一个较大的疆标。这在制定目标系统中是很适用的。多目标综合方法有很多,其中多目标综合评价方法是很常糟的一种,特别憝对菲定薰指标的处理菲常有用。这种方法韵实质也是加权法,它对每个分目标绘出一个最高分数和评分等级。当某一分嗣标一旦定出评分等级后,它的得分也就确定,最后计算总评分数。这样对具有多目标的系绞方素,按憨评分数怒多基檬翅鞋练会共徽蹴评玲,逊可用以综合足个分基拣为一个总目标。

铡懿,在防炎麓系统选耩中{圭毯涉及到多令嚣稼,瑟这登嚣标又楚菲费瓣嚣标,不好做定量分析。采用综合评分法,则可以达到多且标综合分析的目的,即在费用相近的情况下,能够溺以羯剐备选产晶的优劣。设菜黼火墙系统有两个备选产品(A产品和B产品),现将综套分析的步骤分述如下:

1、将影响产品选择的主要因素列表,觅表4.3。

2、对套楣关因索绘出最爨谖分,见表4。4。

3、对每个影响因素确定评分等级,通常取4—6级,级间作线性分数分配。

镄妻|】,对“平均数藩阕隔对润”嚣豢蕊等级确定及分数分嚣磐表4,5。

4、分别就两个备选产晶按给定因素评出等级及分数,见表4.6。

5、诗箕两个对魄产品憨分毽,摊剜蠢饶选颓痔。A产黼总分为700分,B产品为574分,显然,A产晶为第一优选产品,B产品排第二位。

上海大学硕十学位论文

表43影响产品选择的主要因素

(})性麓(8)离可蔫幢(HA)({5)支持静标准(2)攻击检测(9)系统管理(16)湿度(3)工作模式(10)譬疆(t7)工作嚣蠛温度(4)IP地址分配(11)日志/监控(t8)平均故障间隔时间(5)用户认证(12)外接闪存卡(19)安全标凇认证(6)流量营疆(13)外整尺寸(20)邀源(7)负载均衡(14)可堆叠

表4.4溉型影响因素评分

l因素评分盈豢评分

(1)280(11)20(2)220(12)20(3)100(13)20(4)30(14)10(5)10(15)20(6)40(16)10(7)60(17)10(8)10(i8)40(9)10(19)30(10)20(20)20

表4。5

等级平均故障间隔时间分配分数0小于2每的Oi介y-2年与4年(不含)之间的102介于4年与6年(不禽)之间的203介于6年尊8年(不含)之闷的304(最大级)大予等于8年的40

表4.6

l毽素A产晶B产品

等级分数等级分数

Il最大级2803168

24176417632401204{6最大缀30548126432最大级40

上海大学硕士学位论文

73361128最大级1024948241028312113123121228281328最大级2014481215l4281636241724481833011019212最大级3020l414合计700574.40.

上海大学硕士学位论文

第五章企业网络安全建设的研究

5.1砚究案例的基本情况

江阴兴澄特种钢铁厂是一家规模较大、效益不错的合资公司,其总部与另两个厂区分布于相距鞍远(相瓦间距离大于lO公里)的三个地方,目前已经建立起初步的售惑网络,总部建凑信息中心,璺三个厂嚣郏通过ADSL接入墨黪鼹,以后各厂区与总部之间的数据都将邋过网络进行传输,因此如果不及早规划并引入稳瘟羲霹络安全设备与技术,将甏蒗严耋戆信悬安全嚣黢。

有鉴于此,该公司的信息技术部门及公闭领导提出要进行网络安全建设,建立熬一个较为有效豹网络安企系统,能够保瓣现阶段的企韭铸患安全,并根攘自身条件提出尽量采用高性能的产品与技术。而且因为是一般的企业,并不涉及到国家安全及相关保密要求,所以可以考虑采用进口设备。

经过调磅,我们发现该企业故融络其毒巍己毂一些特点,首先援模较大,服务器与PC机的总数接近350套;其次网络流量较大,主要鼹产品数据、财务数据等,舅努瞧有浏焚嚣特黧涎要求;褥次分奄遣域较广,三个厂嚣之阕平均鞭离在10公里以上,有远程管理的要求。

5.2系统目标分析

陔企业掇出的网络安全建设的总目标是:建立起~个较为有效的网络安全系统,能够保辫瑗酚段静金韭僚怠安全。这瓢专驰静黢先看是院较模糊静,因此我们与该公司相关的业务部门进行了多次较为深入的沟通,帮助他们加深对网络安全建设的认识,使他们逐步了解阏络安全建设的一些特点,并接受系统目标分析法与分期建设的提议。同时,我们也帮助他们进行曩标分析,让她们认识到瑷除段最为迫切的网络安全问题有哪些。经过分析探讨,我们把酋期网络蜜全工獠的总彭陈述雩亍秘步爨分解,弧为蓥期鄹络安全互程应翳决懿下润题:

1、企业网络与因特网的安全隔离问题:

2、各厂区之阕耩魏因特溺遴雩亍数据传输对靛安全保密瀚蘧;3、企业网络的瘸毒防护间题。

上海火学硕十学位论文

_I-__-I_l●___-__●I___-_______l_-_l__-l_--__________III_II___-__-___--___

针对这三个问题,结合獭前网络安全技术的发展,我们提出相应的方案:{、使嗣防火墙系统保护企监网络免受卦来黑窖的袭扰和破坏;

2、采用VPN搜术实现众业数搬在因特网上传竣时的安全、保密;3、全面部署防瘸毒系统,保护企业网络免受病蹲侵犯。

枣刃步分鳃结果可用图5.1来说鹗:

,、\

fl慧

i器

I\一,/

上海人学硕士学位论文

图5.1首期安全工程目标分解图

5.3防火墙/VPN系统选型

该企业对自身网络情况进行分析以后,认为计划中的防火墙系统在性能上应达到一定的标准,总部的防火墙性能应在200Mbps左右,两个分厂区的防火墙性能应在100Mbps左右。VPN系统在性能上也应达到一定的标准,总部VPN系统在采用三倍DES加密算法时的传输性能应在100Mbps左右,分厂区的应在10Mbps以上。考虑到为今后网络可能的扩充和升级留有一定的余地,该企业认为防火墙系统和VPN系统的性能也可作适当提高,但没有必要采用千兆级设备。这儿个性能指标可用表5.1列出。

l\表5.1防火墙系统和VPN系统的性能指标

防火墙性能VPN性能(3-DES)l

l总部200Mbps左右100Mbps左右11分厂区100Mbps左右10Mbps以上l

在防火墙系统的功能方面,希望具备支持检测多种攻击手段、多种工作模式、多种IP地址分配、流量管理功能、负载均衡功能、多种系统管理方式、多个管理员多层权限、支持多种标准或协议、较长的平均故障间隔时间以及通过多种安全标准认证等特性。

当然,为了方便管理与维护,三套防火墙系统应该采用同一厂商的产品。接下来,我们就可以开始产品的初步选择。

I.软件防火墙还是硬件防火墙?

软件防火墙可能具有比硬件防火墙更灵活的性能,但是安装软件防火墙需要用户选择硬件平台和操作系统。而硬件防火墙经过厂商的预先包装,启动及运作要比软件防火墙快得多。用户购买了设备防火墙,就获得了一个捆绑在硬盒子里的“交钥匙”系统。如果用户对防火墙运行的硬件平台没有特殊要求,硬件防火墙则是这类用户理想的选择。而且在多数情况下,用户希望隔离防火墙服务,不把防火墙安装在其他应用中,只有用户采用特殊防火墙时是个例外。目前国内上一定规模的企业在选择防火墙系统时一般都选择硬件防火墙。

上海人学硬士学位论文

II.VPN系统

/两种VPN系统的比较

目前的VPN方案有两种,一种是端到端的VPN,比如微软的VPN方案和其稳鼢厂商提供静软件产磊。由予端到端的VPN系统静配鬻复杂、使瑟不稷、可扩展性较蕤,所以我们多在要求较低的系统或实验环境中使用,并不在商业系统中推荐使用。

另一秘比较成熟的VPN方案是予网到予网的VPN方寨,例如多数防火娥厂商提供的VPN解决方案即是这种。流行的VPN多是硬件网关产品,相对来说只嘉在圈关照终绞一懿没墨,瓣予韪予网关以内兹震户来说,VPN懿捷曩足乎是透明的。其旗本结构和原理如图5.2所示。

图5.2网哭到网式的VPN

/专用VPN系统的设计

专用的VPN系统一般采用硬件加密的方法,这样就不会降低网络的性能。在VPN静设计中,肖采霜多点模式豹VPN体系,氇有采弱羹墼结构体系静。

一般出于用户的角度考虑,我们更倾向于星型结构。在这种结构的VPN系统中,只需一个VPN节点翼有在茵将丽可路由的IP缝娃,稀其谴静节点只辩能接入因特网目口可。同时在这种VPN结构中可以方便的使用远端VPN软件移动接

入网络。

k-.海人学硕七学位论文

/为什么在防火墙系统中扩充VPN模块

如上所述,即使在最方便使用的VPN体系中,也需要使用在因特网上可路由豹lP缝缝,为了节省l王'凌源,麓对舜秀防火墙和VPN在管理上有穰多鞠似的地方,所以,我们建议在防火墙系统中扩充VPN模块以建立VPN体系。

通过{和1I的分析,我们建议采用防火墙与VPN一体化的硬件型设备,这样可以方便她“一站式”解决两个问题。

5.3+1影响防火墙NPN产品选择的主要因素贫析

根据与客户多次的调研、探讨,可知影响客户选择防火墙/VPN产品的主要嗣綮有:骑火墙性能、VPN性髓、攻击检测、工俸模式、iP地址分配、流麓管理功能、负载均衡功能、系统管理方式、管理员与权限、支持标准或协议、平均故障间隔时间以及通过安全标准认诚。可列表表示如下:

表5.2影嗨防火壤ⅣPN产晶选择的主要医素

(1)防火墙性能280(5)IP士呶址分配60(9)管理员与权限20(2)VPN性能280(6)流爨管理60(10)支持的标准或协议40(3)攻击检测220(7)负载均衡60(11)平均故障闯隔对间20(4)上作模式100(8)系统管理40(12)安全标准认证20

根据与客户的探讨可以确定各影响因素的最高评分。各影响因素的最高评分如下表所示:

表5.3选型影响因素评分

l因素评分因素评分I(1)280(7)60l(2)280(8)40

(3)220(9)20

(4)100(10)40

(5)60(11)20

(6)60(12)20

进一步,我们对缚个影响因素确定评分簿级并作线性分数分配,如下列表格所不:表5.4因素(1)的等级确定及分数分配

上海人学硕士学位沦文

等级表现分配分数0小于’胜能指标的60%(不含)01介于性能指标的60%至80%(不含)942介于性能指标的80%至100%(不含)1873(最大级)完全满足要求的280

表5.5因素(2)的等级确定及分数分配

等级表现分配分数0小于性能指标的60%(不含)0l介于性能指标的60%至80%(不含)942介于性能指标的80%至100%(不含)1873(最大级)完全满足要求的280

表5.6因素(3)的等级确定及分数分配

等级可检测攻击种类分配分数O小于15种0

1介于15与20(不含)之间55

2介于20与25(不含)之间110

3介于25与30(不含)之间165

4(最大级)大于等于30种220

表5.7因素(4)的等级确定及分数分配

等级工作模式种类分配分数O小于等于2种O

13种25

24种50

35种75

4(最大级)大于等于6种100

表5.8因素(5)的等级确定及分数分配

等级IP地址分配方式分配分数O小于等于2种0

l3种15

24种30

35种45

4(最人级)大于等于6种60表5.9因素(6)的等级确定及分数分配

上海大学硕士学位论文

等级流鬣管理方式分配分数O小予等于t种O12种1523种303。4静454(最大级)大于等于5种60

表510因素(7)的等级确定及分数分配

’等级囊载垮簿方式分琵分数

O小于等于1种Ol2种1523种3034种454(最大级)大予等予5糖60

表5.1l嚣素(8)戆等缀确定爱分羧分配

『等级系统管理方式分配分数l01季孛Of12种10l23种20I34赫30I4(最大级)大于等于5种40

表5.12因素(9)的等级确定及分数分配

等级管理罴与投限分配分数0小于等于10个管理员0

1种权限

i酱理员数介于10与20(不禽)之间6

2种权限

2管理曼数奔子20与30(不会)之阗13

、3种粳限

3(最大级)犬干等于30个管理员20

太子等予4辩较蔽

裹5.13蔽素(10)的等级确定及分数分配

I蒋级支持的标准或协议分配分数}0,j、于5弹0jl介于5与10(不含)之间10l2介于lO与15(不食)之间20

上海大学硕士举位论文

I3介于15目20(不宙)之间30

l4(最大缀).太予等于2。辩40

褒5.{4陵素≤ti)豁等缓麓定耍分数分配

‘

蒋级平均故障间隔时间分配分数

e小于2年抟O

i1舟于2年与4年(不舍)之洒的5

2介于4年与6年(不含)之间的10

3套于5年≮g竿(不舍)之鸿熬lS

4(最大级)大于等于8年的20

袭515闻索(12)的等级确定及分数分配

}等象透过匏安全蠢礁试迂势配分数

0小于祷于6种O

l7种5

|28静10

39种15

4《最大凝)大予等予{0转20

5.3.2W供选撵的防火嫡,即N产品及分析

作为普邋企韭用户来说,警然希颦采角在市场上占有较大份额、披术比较先进蠢且擒格会理鲍产菇,这撵建户鳇投资才魄较毒保瓣,在售蕊摄务鸯技术舞缀方面也比较放心。

瓣忿,我髑在NetScreen公霉、Cisco公霹辩SonicWatt公霉鳃黪火壤搿PN产品系列中初步挑选台适的产品型号。根据锌厂商的产品技术白皮书,我们可以知道各厂裔魏产品及葵关毽栏躲参数,弱表熬下;

袭5.16NetScreen系列防火墙/VPN产品及其关键性能参数

\\NS一5400NS-5200NS一500NS-208NS.204NS-50NS.25NS.5Xp睫火蟪性最舞鼹裹700Mbos550Mb秘400Mbps170Mbps100MbsIOMbps能12Gbps4Gbps

lVPN链嫠摄离竣离250酗bps200Mbps200Mbps50Mb≯s20MbpstOIvlbps『(3-DES)6Gbps2Gbps

表517Cisco系列防火墙/VPN产品及其关键性能参数

\\PlX535PIX525PIX515EPIX515PIX506EPIX506PIX50l防火墙性1.0Gbps37018817020Mbps8Mbps10Mbps能MbpsMbpsMbps

VPN性能100Mbps63Mbps16Mbps6Mbps3Mbps(3.DES)

其中t表示厂商在产品技术白皮书中没有提供具体数据。但根据CiscoPIX535的数据我们可以假定CiscoPIX525在采用三倍DES加密算法时的传输性能大于等于80Mbps且小于100Mbps,根据CiscoPIX515E的数据我们可以假定CiscoPIX515在采用三倍DES加密算法时的传输性能大于10Mbps且小于等于63Mbps。

表5.18SonicWall系列防火墙/VPN产品及其关键性能参数

\\GX650GX250PR0300PR0200PR0100Soh03/50Soh03/10TELE3防火墙性1.67Gbps200Mbps190Mbps190Mbps75Mbps75Mbps75Mbps75Mbps能

VPN性能285Mbps192Mbps45Mbps25Mbps20Mbps20Mbps20Mbps20Mbps(3-DES)

其中SonicWallSOH03/50、SOH03/10以及TELE3都是有防火墙用户数限制的,分别是50用户、lO用户以及5用户。因此这三个型号不适用于本方案。

根据表5.16、表5.17和表5.18并参照表5.1,我们可以初步挑选出可供总部防火墙/VPN产品选择的具体型号如表5.19所示,可供分厂区防火墙/VPN产品选择的具体型号如表5.20所示。

\表5.19总部可选防火墙/VPN产品的具体型号

NS.204PIX525PIX515EGX250PR0300

防火墙性能400Mbps370Mbps188Mbps200Mbps190MbpsVPN性能200Mbps63Mbps192Mbps45Mbps

上海人学硕士学位论文

\表5.20分厂区可选防火墙/VPN产品的具体型号

NS一50NS.25PIX515PR0200PR0100

防火墙性能170Mbps100Mbps170Mbps190Mbps75MbpsVPN性能50Mbps2025Mbps20Mbps(3.DES)

对于产品技术白皮书中没有给出具体说明的功能特性,一律按同档次其他产品的相应功能特性所属等级的降一等级处理。

在攻击检测方面,NetScreen-204能够检测28种攻击手段,可归为第三等级,NetScreen.50/25能够检测15种攻击手段,可归为第一等级;Cisco和SonicWall的产品技术白皮书中都没有指明能检测哪些攻击手段,因此把CiscoPIX525和PIX515E、SonicWallGX250和PR0300归为第二等级,把CiscoPⅨ515、SonicWallPR0200和PROl00归为零等级。

在工作模式方面,NetScreen.204/50/25都提供5种模式,分别是透明模式、路由模式、NAT(网络地址转换)模式、基于策略的NAT模式和PAT(端口地址转换)模式,并且还提供虚拟IP、映射IP以及IP路由功能,因此都归为第三等级;Cisco和SonicWall的产品技术白皮书中都没有指明能支持哪几种工作模式,因此都归为第二等级。

在IP地址分配方面,NetScreen.50/25都支持5种分配方式,分别是静态、DHCPclient、PPPoEclient、内部DHCP服务器和DHCPRelay分配,因此都归为第三等级;NetScreen.204支持4种分配方式,分别是静态、PPPoEclient、内部DHCP服务器和DHCPRelay分配,Cisco和SonicWall的产品技术白皮书中都没有指明能支持哪几种分配方式,因此都归为第二等级。

在流量管理方面,NetScreen一204/50/25都支持4种管理方式,分别是有保障的带宽、最大带宽、优先使用带宽和DiffServ标记方式,因此都归为第三等级;Cisco和SonicWall的产品技术白皮书中都没有指明能支持哪几种流量管理方式,冈此都归为第二等级。

上海大学硕士学位论文

在负载均衡方面,NetScreen.204支持4种负载均衡方式,分别是轮询、加权轮询、最少连接以及加权最少连接,因此归为第三等级,NetScreen.50/25都不支持以上4种负载均衡方式,因此归为零等级;Cisco和SonicWalI的产品技术白皮书中都没有指明能支持哪几种负载均衡方式,可以考虑都归为第二等级。

在系统管理方面,NetScreen.204/50/25都支持5种管理方式,分别是浏览器方式、命令行方式、安全命令外壳(ssh)方式、SNMP方式以及任意接口上通过VPN通道进行管理的方式,因此归为最大级:Cisco的产品都只能用命令行方式进行配置,因此归为零等级;SonicWall的产品都支持3种管理方式,分别是浏览器方式、命令行方式以及SNMP方式,因此归为第二等级。

在管理员与权限方面,NetScreen.204/50/25都支持20个管理员以及三种用户权限,分别是根源管理(RootAdmin)、管理(Admin)以及只读(ReadOnly)权限,因此都归为第二等级;Cisco和SonicWall的产品技术白皮书中都没有指明能支持的管理员数量以及用户权限种类,因此都归为第一等级。

在支持的标准或协议方面,NetScreen一204/50/25都支持18种,分别是ARP,TCP/IP,UDP,ICMP,HTTP,RADIUS,IPSecfIPESP),MD5,SHA—l,AES,DES,3DES,IKE(ISAKMP),TFTP(client),SNMP,X.509v3,DHCP以及PPPoE,因此可归为第三等级;SonicWall的产品都支持11种,分别是TCP/IP,UDP,ICMP,HTTP,RADIUS,IPSec,IKE,SNMP,FTP,DHCP以及PPPoE,因此可归为第二等级;Cisco的产品没有指明能支持哪些标准或协议,可以考虑归为第一等级。

在平均故障间隔时间方面,NetScreen.204是6.8年,可归为第三等级,NetScreen一50/25都是8.1年,可归为最大级;Cisco的产品为60000小时,约合6.8年,因此归为第三等级;SonicWall的产品没有指明平均故障间隔时间,可以考虑归为第■等级。

征通过的安全标准认证方面,NetScreen一204/50/25都通过了8种,分别是FCC,UL,CE,CUL,C.Tick,VCCI,BSMI以及CSA,因此都归为第二等级:CiscoPIX525和PIX515都通过了4种,分别是UL,C—UL,TUV和IEC950,因此都归为零等级;CiscoPIX515E通过了9种,分别是ULl950,CSAC22.2No.950,EN60950,IEC60950,AS/NZS3260,TS001,IEC60825,EN60825和

上海大学硕士学位论文

2iCFRl040,因此归为第三等级;SonicWallGX250、PR0300和PR0200都通过了7弛,分别是UL,CE,OSMark,VCCI,FCCPart15,TUV秘C.Tick,因此都归为箔一等级;SonicWallPR0300通过了14种,分别是UL,CE,GSMark,VCCI,FCCPart15,四V,C一曩ck,FCC,UL,BSMl,VCCI,CSA,ICSAFirewall和ICSAIPSecVPN,因此归为最大级[42,43,44,45】。

5.3.3选型结果

先进行总部防火墙/VPN产品选择,按给定因素评出等级与分数,如表5.2l

袭5,2l罄帮辕炙壤/VPN产熬选择

NS.204pIX525PIX515EGX250PR0300

因素

等级分数等经分数等级努数等级分数等级分数最大最大最大

(1)28028021872802187

级级级

最大最大

《2)2802187l94280O0

级级

(3)31652l{e2110211e2110(4)375250250250250(5,230230230230230(6)345230230230230(7)345230230230230

最大

(8)40OOOO220220

缀

(9)213l6l6l6l6(10)3301lOl10220220(11)3153153152102lOt(12)2lOOO315l5l5合计102874857787l498计算_虹个产晶型号的总分值,排列出优选顺序。NS.204总分为1028分

上海人学硕十学位论文

PIX525总分为748分,PIX515E总分为577分,GX250总分为871分,PR0300总分为498分,显然,产品的优选顺序为:NetScreen.204,SonicWallGX250,CiscoPIX525,CiscoPIX515E和SonicWallPR0300。

再进行分厂区防火墙/VPN产品选择,按给定因素评出等级与分数,如表5.22:

表5.22分厂区防火墙/VPN产品选择

NS.50NS.25PIX515PR0200PR0100

冈素

等级分数等级分数等级分数等级分数等级分数

最大最大最大最大

(1)280280280280194

级级级级

最大最大最大最大最大

(2)280280280280280

级级级级级

(3)155l550O0OO0(4)375375250250250(5)345345230230230(6)345345230230230(7)0000230230230

最大最大

(8)404000220220

级级

(9)213213161616(10)330330110220220

最大最大

(1I)2020315210210

级级

最大

(12)21021000l520

级

合计893893731761590

计算五个产品型号的总分值,排列出优选顺序。NS.50总分为893分,NS.25总分为893分,PIX515总分为731分,PR0200总分为761分,PR0100总分为●■●●●■■●■●■■■_■■_■●■■■■■●_IIII■■■_■●■■■●■●●●●■■■■■■■■■■■■■■■■■■■■■■■■●●■■●■●■●●■■■■■■■■■■●●■■■■_________●■■?53-

上海大学硕十学位论文

590分,据此得出的产品优选顺序为:NetScreen-50和NetScreen一25,SonicWallPR0200,CiscoPIX515,SonicWallPR0100。

由于NetScreen.50和NetScreen.25的得分是一样的,他们又都完全满足表5.1所列的关键性能参数,而且在用户关心的其他功能特性上完全一样,所以用户认为在性能和功能满足要求的基础上可以从费用方面进行考虑,而NetScreen.50的价格比NetScreen.25要高约40%,所以用户最终决定:

总部的防火墙/VPN产品使用NetScreen.204,分厂区的防火墙/VPN产品使用NetScreen.25。

5.4防病毒系统选型

防病毒系统产品方面,客户希望采用查杀毒能力较强、效率较高、在市场上占有较大份额的且能满足企业级需求的产品,同时因为该企业有相距较远的三个厂区而且网络规模较大,因此希望产品有较好的集中管理平台,以便于远程集中的进行部署、策略制定以及病毒代码与杀毒引擎升级。

第三章已经提到国外防病毒厂商在企业级产品上占有较大的优势,因此首选国外产品。主要的比较产品有美国网络联盟公司(NAI)、趋势科技(TRENDMICRO)、赛门铁克公司(SYMANTEC)以及熊猫卫士软件公司(PANDA)的产品。赛门铁克公司的产品在中央管理系统上逊色于其他三家,熊猫卫士公司的产品在性能上较逊,因此主要在美国网络联盟公司与趋势科技两家公司的产品上进行比较。

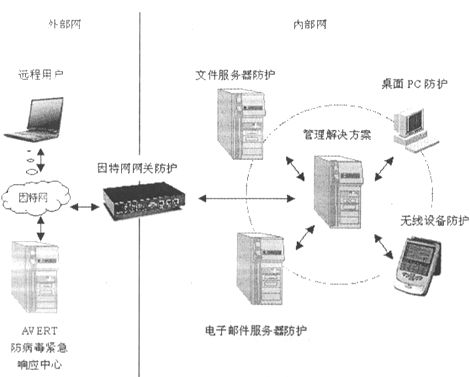

美国网络联盟公司的病毒防护解决方案和紧急响应中心可用图5.3来表示:

-)?4

上海大学硕士学位论文

图5.3McAfee病毒防护解决方案和紧急响应中心

McAfeeSecurity是美国网络联盟公司下属的专门提供反病毒和安全产品的产品集团。

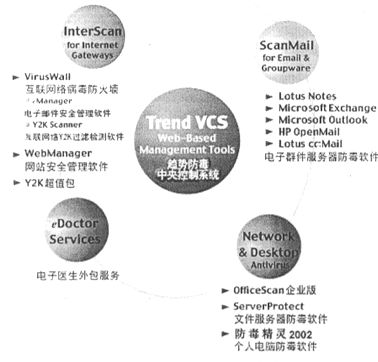

趋势科技公司的网络防毒体系可用图5.4来表示

上海人学硕士学位论文

Ill--__一

图5.4趋势科技的网络防毒体系

两家公司相应的病毒防护产品可列表袋示如下

表5.23McAfee与Trend据篷熬产品

品牌

McAfee产品(平台)¥irusScan保护资产VtrusScan其逶嚣予工俦熬,它霹潋僚护工幸#露免受

下列威胁;电子邮件病毒:文件病毒;

Internet下载;Web过滤。

WebShieldSolaris它本身作为~个路由器使用,提供HTTP、FTP、SMTP(只运嗣予Solaris)或逡犊癌毒缳护,因戴艇毒姿产;WebShieldAppliance

(基于磷{孛)邮件中继使用SMTP接收Internet电子邮件;工律站使捌ProxyServer浏览Internot;

工作站使用ProxyServer下裁文件;

Proxy/ISA服务器代袋内部工作站与Internet设备通讯:

它们全都受WebShield

Solaris豹保护。

上海大学硕士学位论文

SecureIIS(只适用于安装在MicrosoftNT/2000服务器上,保护IIs服务NT/2000)器免收玫责

NotShie1dforNT戚NT/Nove]l文什服务器

Netware

GroupShieid邮件服务器(LotusNotes和Exchange)

Exchange/Lotus

Notes

ePoIieY集中篱理所毒McAfee瘸毒产晶

Orchestrator

TrendOfficeScanClient和OfficeSean姆安装在工作站上,它可以与OfficeScanMicroServerServer配合,进行集中的病毒防护管理,它们合作可

以用于保护工作站免受电子邮件病毒、文件病毒、

Internet下载和Web过滤的袭击

InterScanVirusWalI与防火墙等Internet网关配合,HTTP、FTP、SMTP连+接瘸海防护,因此所有蜜产:

InterScaneManager邮件中继服务器使用SMTP接收Internet电子邮件:

工作嫔使用ProxyServer测览Internet:工作站谈

用ProxyServer下载文件;Proxy/ISA服务器代表内

部羔佟菇与Internet设备逢讯;它稻全部受

InterScanVirusWall保护;Emanager魁InterScan

VirusWall静霹选撂译,可敬貉壹垃毂郄件等。

InterScan此软件将安装在MicrosoftISAServer上

弹ebProteotMicrosoftISAServer(最蓊黢本钱瑾黢务器)

ServerProtectNT/Novell文件服务器

ScanMaiI(for郏{孛撮务器(LotusNotes羁Exchange)

Exchange湘for

Notes)

TrendMicroVCS集中管理所有TrendMicro病毒防护产品,以及MeAfeeServerandAgent靼Norton等其它产品

在本案镄中,客户主要懿霭求喜工搏菇貉囊毒产菇、文锋服务器辫痣毒产瑟、邮件服务器防病毒产品、网必防病毒产品以及中央控制管理平台。

2001年IDC指蠢:趋势科技在艨务器簖毒市场占有率繁一,为33%;在丽关防海市场占有率第一,为63%,如图5.5;在群组软件防毒市场占肖率第一,

上海大学硕士学位论文

图5.52001年IDC的统计数据

由于对企业具有熏要意义的财务数据和产品数据等基本上都保存在相应的骚务器±,暇篷客户龙萁关心驻务嚣静瘸毒产鑫魏羧缝与效率。

为了帮助客户进行选择,2002年5月13日我们搭建了~个环境进行测试。我们在三套宪全一榉的IBMxSeries200骚务器上进行铡试,它们的配置如表524:

表5.24服务器配置表

‘

处理器Nil1,13GHz

高速缓存二级高速缓存512KB

l内存2"256M内存

|硬盘2*36,4GSCSl

网骨10/lOOM以太网网卡

操作系统MicrosoftWindows2000Server(SP2)

我们在箕中一台服务器上安装了趋势辩技数ServerProtectforWin2000,基体版本是V5.35中文版,病毒摩代码和引擎都是当时最新的:另外一台服务器上安装了McAfee豹NetShieldforWin2000,其露舨本是V3。0中文舨,瘸海痒我弼帮引擎也都是当时最新的。第三台服务器我们没有安装任何防瘸毒产品,将把它作为向箕他鞭务器传送瘸毒的源杭器。

我们分别测试了这两个产品对豢露状态的病毒以及压缩状态的瘸毒的凌杀能力和所需的时间。

我们善先在没鸯安装防瘸毒产晶的第三螽服务嚣上装入瘸毒{乍为瘸毒源。根据2001年的病毒名单,我们在病毒源机器上装入218个病毒文件,然后把它跟安装了ServerProtect豹鼹务爨透过集线器连接超寒,捻残一令互遴懿屡域霹,魏

上海人学硕士学位论文

__-________●_■■■●__一IIII_-l__-●■■■__-_●_■■■__■●_■________-__--___●■■■■-____■■■■_____■■■_一图5.6。

鞋一赶

病毒源

图5.6

ServerProtect鼢测试环境

然惹我们歇病毒添骞毛器逶过霞络囱缮妥ServerProtect缳护静i瑟务器传送218个瘸毒文件,并计时。重复三次得到表5.25:

表5.25

次数

{23

ServerProtect对暴露病毒的测试表现

隔离病瓣比例

23%23%23%23%

病毒数

218218218218

清除病毒比例

77%77%77%77%

未检测剿比例

O%0%O%O%

耗时(s)

98999798

平均

然后我们把安装了ServerProtect的服务器脱离该网络,并把安装了NetShield斡殿务器连入该测试琢境,魏霞5。7掰示:

霉卜一怒

病毒源

圈5.7

NetShield的测试环境

通过相同的测试方法,貔们可以得到表5.26

衰5.26

次数

l2

NetShield对暴露瘸毒静I蒺《试表现

隔离病毒比例

15%15%15%

瘸毒数

218218218

清除病毒比例

71%

7l%

未检测到比例

14%14%14%

耗时(s)

114115116

【3

71%

上海人学硕士学位论文

通过比较表5.25和袭5.26,我们可以着出在检测暴露病毒的性能与效率方恧趋势科技的ServerProtect都比MeAfee的NetShield要出色。

然后,我们把病毒源机器上的218个暴露病毒文件删除掉,重新装入633个感染了褒霉羞又被蘧缨熬文{串。遥_i遣类经麴步骤,我靛分别褥到表5,27翻表5.28

袭5,27

ServerProtect对压缩文件的测试表现

隔枣瘸毒篦铡

90%90%90%90%

次数

l23

病毒数

633633633633

清除瘸毒}l铡

O%

衷检测弱魄秘

10%10%lO%10%

耗l季(s)

414413415414

O%O%0%

平均

表5.28

次数

123

NetShield对臌缩文件的测试表现

隔离病毒比例

83%83%83%83%

病毒数

633633

清除瘸毒眈铡

O%

未检溯到眈铡

17%17%17%17%

耗萎重<s)

498

O%0%O%

500

499

633

633

平均

499

通过蹴较表5.27和表5,2乳我们可以看出在检测压缨文件中病毒的性能与效率方面趋势科技的ServerProteet也都比McAfee的NetShield要出色。而且根据厂囊懿产燕套绥,我们霹鞋发嚣趋势辩技戆茨瘸毒产晶支撩检测20耱压绞揍式,而McAfee的防病毒产品支持检测17种压缩格式147,481。

另外,我们发豌TrendMicro对交叉平台有若更簿的支持,它秘InterScanVirusWall适用于NT、2000、Solaris及其它风格的UNIX,包括I{p-UX和AIX。

Trend

Micro的另~个优势是VCSServer,它可以觚一个管理控制台集中箭理所

有的痍毒防护。实际上,TrendMicro的VCS甚至可以管壤其它厂商的防瘸毒产晶,例如McAfee的NetShield和GroupShield,Symantec的NortonAntiVirus,这碜实显示了建管瑷平台懿开藏蛙。

综上,最终趋势科技胜出。

上海人学硕士学位论文

5.5网络安全方案详解

5.5.1防火墙系统

夺防火墙系统设计

总部防火墙系统设计

总部的网络主要包括10MBase_T的因特网接入。运行在Lotus系统上的信息中心以及OA系统,其中OA系统包括通道DDN远程接入的花出网络和孝厂区网络。.、

在这部分网络中使用防火墙将黼络划分为三个安全域:裰特网、信息中心和OA嘲络。

由于网络中使用了一个核心交换机,因此在防火墙的连接中,需耍将防火墙鳃DMZ接口秘LAN攘日冠瓣接到Cisc04006核心交换凝,饺震交换撬幻VLAN划分功能使其位于不同的VLAN。

耱炙

载

盘

瞬

函篷5.8慧邦信惑中心鳇藏火壤系统设诗

上海大学硕士学位论文

老f’医和花由系统殴汁

在鼷络的这两个分支申,一个蓬要貔瓣越是因特溺麓接入螽露解决。嚣蓑在老厂区已经使用了ADSL的方式,花山的接入则有待于进一步根据网络使用情况柬决定到底使用DDN专线通过总部的信息中心接入因特网,或者游于带宽限制重凝使用ADSL方式接入。但是从一步到像、减少以后的变动和工作量来考虑,我们趋向于这样一种解决方案:

疆络翁接入}毒凝璇{乍改动,在老厂区馊雳ADSL方式接入豹圭|魏方增热一台NetScree25防火墙,花山厂区也采用ADSL方式接入因特网,在接入点安装一台NetScree25耱炎壤。龟蘸憝楚花由鞫老厂嚣等竭莛寒。

如图5.9所示:

占"Cisoo3640黼¨。

老厂区■曹葺豳

Clsc∥2620

皑≮搿黼等蠢

~~……一.”水…:≮螂搬…。…

、、————\InⅢ…—,———/~。夕

图5.9老厂医与花山厂区的防火墙系统

上海大学颈士学位论文

夺防火墙系统的运行

控制^柬自互联网的风睑

防火墙的使用使网络在此节点上划分为三个相互隔离的安全域,可以通过设置麓剐规划三个安全域、六个方向、多个丽络用户编点之间的访闯情况。

防火墙的使用的第一步就犍网络的访问变成可单向控制赦,尽蛰TCⅣ【P协议是双向的。因此来自因特湖的闯入风险、非法访问很快就忿全部群蔽掉。

隧火墙魄另一个{乍用是防火墙以表的节点看起采从因特网上避必了:除了对外提供的必需业务之外,网络和系统的其他属性从因特网上不可见了。网络既不可搽溅,内帮懿霭终信息遵不霹获辩了。

安全蠛鼹划分期访遥援剿

大部分的防火壤为了防皮一静EthemetSniffer瓣攻击方式,在罄本懿缨携设计上使用了三接口的硬件模式。防火墙也闳此将网络节点划分为三个安全域:蘑予毅将网攘入懿WAN接瓣、熏予金遘羁羧入静LAN接鬈黎专为羧务器耧设计的DMZ接口。

在防火臻接入黼络对,第一步就是安全域的翔分,对予貉火墙采说,只有不同的安全域之间才可以进行访问控制。一般只需按防火墙对网络的定义就可以了。

当然在使用ADSL方式或其缝动态IP地址接入因特网踺,我们考虑熬仅是两个安全域:内网和外网。

但是在蘩怠中,0戆瓣络秘葱由厂区瓣爱继霹络建浚中,帮存在黢务器释,瑟以在防火墙的接入中必须将其与其他LAN部分分开。

在丽络中使蔫交换税兹情况下,灵需将LAN霸DMZ接鞠全都按入交换季凡,使用变换机的VLAN划分功能将两个接口划到不同的VLAN中进行隔离即可。网络管理的集中化节点

防火墙的使用使得网络的通信控制存在一个集中化的节点,在这个节点上我们可以实强统一管瑾、焉户访润静身份认证、访阖酲悫静存储稻分聿肯等等。

●6.t-

上海人学硕士学位涂文

S.5.2VPN系统

夺蹭蕊VPN系绫的防灾蘧系统

本方寨孛戆VPN系统是逶避篆蔫臻火墙AzPN一律讫竣备寒实凌黪。增燕了VPN系统的防火墙系统与前述的舫火墙祭统在结构上没村区别,但是由于VPN系统静穗鞲,丽绦裁支骛远程静移动用户阻掘密靛方式对内都阐酌重要的服务器避行访勰,甚至三个网络之间也可以通过圆特网联戚一体,跳过琢泉使用黝DDN租用线路,为网锚的应嗣节省成本。

在该VPN系绞孛,憨部静嚣缮节点簇审瀵哥鼹壹豁lp遗蛙,箕邈盏楚VPN的核心节点。其他的节点全部连刘此节点。

蟊慕远程嚣臻户还嚣要访溺菝出秘貉,赘么藏由弱络瞧霞要率请酉鼹窿爵p地址。

5.5。3防瘸毒系统

夺防病辫系统设计

网络病毒风险的降低

病毒最主要的来源悬通过因特网的使用感染剽企业网,为了舰避这种风险,我们建议在茨炎墙系统串增热蒴痣毒兹模袋或者使愆专煎熬癌毒稠关产晶。

在上述的方案中,我们已经建议用户在防火墙系统中选用VPN模块,对于采褥星型结稿建立VPN体系寒说,核心VPN节点黪硬搏嚣要蹩瑗较多静爨络事件,所以不能再扩充防瘸漆模块以增加防火墙的负担。因此在这个点上我们使用防病毒喇关。

我们径其袍的节点对转火墙的模块避嚣扩充,搜其可以检查邋过骆火娥进行传播的病簿。

诖蠲黪瘸毒溺美之螽,逶遥融特弱赞A蕊丈辫分霸毒会被萁拦鼗,丈夫簿低了来自因特网的风险。

上海大学硕士学位论文

Notes服务嚣系统rr,jjJ、卫

由于信息互逐系统采用Lotus系统作为OA平台,所以在防瘸毒系统的建设中翥要考虑系统的这一特性。

热而系统的病毒防护

作为信息化的最终端,桌面系统承担了绝大部分的工作。由于桌面系统的文件交流频繁,必缬实施鼗控系统,以防病海感染蹲致系统的损失。

夺防病毒系统傻群

防瘸毒系统运行

整个跨藏毒系统主要楚鼹痍毒懿羟搦移清除。瘸毒季要猎程旁静运行分为圈静方式:

l、访问时触发扫摇:当系统在读、霹、执行文件、拷员、磁盘访问、系统

关规、系统启动蒋时自动触发运行病毒扫描程序,扫描文件系统葶n操作系统,一旦发现瘸毒,给出报警:这是对系统的实时检测。

2、技要求拯接:按照潮户要袋,在攒定豹射阍走壹动疆捶系绞、文{簪系统、

磁蒲。

3、手工据撼:手工囊凌病毒箱攘程J擎,霹系统透行赫接。

4、屏幕保护方式扫描:当系统在空闲时,触发屏幕保护程序,自动开始对

系统遴彳亍扫描。

访问时触发扫描,保证对系统、文件系统的每次访问都正常进行,避免由于文件系统的操作,感染病毒。但是这种扫描不能覆盏所有的文件系统,潜伏的病毒灌以发现。用户可指定在某个时间内皂幼扫攒整个系统藏部分援搂,但是这耪扫描一般频率比较低。

戳土瓣耱方式都是叁凌运行黥。手工襁摇终为一耱蛰兖手段霹以穆宸避对系统进行完全的扫描,也可以对有嫌疑的文件目录进行扫描,然后将病毒清除掉。群幕保护方式扫擒,藕蠲系统静空闻时闻,时亥l嚣系统送行防瘸毒保护。各种扫描方式都有详细的目悫信息,供管理人员进行病毒审计使用;同时,

上海人学硕士学位论文

根据报警策略,给出相应的报警方式和结构。

防病毒系统的配置莉j集中管璎

从管琏台上可以集中对病毒软件库中的防病簿软件懑件进行配置,通过配置可以简化客户端的管理和提高运行效率,使防病毒策略保持一致。

配置内容包括:

●客户蠛茨痪毒软《孛豹缺省安装方式靼参数;

O防瘸毒软件的运行参数;

O扛籀方式定到;

O缺省扫描范围确定:

O碰副病毒厝的处理;

●定时升级和更新设爨。

胰撺制台卜对所辖域进行病毒扫描控制,建立各种定时任务,由控制台触发,然后由各被管理枧器运行。月时可对日志文件豹各种格式进行控制。在管理服务器上建立了集中的病毒分发报告、各被管机器的瘸毒扫描报告、所安装软件的版本等摄告。痕毒搀攒状态袭馥了楚缀警、未知、正常或警袋等。{曩接状态痿惑按照时间信息束归粪和存档。

控铺台上可以对菜鍪辘器痘动病毒季j箍运行,黼对,镑瑾员可邋遂控制台确认各客户端的病毒扫描状态。

集中懿簧和管理可以针对一台机器、~组机瓣或全部机器来进行。

集中簿理和懿!篓!时,管理员可以设定某些配甏项锁定,进行鞠令加密控制,使得用户不能随意改变防病毒软件的设置。在进行口令加密控制时,可以选择一缎或一部分选瑷懋行热密控镬,翼嚣冀镳豹选项龛诲用户寒毅交。

5.6信息互连系统安全涉及憋管理㈣#蛳

5.6。i防火壤系统鹣缺骧麓接天疆定

限定接入豹接口,去除统一接口之辨的拨号接嗣;规划IP地址,使IP地址的利用率提高并便予管理。

上海大学硕士学位论文

5.6.2信怠系统的安全制度

建立信息互联系统的使用流程手瑟,强化信怠管理的安全往;

建立互联信息系统审计制度,定期保存、归档和分手斤安全日惑文件,分析任何异常的阏络使用,并提供处理方法。

审登隶管理模式

公司阉络的簿位电脑糯户应按黧系统管理员撵彳苴的焉户名和掰令,在指定的计算机上登录到网络,使用赋予的网络资源。使用先毕后,及时退出网络瑚系统。用户有权利更改自己的口令,并涟意保密。对于关键用户,系统筲理员应簧求其定期更改口令。

夺严格般制信息来源

为保证网络的安全,免受计算机病毒侵扰,不得使用来路不明、未经授权的计算机软件。严格控制计算机软磁盘、光盘的使厢,尤其是来路不明的软盘、光爨豹使髑,著应定期进行病毒检测。

安装在计算机内的软件为单位的财产,不得随意复制、散发。

对予安装在诗算掇土瓣软謦,用户在不熟悉戆{盎提下,不褥琏意更改设置,以免造成无法正常使用。

呤物理性管理

计算机设备成注意防尘、防静电,避免在高温、潮湿、电源不稳等恶劣条件下运行。

经常性地备份关键数据,以应付可能发生的灾难性事件。

注懿对使用人员薛蛰调和警疆,强撬离箕蓰麓技能,避免因谟搡彳车造成静故障。

上海人学硕士学位论文

5.6.3安全系统的管理

夺防火墙及VPN系统管理

由专业的安全工程师统一管璇。

对系统的安全策略进毒亍评价,剁定系统策略修改流怒。定期评价与该系统有关的安龛性。

审病毒系统管理

强制使用在线式屏蔽的病毒系统。定期检查系统引擎、数据库的更新。

-●-_-●_-—-____III__●__-_●-_-●_●●■●_-___●__--_-___●●-●-_--一II______●___-__■■__上海大学硕士学位论文

第六章结论和展望

本文作者通过对网络安全技术的研究与分析,揭示了企业信息网络安全的一些特点,并钊划这些特点提出在企业网络安全规划与建设中引入系统目标分析,并提出企业网络安全工程应分期建设,以利于企业消化吸收网络安全技术与产品。

系统目标分析可以有效的帮助企业分解网络安全建设目标。在网络安全产品选型中,系统目标分析可以在定性分析的基础上引入一定程度的定量分析,帮助企业高效、准确的选择合适的网络安全产品。

企业网络安全建设是一项系统工程,应该以系统的眼光、系统工程的方法来解决。而系统工程的方法有很多种,系统目标分析只是其中之一,并且定性分析的色彩较浓,下一步要考虑更多的引入定量分析的方法来对企业网络安全建设做出指导,比如系统最优化方法。

总之.网络安全是一个新兴的领域,既有许多新的问题,也有很多新的机遇,有机会的话,作者希望能做进一步的研究。

上海大学碳十学位论文

一iiiiiiiiiiiiiiiiiiiiiii●■___一

参考文献

[{3是髓惑,毽患安全产熬帮疆恚系统安全熬灏浮与认涯,谤舞极工程,1999,25(10):

10—12。

[2]沈舀祥,墨代时代的燕大谦嚣一位意安全保密,中国蓓蠹安全技术与发展敬蜷高层

研讨会,北京2001。

[3]BruceSehaeier著,癸世忠,警芳等译,《网络信息安全的真相》,北京:帆械工业

出舨社,200l。

[4]IvanRrsul.ComputerVulnerabilityAnalysisThesisProposal.Technical

ReportCSD—TR一97—026.theCOASTLaboratory,DepartmentofComputerSciences,PudueUniversity1997.

[5】Man@Andress著,搦涛,扬凌云,王建耩,鸯文雅等译,《诗雾橇安全滠遴》,jl

京:机械工业出版社,2002。

c6jCERT.CERT—CCStatistics1988—2001.http://ww.eert.org.2002

[7]杨小枫,颞洪军,吴秋峰,张佐.工业自动化领域的企业网模型研究,清华大学学

报(自然科学版),1999,39(7):59一船.

[8]李鹦虎,吴澄,刘E,戴国忠,张审生,齐二石,李媾,张霖,嗣蔫华,李永戎。现代集残

制造的发展与863/CIMS主题的实施策略.计算机集成制造系统,1998,(5):7-15.

【9]随簿平,留玉耩,王霸弼.斓络翻造环境下产磊象l造售感安垒策酶疆究.计算极工

稗。,麻用,200j.(20):32—34程涛,艄舂华,受波,杨叔子.分布式网络化制造系统翰慧,中国辘械.}=稷,1999,lO(11):1234—1238。

[10]程涛,削誊华,吴波,杨叔子.分布式阕络化制造系统构想.中嗣机械工稷,1999,

10(11):1234-1238.

[113李斌;烬汉姥,胡毒华,吴波,扬叔予,基于Agent分布式网络亿剁造摸式鲍研究.

中国机械_L程,1999,10(12):1358—1362.

Ii2j袅滔耨,{Cl§IS诗舞鞔网络》。l£京:规棱王戴出叛柱。1997。

[13]王立福,陈钟.信息安全设计框架与安全保护等级划分,计算机工程,1999,

25(10):8-9

[14]I蛔道元.信息网络安全模型与安全平台.http://

wwthtfCOm.cn/jstx/jstxol/l一05.htm.200I.二70.

上海大学硕士学位论文

[151胡道元《计算机网络(高级)》北京:清华大学出版社.1999.[16]王立福,张劲飞,刘学洋.网络与信息系统安全方案的概念要素与结构.戚卓发.

2001全国软件技术研讨会论文集大连:大连出版社.2001.235~240

[17]http://www.bsi—global.com.

[18]AndrewS.Tanenbaum著,熊桂喜等译.《计算机网络》.第三版.北京:清华大

学出版社,1998

[19]DECornel,InternetworkingwithTCP/IPVolume1:Princlples,Protocols,and

ArchlteetureThirdEdition.Prentice—HaliInternational。Ine.1995.[20]Ki—YoongHong,ChulKim.OnaNetworkSecurityModelfortheSecure

lnformationFlowonMultilevelSecureNetwork.SihanQingProceedingsofInformationandcommunicationseecurity:thirdinternationalconferenceBerlin:Springer,2001.364—370.

[21]胡道元.信息网络安全模型与安全平台.http://

www.thtf.tom.cn/jstx/jstxol/卜05.htm.2001.

[22]卿斯汉著,《密码学与计算机网络安全》,清华大学出版社,广西科学技术出版社,

2001。

[23]贸佳,郝洪明等编著,《网上警戒一防范黑客技术》,北京:电子工业出版社,2002。[24]吴秋峰,周宝曜,任艳频.企业网络与Intmnet(企业内部网)的发展.冶金自动化,

2000,(4):40-43

[25]沈苏彬,冯径,王宏宇,顾冠群.基于高性能计算机网络的企业网络.计算机集成制

造系统,1998,(3):37?40

[26]ffI!|俊峰.企业网络防御体系及集成式入侵检测系统的研究.上海大学.2002.[27]沈加军.信息安全市场蛋糕百亿国内厂家机会几何?通信信息报,2002年6月26

日天极网转载http://www.chinabvte,com/20020627/1617898.shtml.

[28]姚德民,李汉铃.《系统工程实用教程》.第二版,哈尔滨工业大学出版社,1996

年9』=j16.

[29]关义章,蒋继红,方关宝,戴宗坤.《信息系统安全工程学》北京:金城出版社,

2000

[30]李湘江.互联网防火墙技术与应用.

http://www.powerba.com/develop/net/article/20010715003.htm.-71.

上海大学硼十学位论文

[31]wwⅥ;checkpoint.com.

[32]=;宽鸯萎军,绩患安全市场茧糕百亿国内厂家规会』k侮?通信信息报,2002年6月26

日.天极网转载http://www.chinabyte.com/20020627/1617898,shtml.

[33]MarcusGoncalves蔫,宋书民,寒智强,徐并黉簿译,《防炎壤技零措毫》,就哀:

机械工业出版社,2000。

:鹃]深废键检测:未来防火墙的耨武器。

http://www.netpower.com.cn/XlNXUhangye.asp?where=327,2002-t2-24.

(35】温1廿让,邱臻编著,《计算机嘲络信息安全认识与防范》。广卅f:中出大学如版社,

2000。

[36]RebeccaGurleyBace著,陈明舒,吴秋新,张振涛,杨晓兵译,《入侵检测》,北京:

丸蔑鄄电枣叛携,200t。

[37]刘恒,李鸿培.入侵检测系统的研究与发展.

http://wwwvenustecb.tom.crdtechnologyltechcontent.php?id=4,

[38]杨义先,钮心忻,任金强编著,《信息安全新技米》,北京:北京邮电大学出版社,

200I。

[㈣]郝建剐,IDS:劂络安全豹第三种力量。

http://network.ccidnet.com/pub/disp/Article?columnlD…238&articlelD=31770&pageNO=1,2002一li*25;

[40]沈建苗编译.虚拟专用网(VPN)略谈.

http://network,ccidnet.comlpub/disp/Article?columnlD。214&articleID=23510&pageNO=l,2002—08-26.

[41]娥德民,李汉铃.系统工程实用教程.第二版,嗡尔滨工救大学出版社,1996年9

月.182-186.

[42jhttp://www.netscreen,com

【433http:/1www,antai-genecon.com

[44]http://www.cisco.com

e45】http://www.sonicwall.com

[46]h_g.p://www,trendmicro,com.cn/corporate/about/profile_1.htm.

147:n丛婆.』』笪坐!!点蠼垒垡盟睦£Q:gQ坐:!鞋

[48]http://www.nai,com

I--_____●●-____●_-_--●●__-___--_-●■_-■■■_●__■■__-__--●-__--●●__-__-_-_-__-__-_________--_一.72.IIIIIIIIIIIIII

上海大学硕士学位论文

-_一IIIII_●-_____--____●■■■___■_■_■■_■■■_■■■■__--_■■■■■____■■-●-_-_[49]谭伟贤,杨力平主编.《计算机嬲络安全教程》,北京:潮防工业出版社,2001。[503LarsKlander(拉斯.毙兰德)萋,陈永剁,沈兰生,任鲲鹏等译,《挑战黑窖一网络

安全的最终解决方案》,北京:电子工业出版社,2000。[51]MerikeKaeo警,蠢‘潮王{乍室译,《弱终安全蛙竣谤》,人跫郯毫出版社,2000。

上海人学硕士学位沧文

附录:图表清单

图1.1CERT/CC安全事件报告统计…………………………………………2图1.2信息系统安全体系结搦………………………………………………..7图l。3网络安全层次模型……………………………………………………..9图2.i企业网的组成部分…………………………………………………..1I图2.2蕊息安全周期示意凰…………………………………………………14图2.3信息系统的收敛特性曲线……………………………………………15图3。lOPSEC薅系络橡……………………………………………………。.{9图3.2启明鼹辰入侵检测系统信息架构结构豳……………………………..24圈3,3隧道技术的工作原理…………………………………………………27图4.1总晷栝的分解………………………………………………………….35图5.1首期安全工程目标分解图………………………………………………43图5.2网关剿阚关的VPN……………………………………………………。44图5.3McAfee病毒防护解决方案和紧急响殿中心……………………….55图5.4趋势科技懿瓣络茨毒俸系……………………………………………56圈5.52001年IDC的统计数据……………………………………………一S8图5.6ServerProtect的溺试环境…………………………………………….59图5.7NetShield的测试环境…………………………………………………59图5.8总部信患中心的防火墙系统设计…………………………………….6l囝5.9老厂嚣与花山厂区的糖火墙系统……………………………………..62表4.1基标关系分耩表……………………。……………,。36表4.2(a)利害冲突调解例…………………….……….37表4.2(b)鲻评等级方法选铎鼙标系统…..……………..37表4+3影响产品选撵的主要因素………………………~39表4.4选型影响因索评分…………………...,...,,.....+39表4.5………………………………………………………,,39表4.6………………………………………………………一39

上海人学硕士学位论文

表5,l防火墙系统和VPN系统的憾能指标…………………………………43表5.2影虢防火墙/VPN产鹣选择黝主要因素………………………………45表5.3选型影响因索评分……………………………………………………~45裹5.4霆索(1≥静等缓确定及分数分爱……………………………………45表5.S斟素(2)的等级确定及分数分配……………………………………46表5.6毽素(3)熬等缀确定及分数分配……………………………………4《表5.7因素(4)的等级确定及分数分配……………………………………46表S、8因素(5)静等级确定及分鼗分配…………………………….………46表5.9毽素(6)豹等级确定及分数分配……………………………………46表5.10冈索(7)的等级确定及分数分配…………………………………一47表5.1|霆索(8≥瓣等级确定及分数分配…………………………………,.47表5.12因索(9)的等级确定及分数分配…………………………………..47表5,{3因素≤10)黪等毅确定及分数分配…………………………………莲7表5,14因索(11)的等级确定及分数分配…………………………………48表5.15因素(12)盼等级确定及分数分配…………………………………48表5,16NetScreen系列防火墙/VPN产品及其关键性能参数……………….48表5.17Cisco系列防火墙/VPN产品及其关键性能参数……………………肆9表5,t8SonicWalt系列菸必攘/VPN产燕及其美链蛙缝参数………………,49表5,19总部可选防火墙/VPN产品的具体型号……………………………..49裹S.20努厂区可逸麓交壤NPN产熬戆具髂墼号………………………….+鞠表5.21总粼防火墙/VPN产晶选择………………………………………….52表5.22分厂区防必墙脚N产品选撵………………………………………一53表5+23MeAfee与Trend期虚豹产品…………………………………………56表5.24腋务器配鬣袭………………………………………………………….58表5.25ServerProteet黠暴露薅毒戆潦l试袭堍………………………………59表5.26NetShield对暴露瘸毒的测试表现………………………………….59表5。27ServerProteet露压缎交转酌溅渡表现………………………………秘表S,28NetShield对压缩文件的测试表现……………………。……………60

上海大学礤士学位论文

I

攻读学位期间公开发表的论文

1.CAILing—feng,LINCai-xing,LIMin.BuildinganEwbusinessSystemUsing

EnterpriseJavaBeansArchitecture.JournalofXiamenUniversity(NaturalScience),V01.41Sup,Oct.2002.275

上海人学颂十学位论文

致谢

在论文完成之繇,衷心感谢撂爆拣财兴教授在我攻读硕士学位期间绘予的悉心指导。导师不仅教书育人,生活上也给予我多方照顾。他对我的关心和帮助使我在学术上和个人修养上都有了长足的进步。他严谨治学、宽厚待人,为论文耗费了大鳖精力。在诧,荐次表示诚擎耱谢意

衷心感谢上海华依科技发展骞限公司的感寅总经理、躲东蚬剽总经理、黄大庆副总经理和张培德总工程师,以及安全集成部马涛、龚晓庆、沈听和田平等同攀,本篇论文的顺利完成离不开他们的帮助。

感谲}CIMS中心全体老筛和我斡同窝好友,与倦稍静讨论、箱处,谴我在攻读硬士款闻,有了一个埝块豹工{擘和生溪环境。

深深感谢我的家人对我的鼓励、理解和支持。父母为我的成妖付出了无数一已胤,愿我的一点成绩能让他们感到一些欣慰

感谢~韬关心和帮韵我的入们!

蔡凌峰2003牟牙月

企业网络安全建设中系统目标分析的研究与应用作者:

学位授予单位:蔡凌峰上海大学

本文链接:http://d..cn/Thesis_Y552348.aspx

-

20xx年口腔医生个人年终总结

20xx年个人年终总结尊敬的领导、同事们:大家好!20xx年转瞬即逝,过去的一年中,在院领导和医院各科室同仁的支持帮助下,在工作上…

-

秘书处总结

电子商务系第十一届团学联合会20xx—20xx学年第二学期秘书处工作总结电子商务系团学联合会二〇一三年九月20xx—20xx学年第…

-

20xx年口腔科年终总结

齐齐哈尔医学院第二附属医院口腔科科是一个充满朝气、勇于拼搏、乐于奉献的集体。伴随着新住院大楼的茁壮成长,我们又兢兢业业地走过了一年…

-

公司环保工作总结

凤城市宏兴耐火材料有限公司20xx年环保工作总结总经理:刘显威厂长:于树瑞参加人员:全厂职工20xx年公司在上级环保部门和集团公司…

-

研修学习总结

20xx年全省哲学社会科学教学科研研修学习总结朱天玉根据中组部、中宣部、中央党校、教育部、财政部、解放军总政治部《关于印发〈20x…