水质情况调查问卷样本检测分析报告

临泽县境内河流水质情况调查实践活动

样本检测分析报告

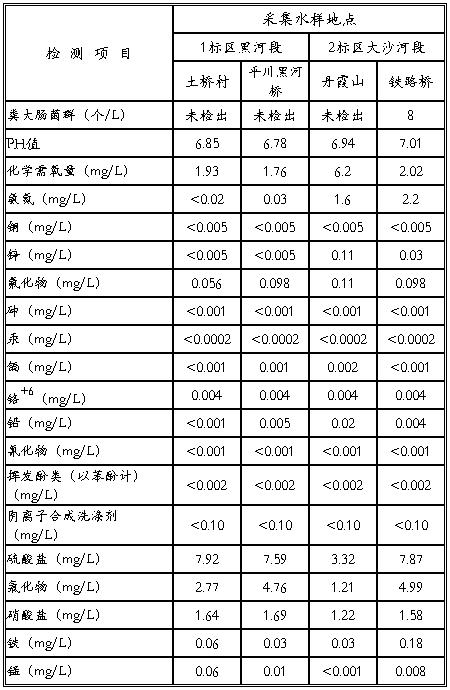

我们把我县主要河流流经地段采取的16个水质样本,进行了初步的对比分析,之后在老师的指导下在临泽四中实验室进行检测。但学校实验室仪器简陋,所得到的结果也只是凭借肉眼所能看到的,但是还有许多数据是必须通过仪器检测的,又不能凭经验来判断。于是我们在指导教师和家长的帮助下,又委托临泽县环保局对水样进行进一步的检测。结果如下(见附件 )

针对检测结果,我们分别以1标区黑河段的土桥村、平川黑河桥和2标区大沙河段的县城丹霞山、县城铁路桥北各两组水样数据进行比较,一共检测的指标有20个。

我们发现,铜(Cu)、铁(Fe)、锰(Mn)、锌(Zn)等金属含量都小,符合国家Ⅰ类标准;砷、镉、汞、铬等金属含量也小,因为上游地区没有造纸等工业,我们可以既不考虑患“痛痛病”(镉中毒),也不考虑患“水俣病”(汞中毒),氰化物中毒更不用考虑。

氨氮指标,黑河上游土桥村明显优于平川黑河桥,这主要是上游的人畜粪便排入的缘故。大沙河段下游县城铁路桥北优于上游县城丹霞山,这主要是县城铁路桥北有县城居民生活用水排污场所,此处还有很多生畜禽类养殖小区,把家禽畜类粪便排入的缘故。

所取水样只有大沙河段丹霞山处水呈弱碱性,其余各处都呈酸性。但是从大沙河上下游氨氮指标来看,丹青霞山附近的指标就接近最低指数(≦2),而下游铁路桥北已超过了指标,达到了2.2,这就是我们发现的水中长了“青苔”的缘故。究其原因,主要是临泽县城北面城郊和何家庄村大量的人兽粪便排入了大沙河。

我们通过上网查找资料及专家采访,我们还发现其中的一个原因是,临泽县随着县城规模的扩大,在县城北面铁路桥北附近新建了许多小作坊,作坊生产,排放了含有大量氨基酸的余液,致使大沙河段下游水质富含氨氮指标,发现“蓝藻水华”现象。

第二篇:样本检测分析报告模板

目录

1 基本信息. 3

2 概述. 3

3 被感染系统及网络症状. 3

4 文件系统变化. 3

5 注册表变化. 3

6 网络症状. 3

7 详细分析/功能介绍. 3

8 相关服务器信息分析. 4

9 预防及修复措施. 5

10 技术热点及总结. 5

1 基本信息

报告名称:

作者:

报告更新日期:

样本发现日期:

样本类型:

样本文件大小/被感染文件变化长度:

样本文件MD5 校验值:

样本文件SHA1 校验值:

壳信息:

可能受到威胁的系统:

相关漏洞:

已知检测名称:

2 概述

本节的主要目的是简单介绍样本的目的,类型,一两句画龙点睛即可。

例如:

[样本名称 ]是一个针对FTP软件用户,窃取系统及个人信息的木马。

3 被感染系统及网络症状

本节的主要目的是帮助潜在读者快速识别被感染后的症状。

4 文件系统变化

[将要/可能]被[创建/修改/删除]的[文件/目录]

5 注册表变化

[将要/可能]被[创建/修改/删除]的[注册表键/键值]

6 网络症状

被监听的端口,向指定目标及端口的网络活动及类型,等等

7 详细分析/功能介绍

首先,此详细非彼详细。一份好的报告应该能让尽可能多的读者读懂,而不仅仅局限于分析师。本节的主要目的是向潜在读者提供样本的详细功能。

例如:

当[样本名称]被运行后,会进行如下操作:

1. 检测操作系统是否运行在Vmware虚拟机中,如果发现自动终止运行

2. 将恶意代码注入如下任意进程以隐藏自身:

explorer.exe

svchost.exe

3. 将原始文件以[随机文件名]复制到[目标路径]

4. 设置如下注册表键值以在系统重新启动后自动加载

HKLM/Software/Microsoft/Windows/CurrentVersion/Run/”demo_value_name” = [目标路径]

5. 设置如下注册表键值以降低系统安全

HKLM\Software\Microsoft\Security Center\”FirewallOverride” = 1

HKLM\Software\Microsoft\Security Center\”AntiFirewallDisableNotify” = 1

6. 创建临时批处理文件,并以之删除原始安装文件

7. 尝试连接如下域名以测试互联网连接是否有效:

http://www.google.com

http://www.yahoo.com

8. 收集系统信息(CPU,硬盘, 操作系统版本。。。等等)

9. 尝试窃取如下FTP客户端中保存的用户帐号:

FlashFXP

Total Commander

WS_FTP

10. 监听并纪录用户键盘活动

11. 将以上所有收集到的信息加密后发送至[目标地址]

如果有必要,并且可能的话,请注意区分各个模块的功能,这是因为如果不同模块发生了变化,读者可以更好的理解为什么某些症状出现了,某些没有,可能受到的影响又有些什么,等等。

例如:

[模块1]是下载器,被运行后会进行如下操作:

。。。

[模块2]是木马主体,被运行后会进行如下操作:

。。。

8 相关服务器信息分析

本节可以提供一些详细的目标域名, IP 地址,邮件地址等等相关信息。这样可以方便企业/政府用户更好的了解/追踪该恶意代码的作者/运营者。

9 预防及修复措施

当然,如果就职于某行业内公司,本节通常会提供相关产品的修复操作步骤。

不过这里我们还是为那些没有安装安软的普通用户来介绍一下,需要安装的安全补丁,如何手动恢复被感染的环境,例如如何一步步的删除/修改相关注册表键值,文件等等。

10 技术热点及总结

本节我们可以讨论一些不同寻常的技术细节,不仅仅局限于样本本身,保护壳,实现方式,算法,资源,分析手段,脚本,以及任何能让其他分析师感兴趣的东西。如果有必要,并且时间允许的话,还可以再研究一下如何写修复工具,解密工具,监视工具,等等。

-

水质检测报告2

报告编号水质检测报告书申请单位检测机构名称盖章检验类别生活污水报告日期20xx年10月9日检测报告第1页共2页批准审核制表附表生活…

-

水质检测报告

编号SH040720xx0003检测报告计量认证合格证证书20xx230573R号中国合格评定认可委员会实验室认可证书NOCNAS…

-

水质检测报告1

报告编号水质检测报告书申请单位安徽蓝田特种龟鳖有限公司检测机构名称盖章芜湖县水生动物疫病防治站检验类别养殖池塘用水报告日期20xx…

-

水质检测报告(车间)11

检测报告TESTREPORT受理编号14GB20xx66样品名称生活饮用水末梢水受检单位宁波金磊电器有限公司检测类别委托抽检慈溪市…

-

水质检测报告开元

山东省第七地质矿产勘察院实验室水质检测报告山东省第七地质矿产勘察院实验室水质检测报告山东省第七地质矿产勘察院实验室水质检测报告SZ…

-

水质检测结果报告

广东水利电力职业技术学院水质检测报告书班级10给排水2班姓名陈信武学号03号小组第二组审核人夏宏生老师张工程师报告日期20xx年6…

- 水 质 检 测 分 析 报 告

-

生活饮用水水质检测结果分析报告2

生活饮用水水质检测结果分析报告水是居民生活不可缺少的重要组成部分保证饮用水安全合格直接关系到人民群众的基本生活和社会稳定见此新巴尔…

-

福建省泉州市八年级数学学业水平测试质量分析报告

福建省泉州市八年级数学学业水平测试质量分析报告泉州市教科所曾大洋为了解学校的教育质量和状态薄弱点和优势老师的专业发展情况给教育教学…

-

20xx-20xx学年焦作市七年级学业水平质量检测分析报告5

20xx20xx学年焦作市七年级学业水平质量检测分析报告孟州市基础教研室英语组2012年7月6日焦作市七年级学业水平质量检测分析报…

-

纯化水检验报告

纯化水检验报告单检验人林兰娟复核人纯化水检验报告单检验人林兰娟复核人纯化水检验报告单检验人林兰娟复核人蒸馏水检验报告单检验人林兰娟…